Топ самых интересных CVE за январь 2024 года

Всем привет! Первый месяц года выдался богатым на любопытные CVE. Так, шуму наделала критическая уязвимость в Jenkins, к которой быстро опубликовали ворох эксплойтов. Также засветились CVE на GitLab на запись произвольных файлов и RCE в продуктах Cisco с потенциальным root-доступом. Критическими...

Privacy Day 2024: ИИ, приватность и защита ПД в Евразийском регионе

НАСТОЯЩИЙ МАТЕРИАЛ (ИНФОРМАЦИЯ) ПРОИЗВЕДЕН И (ИЛИ) РАСПРОСТРАНЕН ИНОСТРАННЫМ АГЕНТОМ «РОСКОМСВОБОДА» ЛИБО КАСАЕТСЯ ДЕЯТЕЛЬНОСТИ ИНОСТРАННОГО АГЕНТА «РОСКОМСВОБОДА». 18+ Рассказываем, что обсуждали эксперты в первых двух секциях конференции. 29 января в формате онлайн, с подключением экспертной...

Метрики: их очарование и коварство

Максим Лунев Аналитик отдела аналитики производственного департамента Security Vision Они окружили нас Метрики прочно вошли в нашу жизнь. Финансы и спорт, бизнес и социальные сети - практически невозможно найти область, где те или иные количественные характеристики не решали бы много, если не все....

PT MaxPatrol VM. Большой обзор

Коллеги, добрый день! Сегодняшняя статья является обзором одного из продуктов вендора Positive Technologies MaxPatrol VM. MaxPatrol VM — система нового поколения для управления уязвимостями. Решение позволяет построить полноценный процесс vulnerability management и контролировать защищенность...

Предупрежден — значит вооружен: подборка открытых ресурсов с информацией о выявленных уязвимостях

Мы уже писали о методах борьбы с DDoS и «слабых местах» Wi-Fi. Сегодня продолжим тему и поговорим о ресурсах, где можно найти актуальную информацию о сетевых уязвимостях и не только. Это — наша компактная подборка открытых баз, которые предлагают собственные API для получения данных и отправки...

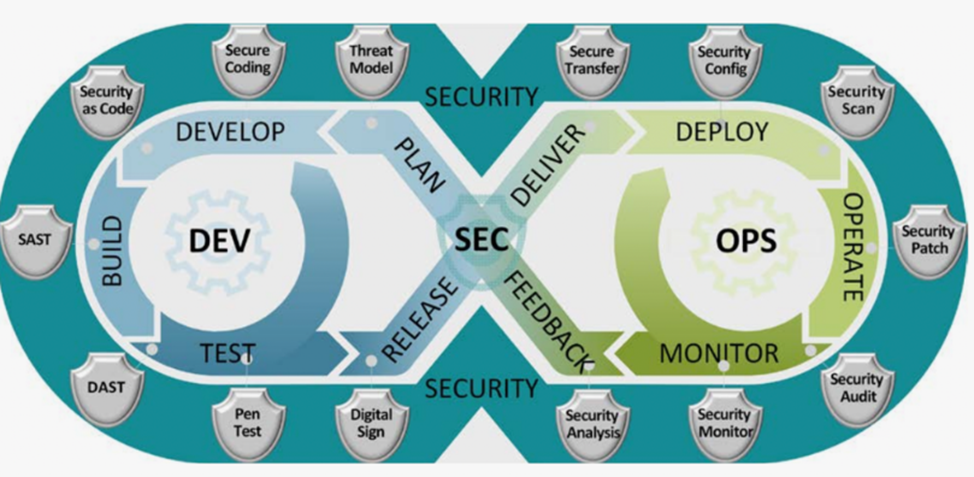

Инструменты автоматического тестирования безопасности QA

На тему автоматизации тестирования написано множество статей, посвященных различным инструментам QA в рамках процессов DevOps. В этой статье мы тоже будем говорить об автоматизации тестирования, но уже в контексте процессов DevSecOps. DevSecOps по своей сути является логичным дополнением...

«Привет, у вас новый инцидент!» или зачем мы написали SIEM-чатбота для MaxPatrol

Привет, Хабр! Меня зовут Кирилл Орлов, я CISO Oxygen Data Centers & Clouds и в этом посте я поделюсь с вами нашим опытом внедрения MaxPatrol (MP): расскажу, как удобно настроить защиту разных сегментов инфраструктур на базе этого решения, объясню, зачем мы сделали своего чат-бота, и расскажу, как...

[Перевод] Ладья на XSS: как я хакнул chess.com детским эксплойтом

Шахматы – это одно из многих моих хобби, за которыми я провожу свободное время, когда не ковыряюсь с какой-нибудь электроникой. При этом играю я так себе, и когда мне изрядно надоело проигрывать, я решил заняться тем, что у меня получается гораздо лучше… хакнуть систему! В этой статье я расскажу о...

На GitHub больше 1 000 уязвимых репозиториев: в чём суть угрозы и что с этим делать

Привет, Хабр! На связи технический директор MTC RED Денис Макрушин и команда Advanced Research Team: Павел Гусь, Иван Бессарабов и Андрей Сомсиков. В январе разработчики GitLab нашли в своей системе две критические уязвимости. Из-за ошибок в верификации злоумышленники могут захватывать учётки...

Развертывание KSMG 2.0 в Yandex Cloud. Использование шлюза безопасности электронной почты

Построение локальной почтовой инфраструктуры не всегда отвечает требованиям к надежности и бесперебойной работе, поэтому в таких случаях оптимальным решением является использование публичного облака одного из местных провайдеров. В данной статье мы рассмотрим использование шлюза безопасности...

Основано на реальных событиях: как шифровальщики ведут переговоры и что советуют жертвам

Программы-вымогатели — одна из главных киберугроз для российских компаний. Только в прошлом году, по данным F.A.C.C.T., количество атак шифровальщиков на бизнес увеличилось в 2,5 раза. В некоторых случаях суммы выкупа достигали 321 млн рублей. Мы изучили реальные переписки с вымогателями за...

Переходим на российскую Java. Что это такое и зачем нужно?

Одна из сложнейших задач этого года — адаптация под новые условия работы с зарубежными вендорами и с open-source сообществом в целом. Open-source не решает все проблемы; в некоторых случаях он их только создает. При этом в российской разработке есть особенности, связанные с импортозамещением. Все...

(Не) безопасный дайджест post New Year: письмо с сюрпризом, случайная утечка и работа над ошибками

Пора обсудить, что случилось, пока мы были на новогодних праздниках. В свежем дайджесте обсуждаем подборку ИБ-инцидентов, о которых писали СМИ в январе – тут и массовые утечки медицинских данных, и угон аккаунтов в соцсетях, и поставщики, которые оперативно делятся конфиденциальной информацией с...

Лояльные регуляторы и «всесильное» импортозамещение: ИБ-тенденции и проблемы глазами системного интегратора

Информационная безопасность требует открытости — так что мы следуем заветам Керкгоффса и продолжаем приглашать представителей компаний, которые прежде не давали интервью, чтобы обсудить их взгляд на киберугрозы и тенденции в российском кибербезе. Сегодня в Блог Бастион заглянул Кирилл Уголев,...

20 DLP-систем для информационной защиты компании

Нарастание угроз утечки информации требует применения специализированных программных продуктов для защиты корпоративных сетей — DLP-систем. Благодаря внедрению подобного ПО, снижается риск потери данных, и повышается уровень информационной безопасности. Продвинутые системы способны обеспечить...

Анонимный обмен файлами в реалиях глобального наблюдателя

Сегодня уже ни для кого не секрет, что каждое отправляемое нами сообщение из любой точки мира может быть успешно перехвачено, проанализировано и отфильтровано компаниями, корпорациями и государственными спец службами. Каждый наблюдатель в такой ролевой модели преследует выполнение своих, точно...

Магия вне Хогвартса: как повышать ИБ-грамотность сотрудников

Сумрачная картинка: большое помещение, мало света. Стол и рядом стул, на котором сидит человек. Он работает за ноутбуком. Чувствую его усталость: он сегодня уже долго работает. Его что-то отвлекает: письмо. Электронное письмо. Он нажимает на ссылку, но ничего не появляется на экране. Всё в порядке....

Действительно ли C++ — лучший язык, чтобы выстрелить себе в ногу?

В 2023 году одной из главных IT-новостей стала публикация гайда от Агентства национальной безопасности (NSA) США, в котором языки С/C+ признавались «опасными» и требующими перехода на «безопасные» C#, Go, Java, Ruby и Swift. В этой статье я с позиции Security Champion в KasperskyOS, собственной...