Как обеспечить безопасность разработки, сохранив время и нервы

Переход в digital-сегмент банков, ритейла, медицины и других жизненно важных отраслей производства и обслуживания спровоцировал многочисленные угрозы в плане безопасности. Сегодня во всем мире продолжает расти активность злоумышленников, а вопросы защиты пользовательских и корпоративных данных от...

Решение задания с pwnable.kr 05 — passcode. Перезапись таблицы связей процедур через уязвимость форматной строки

В данной статье разберем: что такое глобальная таблица смещений, таблицей связей процедур и ее перезапись через уязвимость форматной строки. Также решим 5-е задание с сайта pwnable.kr. Организационная информация Специально для тех, кто хочет узнавать что-то новое и развиваться в любой из сфер...

По следам Industrial Ninja: как взламывали ПЛК на Positive Hack Days 9

На прошедшем PHDays 9 мы проводили соревнование по взлому завода по перекачке газа — конкурс Industrial Ninja. На площадке было три стенда с различными параметрами безопасности (No Security, Low Security, High Security), эмулирующих одинаковый индустриальный процесс: в воздушный шар закачивался (а...

Решение задания с pwnable.kr 06 — random и 09 — mistake

В данной статье узнаем как перехватить данные, передаваемые между библиотечной функцией и программой, вспомним про файловые дескрипторы и решим 6-е и 9-е задания c сайта pwnable.kr. Организационная информация Специально для тех, кто хочет узнавать что-то новое и развиваться в любой из сфер...

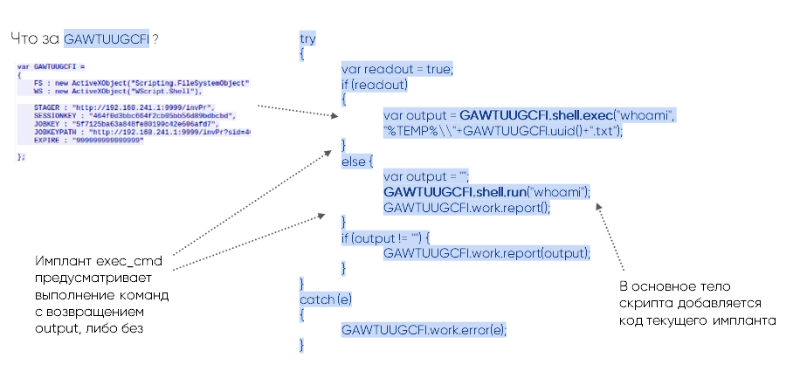

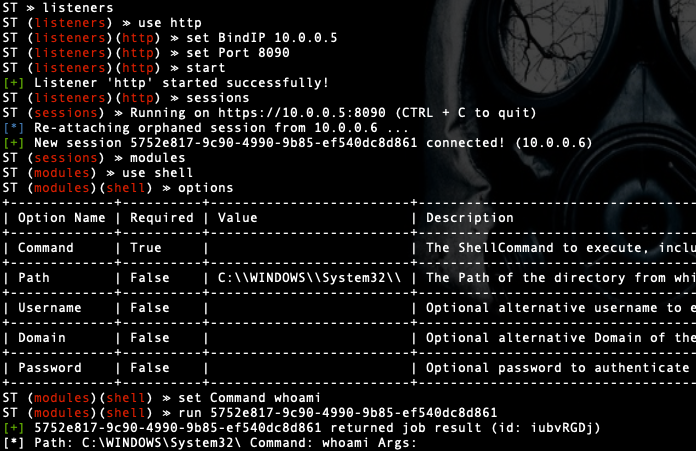

Как обнаружить атаки на Windows-инфраструктуру: изучаем инструментарий хакеров

С каждым годом растет количество атак в корпоративном секторе: например в 2017 году зафиксировали на 13% больше уникальных инцидентов чем в 2016 г., а по итогам 2018 — на 27% больше инцидентов, чем в предыдущем периоде. В том числе и тех, где основным рабочим инструментом является операционная...

Как мы управление уязвимостями построили

Введение в проблематику В своей практике работы с разными типами заказчиков – от крупных международных компаний до небольших фирм или даже ИП – мы наблюдаем схожие проблемы при попытке системно работать с уязвимостями. Пока компания относительно небольшая, достаточно иметь один или несколько...

The Matrix has you: обзор проектов, использующих MITRE ATT&CK

Уже давно на разных площадках обсуждается матрица MITRE ATT&CK (Adversarial Tactics, Techniques and Common Knowledge), в том числе есть целая серия статей здесь, на самом Хабре. Можно сказать, что сообщество приняло эту модель, более того — многие начали ее использовать. Сегодня мы составили для...

Решение задания с pwnable.kr 07 — input. Разбираемся с pwntools

В данной статье разберем решение многоуровнего задания с помощью библиотеки pwntools. Организационная информация Специально для тех, кто хочет узнавать что-то новое и развиваться в любой из сфер информационной и компьютерной безопасности, я буду писать и рассказывать о следующих категориях: PWN;...

Очередной обход авторизации в публичных Wi-Fi сетях

На эту тему уже было несколько статей — Как обойти SMS-идентификацию при подключении к публичным Wi-Fi сетям? и И еще раз: не пользуйтесь публичным WiFi, но появляются новые методы авторизации, поэтому пришло время поговорить об этом еще раз. Недавно в московском кафе я наткнулся на незнакомый...

Зачем гиганту свой Virustotal?

В данной статье мы расскажем, зачем ТОП-3 банку России нужен свой собственный VirusTotal, как мы его внедряли, с какими проблемами столкнулись и что в итоге получилось. Читать дальше →...

Решение задания с pwnable.kr 04 — flag. Упакованные исполяемые файлы

В данной статье разберем: как и для чего применяется упаковка исполняемых файлов, как их обнаружить и распаковать, и решим 4-е задание с сайта pwnable.kr. Организационная информация Специально для тех, кто хочет узнавать что-то новое и развиваться в любой из сфер информационной и компьютерной...

Решение задания с pwnable.kr 03 — bof. Переполнение буфера в стеке

В данной статье разберем такой тип уязвимости, как переполнение буфера в стеке, и решим 3-е задание с сайта pwnable.kr. Организационная информация Специально для тех, кто хочет узнавать что-то новое и развиваться в любой из сфер информационной и компьютерной безопасности, я буду писать и...

Авиакомпанию British Airways оштрафуют на рекордные $230 млн за утечку данных клиентов

Изображение: Unsplash Британский регулятор в области защиты персональных данных анонсировал крупнейший штраф в рамках GDPR. Авиакомпания British Airways должна будет заплатить £183,39 млн фунтов стерлингов ($230 млн) за то, что не смогла защитить информацию своих клиентов. Читать дальше →...

Epic fail resistance 2 или почему не стоит увлекаться приватностью с плагинами FireFox

Доброго времени прочтения, уважаемые читатели Хабра. В продолжении Epic fail resistance 1 или Лисец подкрался незаметно Совсем коротенькая заметочка еще о двух фейлах. Читать дальше →...

[Перевод] Предложения относительно уязвимостей и защиты моделей машинного обучения

В последнее время эксперты все чаще затрагивают вопрос безопасности моделей машинного обучения и предлагают различные способы защиты. Самое время детально изучить потенциальные уязвимости и средства защиты в контексте популярных традиционных систем моделирования, таких как линейные и древовидные...

IronPython на стороне зла: как мы раскрыли кибератаку на госслужбы европейской страны

Наши специалисты из экспертного центра безопасности всегда держат руку на пульсе и следят за появлением новых интересных и опасных угроз. Именно так в начале апреля 2019 года была обнаружена целевая атака на государственные органы Хорватии. В данном отчете рассмотрена цепочка доставки вредоносного...

[Из песочницы] ГИС? или неГИС? Вот в чем вопрос

Привет, Хабр! Поводом к этой публикации является отсутствие конкретного определения такой сущности как ГИС (государственная информационная система) с одной стороны, и разнообразная (порой, недопустимая) трактовка этого понятия с другой стороны. Правильная классификация системы (ГИС или неГИС) имеет...

Кибервызов. Новый уровень. Онлайн-соревнование от «Ростелеком-Солар»

Противостояние меча и щита — штука вечная. На каждый превосходный для своего времени доспех через пару лет (или десятилетий) обязательно найдется меч, который будет довольно бодро такой доспех крошить. Закошмаренные наличием такого меча ребята из оборонки создадут новый доспех, который станет...