Web — javascript authentication, obfuscation и native code. Решение задач с r0от-мi —. Client. Часть 1

Данная статья содержит решений заданий, в которых рассматриваются аутентификация javascript, обфускация javascript и javascript native code. Организационная информация Специально для тех, кто хочет узнавать что-то новое и развиваться в любой из сфер информационной и компьютерной безопасности, я...

Kali Linux NetHunter на Android Ч.2: атаки на беспроводные сети

Предыдущие статьи Kali Linux NetHunter на Android: зачем и как установить И снова здравствуй, мой любознательный друг! Как ты, наверняка, помнишь, в прошлой статье мы говорили об установке NetHunter на Android устройство. Сейчас мы займемся практической частью и обзором возможностей NetHunter. В...

Безопасность контейнеров в CI/CD

На дворе наступила осень, во всю бушует техноутопия. Технологии стремительно рвутся вперед. Мы носим в кармане компьютер, вычислительная мощность которого в сотни миллионов раз больше мощности компьютеров, управляющих полетами на Луну. С помощью Youtube VR мы можем плавать в океане с медузами и...

Решение задания с pwnable.kr 25 — otp. Ограничение рамера файла в Linux

В данной статье решим 25-е задание с сайта pwnable.kr. Организационная информация Специально для тех, кто хочет узнавать что-то новое и развиваться в любой из сфер информационной и компьютерной безопасности, я буду писать и рассказывать о следующих категориях: PWN; криптография (Crypto); cетевые...

Российское и международное законодательство в области защиты персональных данных

В предыдущей публикации мы рассмотрели основные понятия и парадигму информационной безопасности, а сейчас перейдем к анализу российского и международного законодательства, регулирующего различные аспекты защиты данных, поскольку без знания законодательных норм, регулирующих соответствующие области...

Чем опасны отслеживающие cookies если вам и вправду нечего скрывать

В последнем подкасте Habr Weekly #21 обсуждалась тема отслеживающих cookies и вопрос их нежелательности. Бытуют мнения о сомнительности вреда таких куков если скрывать и вправду нечего. Такая позиция определенно не выдерживает критики. Читать дальше →...

Атаки на бесконтактные банковские карты

Автор: cuamckuu Извлечение содержимого карты и работа с EMV-командами может быть интересна не только в исследовательских целях. Существует несколько видов атак на бесконтактные банковские карты, про реализацию которых будет рассказано под катом. Читать дальше →...

Web. Решение задач с r0от-мi. Часть 1

Данная статья содержит решение заданий, направленных на эксплуатацию web-узвимостей. Здесь рассмотрим задачи, затрагивающие backup файлы, непроиндексированные директории, http заголовки, редирект и command injection. Организационная информация Специально для тех, кто хочет узнавать что-то новое и...

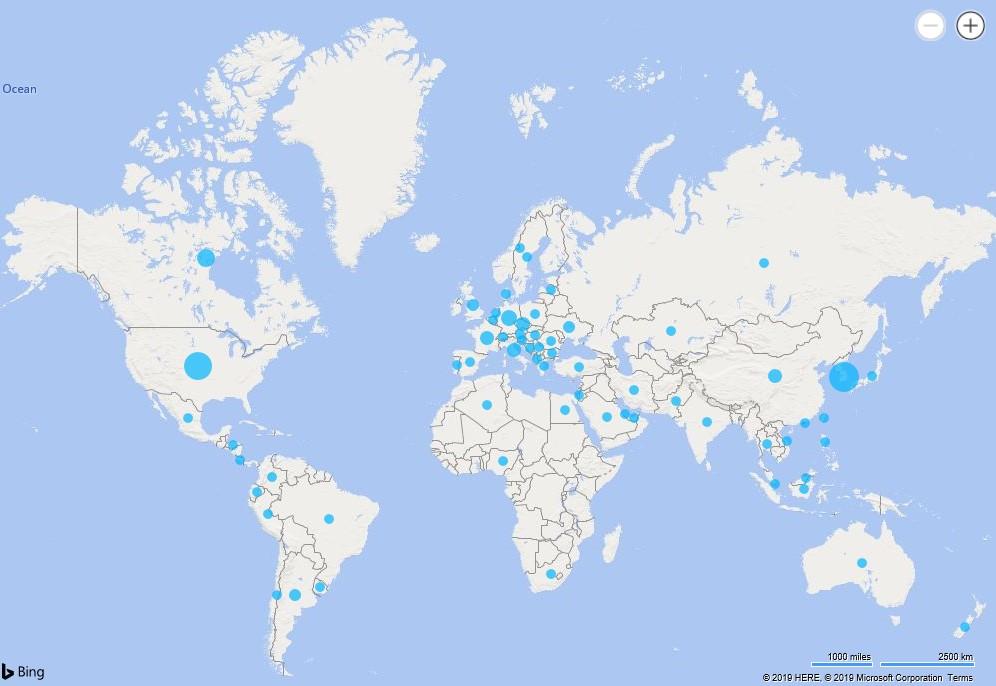

Операция TA505: как мы анализировали новые инструменты создателей трояна Dridex, шифровальщика Locky и ботнета Neutrino

География атак группы TA505 за 2019 год Наша команда аналитиков Threat Intelligence из PT Expert Security Center на протяжении полугода следит за активностью киберпреступников из TA505. Сфера интересов злоумышленников — финансовая, а цели расположены в десятках стран на разных континентах. Читать...

Опубликован список из 25 самых опасных уязвимостей ПО

Изображение: Unsplash Американская организация MITRE опубликовала список из 25 самых опасных уязвимостей программного обеспечения. Исследователи составили таблицу наиболее опасных и распространенных проблем безопасности, с указанием идентификаторов CWE (Common Weakness Enumeration). В топ-25 попало...

Disk forensics, memory forensics и log forensics. Volatility framework и Autopsy. Решение задач с r0от-мi. Часть 1

Данная статья содержит решений заданий, направленных на криминалистику памяти, оперативной памяти, и логов web-сервера. А также примеры использования программ Volatility Framework и Autopsy. Организационная информация Специально для тех, кто хочет узнавать что-то новое и развиваться в любой из сфер...

Apache, ViewState&Deserialisation

В данной статье рассмотрим уязвимость на основе подмены сериализованного Java-объекта ViewState и метод её эксплуатации на примере web-приложения виртуальной машины с HackTheBox, использующей технологию Apache MyFaces. Читать дальше →...

Решение задания с pwnable.kr 24 — simple login. Наложение стекового фрейма

В данной статье решим 24-е задание с сайта pwnable.krи узнаем про наложение стекового фрейма. Организационная информация Специально для тех, кто хочет узнавать что-то новое и развиваться в любой из сфер информационной и компьютерной безопасности, я буду писать и рассказывать о следующих категориях:...

[Перевод] Мой первый взлом: сайт, позволяющий задавать любой пользовательский пароль

Недавно я нашёл интересную уязвимость, позволяющую установить любому пользователю конкретного сайта любой пароль. Круто, да? Это было забавно, и я подумал, что можно написать интересную статью. На неё вы и наткнулись. Примечание: автор переведённой статьи не специалист по информационной...

Мониторинг безопасности облаков. Часть 2

Итак, я продолжу статью, посвященную мониторингу безопасности облачных провайдеров. В первой части я рассказывал об опыте Cisco в работе с внешними облачными сервисами, а также о наблюдениях Cisco, с которым мы столкнулись при построении или аудите SOCов наших заказчиков. Взяв в первой части в...

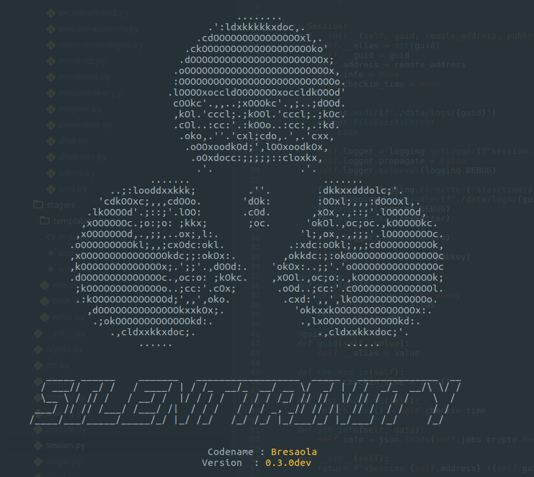

Silent Trinity: изучаем новую версию фреймворка постэксплуатации

Мы постоянно отслеживаем изменения в хакерском инструментарии, будь то появление новых инструментов или обновление уже известных. Поэтому мы не смогли пройти мимо Silent Trinity, анонсированного на DefCon 27 Demo Labs. Читать дальше →...

Ethernet, FTP, Telnet, HTTP, Bluetooth — основы анализа трафика. Решение задач на сети с r0от-мi. Часть 1

В данной статье 5 первых заданий, узнаем основы анализа трафика различных сетевых протоколов. Организационная информация Специально для тех, кто хочет узнавать что-то новое и развиваться в любой из сфер информационной и компьютерной безопасности, я буду писать и рассказывать о следующих категориях:...

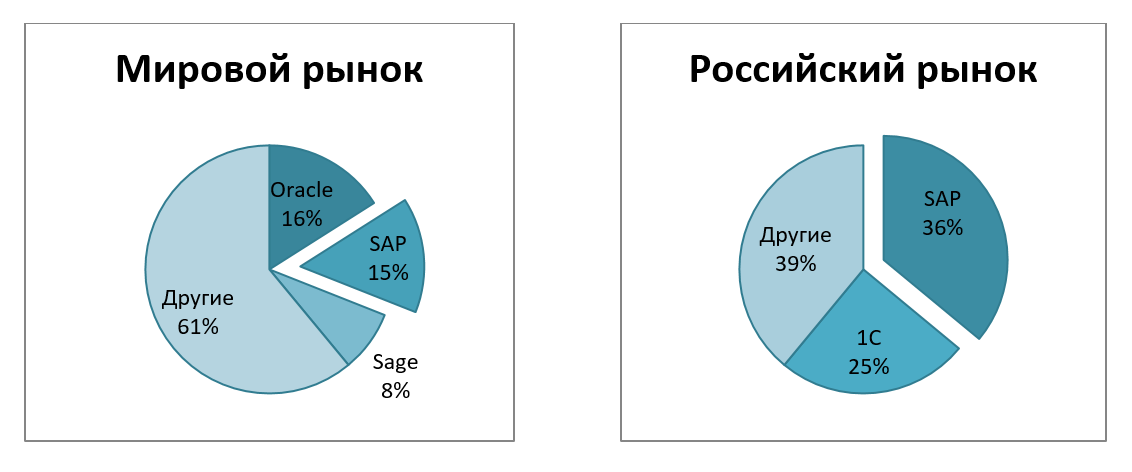

[recovery mode] Уязвимости ERP-систем объектов КИИ

С тенденцией к цифровизации предприятий по всему миру получают популярность системы управления ресурсами предприятия — ERP-системы. Крупнейшим игроком в данном сегменте на мировом и российском рынке уже долгое время остается немецкая компания SAP. Стоит отметить, что Gartner определяет данный тип...