SLAE — Security Linux Assembly Expert Exam

Security Linux Assembly Expert — онлайн-курс и экзамен по основам 32-битного языка ассемблера процессоров семейства Intel в Linux-системах в контексте информационной безопасности. Курс будет полезен пентестерам, инженерам по информационной безопасности и всем, кто желает разобраться в основах...

Кулхацкер. Начало

Краткий рассказ о том, как быстро влиться в ИБ. Старая история, долгое начало, но, пожалуй, начну… Читать дальше →...

Как системы анализа трафика обнаруживают тактики хакеров по MITRE ATT&CK на примере PT Network Attack Discovery

Согласно Verizon, большинство (87%) инцидентов ИБ происходят за считанные минуты, а на их обнаружение у 68% компаний уходят месяцы. Это подтверждается и исследованием Ponemon Institute, согласно которому у большинства организаций уходит в среднем 206 дней на обнаружение инцидента. По опыту наших...

Обзор: самые громкие инциденты безопасности в 2019 году

Изображение: Unsplash С каждым годом вопрос кибербезопасности приобретает все большее значение. Утечек данных не становится меньше, киберпреступники продолжают изобретать все более хитрые методы взлома и схемы заработка, а корпоративная безопасность все чаще подвергается испытанию на прочность. Как...

Maltego Часть 4. ВК, Instagram, LinkedIN и другие фантастические твари

И снова здравствуйте, дорогие друзья. Мы опять готовимся окунуться в прекрасный мир OSINT. Статьи в нашем цикле прибавляются, поэтому пора уже вводить некое подобие оглавления, ведь дальше их будет только больше. Итак, что мы уже разобрали в Maltego: Часть 1 — Что такое Maltego и зачем оно нужно...

Безопасность через ограничение пользователей или как создать уязвимость

В 2019 году выявили уязвимость CPDoS Cache Poisoned Denial of Service) на сети CDN, которая позволяет отравить HTTP кэш CDN провайдера и вызвать отказ в обслуживании. Много хайпа уязвимость пока не собрала, так как не была замечена в реальных атаках. Но об одном из способов отравления кэша хочется...

Защита и взлом Xbox 360 (Часть 1)

Вы наверняка слышали про игровую приставку Xbox 360, и что она «прошивается». Под «прошивкой» здесь имеется в виду обход встроенных механизмов защиты для запуска копий игр и самописного софта. И вот здесь возникают вопросы! Каких механизмов, как они обходятся? Что же наворотили разработчики, как...

Hack The Box — прохождение Postman. Redis и WebMin

Продолжаю публикацию решений отправленных на дорешивание машин с площадки HackTheBox. Надеюсь, что это поможет хоть кому-то развиваться в области ИБ. В данной статье нам придется проэксплуатировать уязвимости в Redis и WebMin, а также подобрать пароль к зашифрованному ключу RSA. Подключение к...

Write-up CTFZone Quals 2019: Chicken

Несмотря на перенос конференции OFFZONE 2020, финалу соревнований CTFZone быть! В этом году он впервые пройдет в онлайн-режиме и будет активно транслироваться в социальных сетях. О подробностях мы объявим позже, а пока предлагаем изучить райтап веб-таска с отборочного этапа. Разбор решения нам...

CVE-2019-18683: Эксплуатация уязвимости в подсистеме V4L2 ядра Linux

В данной статье описана эксплуатация уязвимости CVE-2019-18683 в ядре Linux, которую я обнаружил и исправил в конце 2019 года. Указанный CVE-идентификатор присвоен нескольким аналогичным ошибкам типа «состояние гонки», которые присутствовали в подсистеме V4L2 ядра Linux на протяжении пяти лет....

5 стадий неизбежности принятия ISO/IEC 27001 сертификации. Гнев

Вторая стадия эмоционального реагирования на изменения – гнев. Этому соответствует наша стадия борьбы со сложностями начальной подготовки к сертификации – чему и посвящён наш сегодняшний рассказ. Читать далее...

Анализируем рекомендации по защите персональных данных и ИБ — на что стоит обратить внимание

На днях мы рассмотрели целый ряд книг о рисках в ИТ, социальной инженерии, вирусах и истории хакерских группировок. Сегодня попробуем перейти от теории к практике и посмотрим, что каждый из нас может сделать для защиты персональных данных. На Хабре и в СМИ можно найти большое количество базовых...

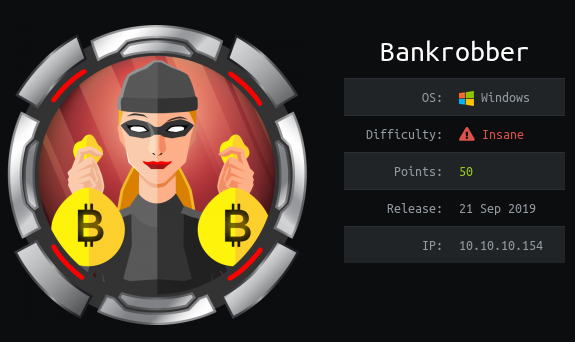

Hack The Box. Прохождение Bankrobber. XSS, SQL инъекция, CSRF, port forwarding

Продолжаю публикацию решений отправленных на дорешивание машин с площадки HackTheBox. Надеюсь, что это поможет хоть кому-то развиваться в области ИБ. В данной статье мы угоним куки администратора сайта через XSS, узнаем код с помощью SQL инъекции, получим шелл через форму выполнения команды с...

Что почитать в оставшийся выходной — книги о вирусах, хакерах и истории «цифрового» картеля

В прошлый раз мы делали подборку литературы о тонкостях работы хакеров и рисках в ИТ. Сегодня продолжаем развивать эту тему. Под катом: история Cult of the Dead Cow — группировки из 80-х, которая теперь занимается вопросами защиты персональных данных, а также книги о криминальном гении Поле Ле Ру и...

Подборка книг о кибербезопасности: как провести пентест и что противопоставить социальной инженерии

Книги из списка вышли в 2018–2019 году. Их рекомендуют на Hacker News и Reddit. Под катом — рассказы о тонкостях работы хакеров, размышления президента Microsoft о перспективах и рисках в ИТ, а также советы по пентестированию от специалиста, работавшего с DARPA, NSA и DIA. Читать дальше →...

Лучшие материалы по взлому автомобилей с DEF CON 2018-2019 года

DEF CON — крупнейшая в мире конференция хакеров, каждый год проводящаяся в Лас-Вегасе. В последние годы всё популярнее стала тема аудита безопасности автомобильных систем. Предлагаем вам ознакомиться со списком выступлений за два года (и кратким описанием) и выбрать три самых лучших выступления,...

[Перевод] SurfingAttack: компрометация смартфонов со звуковыми помощниками [видео]

[Дисклеймер: Я ИБ-переводчик, не ИБэшник, поэтому мог промахнуться. Но вроде бы про эту атаку на Хабре не писали, а мне понравилась — она красивая. Для тех, кто любит учить английский, я добавил в скобочках термины]. Новый тип атаки под названием “Surfing Attack” может использоваться против...

5 стадий неизбежности принятия ISO/IEC 27001 сертификации. Отрицание

В случае принятия любого стратегически важного решения для компании сотрудники проходят базовый защитный механизм, хорошо известный под названием 5 стадий реагирования на изменения (автор Э. Кюблер–Росс). Выдающийся психолог когда-то описала эмоциональные реакции, выделив 5 ключевых стадий...