Трояны и бэкдоры в кнопочных мобильных телефонах российской розницы

Немалое количество простых кнопочных телефонов, присутствующих в российских магазинах, содержат нежелательные недокументированные функции. Они могут совершать автоматическую отправку СМС-сообщений или выходить в интернет для передачи факта покупки и использования телефона (передавая IMEI телефона и...

Взлёты и падения рынка эксплойтов

В последние годы подпольный рынок эксплойтов сильно изменился. Если раньше их продажа была практически единственным способом заработать, то сейчас появились альтернативные способы монетизации. В течение двух лет мы изучали, как устроен подпольный рынок эксплойтов для различных уязвимостей, и в этом...

Nefilim: как работает топовый вымогатель

Современные кибервымогатели становятся всё опаснее, реализуя кибератаки на уровне элитных APT-группировок. В действительности они могут быть даже хуже, поскольку шифрование данных в отличие от кражи блокирует работу и наносит огромные убытки. В этом посте мы расскажем о новой схеме работы...

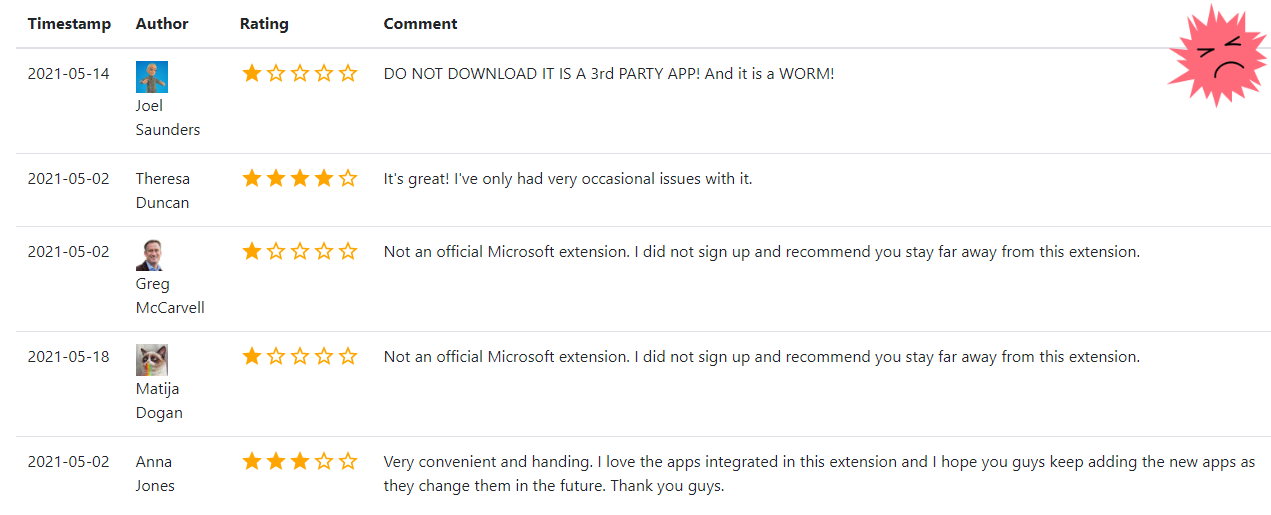

[Перевод] Находим опасные браузерные расширения по фальшивым отзывам

Фальшивые положительные отзывы заполонили все уголки современного цифрового мира, они вводят в заблуждение потребителей, предоставляя нежелательное преимущество мошенникам и посредственным продуктам. К счастью, обнаружение и отслеживание аккаунтов, создающих подобные фальшивые отзывы, часто...

Криптовымогателям — твердое «нет». Intel добавит защиту от шифровальщиков на уровне процессора

Зловредное ПО наносит огромный ущерб как бизнесу, так и отдельным пользователям. Один из самых активных сегментов в этой сфере — вирусы-шифровальщики. По оценкам Group-IB, суммарный ущерб, причиняемый этим ПО, составляет около $1 млрд в год. 2019 и 2020 годы можно даже назвать «эпохой...

(не) Безопасный дайджест: новые мегаутечки и один пароль на всех

Привет! Завершаем год традиционным дайджестом «классических» и нетривиальных ИБ-инцидентов, о которых писали зарубежные и российские СМИ в декабре. Нас лично впечатлило, как создатели «Чёрного зеркала» предсказали свои собственные проблемы. А вас? Читать далее...

Microsoft: новое поколение ransomware для Android гораздо опаснее предшественников

Системы антивирусного ПО становятся все совершеннее. Но и разработчики malware не сидят без дела, создавая более продвинутые версии зловредного программного обеспечения для самых разных платформ и операционных систем. Чаще всего внимание злоумышленников к определенной платформе или ОС обусловлены...

Эксплуатация темы коронавируса в угрозах ИБ

Тема коронавируса сегодня заполонила все новостные ленты, а также стала основным лейтмотивом и для различных активностей злоумышленников, эксплуатирующих тему COVID-19 и все, что с ней связано. В данной заметке мне бы хотелось обратить внимание на некоторые примеры такой вредоносной активности,...

52 миллиарда атак: угрозы 2019 года по версии Trend Micro

В прошедшем году защитные решения Trend Micro обнаружили и заблокировали 52 млрд кибератак, осуществлённых самыми разными способами — от примитивных вымогателей до изощрённых BEC-кампаний. Мы подготовили отчёт 2019 Annual Security Roundup: The Sprawling Reach of Complex Threats, в котором подробно...

Security Week 08: вирусы возвращаются

При обсуждении компьютерных угроз «вирусом» часто называют любую вредоносную программу, но это не совсем правильно. Классический вирус — это феномен доинтернетной эпохи, когда информация передавалась между компьютерами в основном на дискетах, и для распространения вредоносного кода требовалось...

Эпидемия и цензура: власти Китая пытаются сдерживать распространение информации о коронавирусе

В Китае действует весьма эффективная система цензуры и контроля граждан, которая охватывает все сферы жизни граждан, включая интернет. До настоящего момента эта система справлялась с негативным фидбеком граждан в социальных СМИ на некоторые действия правительства, но сейчас все усложнилось....

[Перевод] Десять лет вредоносных программ: крупнейшие ботнеты 2010-х

Журнал ZDNet проходит по списку крупнейших ботнетов прошедшего десятилетия, от Necurs до Mirai За последнее десятилетие в поле информационной безопасности был отмечен практически постоянный рост активности вредоносного ПО. Без сомнения, 2010-е были десятилетием взрывного роста вредоносов, от...

Обзор вирусной активности для мобильных устройств в ноябре 2019 года

В прошедшем ноябре вирусные аналитики компании «Доктор Веб» выявили в каталоге Google Play очередные угрозы. Среди них были новые модификации троянцев семейства Android.Joker, подписывавшие пользователей на платные мобильные услуги. Киберпреступники вновь распространяли вредоносные программы...

Troldesh в новой маске: очередная волна массовой рассылки вируса-шифровальщика

С начала сегодняшнего дня и по настоящее время эксперты JSOC CERT фиксируют массовую вредоносную рассылку вируса-шифровальщика Troldesh. Его функциональность шире, чем просто у шифровальщика: помимо модуля шифрования в нем есть возможность удаленного управления рабочей станцией и дозагрузки...

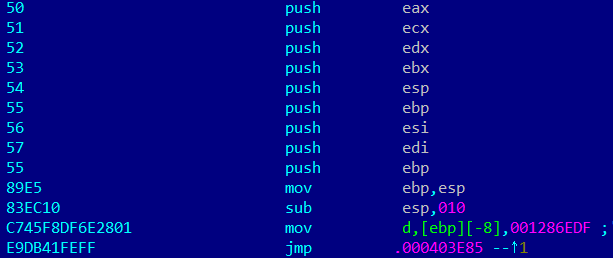

SGX-малварь: как злодеи эксплуатируют новую технологию Intel не в тех целях, ради которых она задумывалась

Как известно, выполняемый в анклаве код серьёзно ограничен в своей функциональности. Он не может делать системные вызовы. Он не может осуществлять операции ввода-вывода. Он не знает базового адреса сегмента кода хост-приложения. Он не может jmp'ить и call'ить код хост-приложения. Он не...

«Скрытые угрозы», тест по инцидентам в сфере кибербезопасности

Информационная безопасность — самая увлекательная и азартная сфера компьютерных технологий. В ИБ постоянно идет противоборство «меча и щита», средств атаки и защиты. Но даже самая мощная защита может быть неэффективна, если не уметь с ней обращаться. А учиться можно на громких провалах других...

По следам RTM. Криминалистическое исследование компьютера, зараженного банковским трояном

Об атаках банковского трояна RTM на бухгалтеров и финансовых директоров писали довольно много, в том числе и эксперты Group-IB, но в публичном поле пока еще не было ни одного предметного исследования устройств, зараженных RTM. Чтобы исправить эту несправедливость, один из ведущих специалистов...

S7, такси «Столица» и «Клинское»: Главные вирусные ролики рунета за полгода по версии Sostav.ru

Издание Sostav.ru совместно с креативным агентством mfive определило ролики, вызвавшие наиболее широкий резонанс в соцсетях и профильных СМИ в первом полугодии 2015 года....

Далее