Security Week 08: вирусы возвращаются

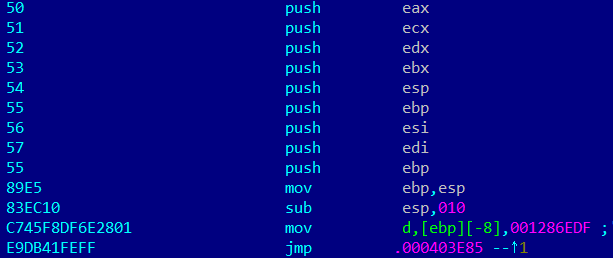

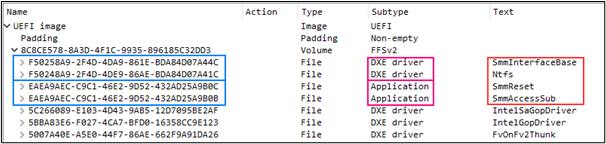

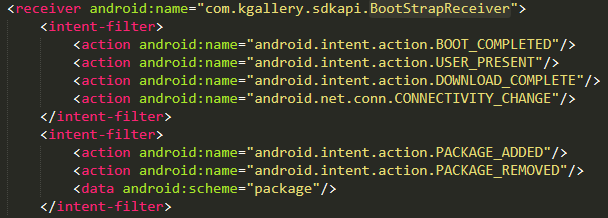

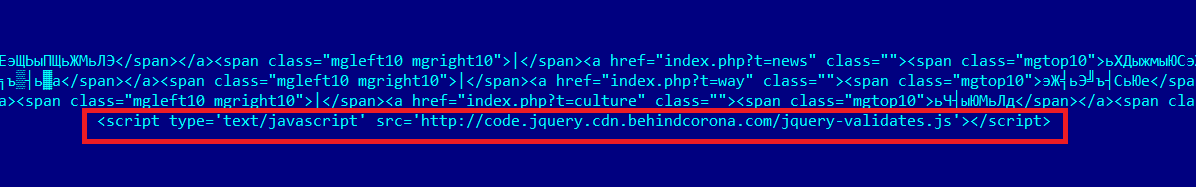

Несмотря на проверенный временем метод заражения, функциональность у этой вредоносной программы вполне современная: хищение платежных данных и паролей с последующей загрузкой на командный сервер, обеспечение возможности удаленного доступа к зараженному компьютеру с помощью стандартного протокола RDP. При необходимости KBOT может загружать дополнительные модули с сервера, иными словами — обеспечивает полный контроль над системой. Все это — стандартный джентльменский набор любой современной кибератаки, но здесь мы имеем дело еще и с деструктивным заражением exe-файлов.

Читать дальше →

Источник: Хабрахабр

💬 Комментарии

В связи с новыми требованиями законодательства РФ (ФЗ-152, ФЗ «О рекламе») и ужесточением контроля со стороны РКН, мы отключили систему комментариев на сайте.

🔒 Важно Теперь мы не собираем и не храним ваши персональные данные — даже если очень захотим.

💡 Хотите обсудить материал?

Присоединяйтесь к нашему Telegram-каналу:

https://t.me/blogssmartzНажмите кнопку ниже — и вы сразу попадёте в чат с комментариями