Intent, WebView и биометрия: как безобидные функции становятся инструментами хакеров

Из-за санкций и удаления приложений из App Store и Google Play российские организации были вынуждены отойти от привычных всем репозиториев, предоставив злоумышленникам больше возможностей для обмана пользователей: загрузка и обновление приложений по внешним ссылкам даже для банковских клиентов...

Как работать с биометрическими персональными данными

К концу 2024 года количество зарегистрированных биометрических образцов достигло 1,8 миллионов. Компании прибегают к использованию биометрических данных для упрощения работы с клиентами. Например, благодаря биометрической идентификации пользователю не нужно запоминать пароль — вместо него можно...

Когда фото становится биометрией: разбор закона и практики

В последние годы вокруг темы биометрии в России возникает всё больше вопросов — и со стороны бизнеса, и со стороны субъектов персональных данных (ПДн). Особенно остро обсуждаются случаи, когда те или иные сведения начинают подпадать под понятие биометрических персональных данных (БПДн) и, как...

Биометрические методы аутентификации: небольшое исследование

Недавно сообщество spring security закончило работу над поддержкой passkeys (ключи доступа), а конкретнее WebAuthn. Протокол WebAuthn позволяет реализовать аутентификацию с помощью биометрических данных. На данный момент поддержка passkeys местами немного сыровата, и мы активно фиксим баги и...

Сложность биометрической идентификации монозиготных близнецов

Представьте зал суда. Прокурор с гордостью представляет неопровержимые, как ему кажется, доказательства: отпечаток пальца, запись с камеры наблюдения, ДНК-экспертизу. Всё сходится идеально, виновность очевидна. И тут адвокат, заявляет: «Ваши доказательства подходят и к его брату-близнецу»......

В кино сплошная ложь: почему позаимствованный глаз босса не откроет хранилище

Мы все видели, как в голливудских блокбастерах герои легко обходят системы безопасности, используя поддельные отпечатки пальцев или маски. Но насколько это соответствует действительности? Сравним киношные клише с реальными технологиями биометрической аутентификации. Узнаем, какие угрозы...

Голос под защитой. Запускаем хакатон SafeSpeak-2024, посвящённый борьбе с голосовыми дипфейками

Всем привет! Как и многие читатели Хабра (надеемся), мы в AIRI и МТУСИ терпеть не можем телефонных мошенников. К сожалению, с каждым годом арсенал их методов расширяется. А в связи с развитием и удешевлением ML‑решений в руках мошенников появляются предобученные модели синтеза речи и преобразования...

Биометрия и видеонаблюдение

Всем привет! В этой статье на стыке ИБ и юриспруденции мы разберем правовые основы видеонаблюдения. Как организовать его в компании в соответствии с законом, какими статьями и нормами оно регулируется, как собирать биометрию и при каких условиях в дело вступает Единая Биометрическая Система. За...

[Перевод] Настройка аутентификации по протоколу WebAuthn в OpenAM

WebAuthn - протокол, разработанный консорциумом W3C и FIDO Alliance для аутентификации без паролей. Используя WebAuthn, можно аутентифицироваться, используя биометрию мобильного телефона или ноутбука. Можно так же использовать аутентификацию при помощи аппаратных USB токенов. В данной статье мы...

Как взламывают биометрию и заставляют нейросети придумывать способы атак: топ-6 докладов с PHDays о ML и AI

Машинное обучение — особенно генеративные нейронные сети, такие как ChatGPT, — меняет мир нечеловеческими темпами. Разработчиков на некоторых дистанционных собеседованиях просят направить веб-камеру на рабочее место и клавиатуру, чтобы понимать, самостоятельно ли соискатель выполняет задания....

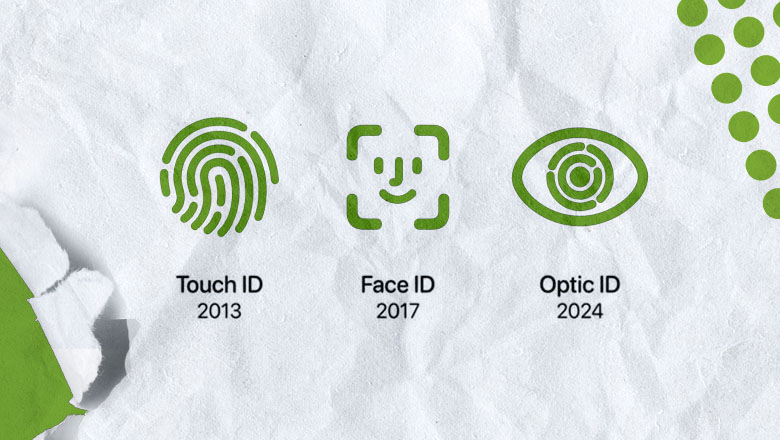

Биометрические системы Apple и их безопасность

Сегодня у большинства людей на их мобильных устройствах стоят код-пароли — это может быть как короткий пин-код, так и пароль с использованием букв и цифр. Но несколько десятков раз на дню вводить его было бы просто неудобно. Поэтому многие компании придумали, как упростить процесс разблокировки...

ID: способы аутентификации сегодня, их преимущества, недостатки и перспективы развития

Прогресс не стоит на месте и даже такие базовые вещи, как аутентификации на сайтах и в приложениях, обновляются и развиваются каждый день. В данном обзоре мы рассмотрим популярные сегодня методики аутентификации, новые перспективные методы и возможности для бизнеса, связанного с подключением...

Биометрия для готовой еды: 8 причин провала

Я Саша и я работаю аналитиком домена «Развивающиеся бизнесы» в X5 Tech. В этой статье на реальном примере я расскажу о проекте, который мы запускали в одном из наших бизнесов – на Фабрике готовой еды (бизнес-единица “X5 Еда”). Запускали, запускали – да не выпустили. Но уроков при этом извлекли...

Почему рукописную подпись считают надёжным способом аутентификации (и так ли это на самом деле)

Печать считалась более сложным инструментом для подделки. В Азии даже сейчас есть персональные физические печати, которые регистрируются в муниципалитетах как аналог собственноручной подписи. Подпись — один из основных методов идентификации личности. Не самый надёжный, но часто самый простой и...

Как защитить биометрические данные, как повысить безопасность блокчейн-приложений и другие how to из области инфобеза

Привет Хабр. На связи beeline cloud с подборкой практических советов от экспертов информационной безопасности. Разбираемся, почему биометрию считают надежной, хотя большинство данных пользователей находятся в открытом доступе. Подробно рассказываем, что такое аудит смарт-контрактов, кому и зачем...

Смартфоны будущего: какими они будут?

Когда-то давно, в далеком 2007 году, была у меня симпатичная раскладушка Nokia 6131. Вполне обычный телефон для своего времени: 1.3 мегапикселя, дисплей 320х240, интернет по GPRS и батарейка, выдерживающая в режиме ожидания больше недели. А еще — объем памяти в 10 мегабайт, которых хватало на пару...

Биометрия. Не скуШно. Не душно

Страх. Именно страх побудил меня заняться изучением биометрии. На мой счет поступила весьма крупная сумма от продажи единственного жилья. Дабы не познать на собственной шкуре искусство бомжевания на время заблокировала интернет-банк. Разблокировать можно было только по письменному заявлению в офисе...

«Мне нужен твой палец, глаз, лицо и голос»: популярные методы биометрической идентификации

В боевиках нередко можно увидеть сцены обмана биометрических систем. Герой тащит жертву к сканеру глаза и получает нужный доступ. Теоретически, возможен и более технологичный сценарий: для героя создают невероятно сложные контактные линзы, чтобы биометрический сканер принял его за своего. В...

Назад