Камбоджа направит весь интернет-трафик через национальный интернет-шлюз

Cloud4Y уже рассказывал про то, как некоторые прогрессивные страны прорабатывают вопросы внедрения государственных файерволов, во многом копируя китайскую концепцию контроля информации. Их примеру решили последовать и в Камбодже. Читать далее...

PKCS#11 для самых маленьких

В этой статье мы познакомимся со стандартом PKCS#11, предназначенным для работы с различными криптографическими устройствами. Для демонстрации мы будем использовать токены и смарт-карты Рутокен ЭЦП 2.0. Читать далее...

[Перевод] Clubhouse в Китае: безопасны ли данные? Исследование SIO

Приложение для аудиочата Clubhouse стало вирусным среди китайскоязычной аудитории. SIO (Stanford Nanofabrication Facility) изучает, были ли защищены пользовательские данные и почему это имеет значение. Читать далее...

Социальные сети оказались безопаснее порталов государственных услуг

Мы протестировали порталы государственных услуг по новым методикам, оценивающим надежность HTTPS-соединения с ними и уровень защиты от XSS, а также сравнили их с сайтами соцсетей, банка, транспортных и сервисных компаний. Результат в чем-то предсказуемый (с безопасностью электронных госуслуг все...

[Перевод] Пароль как крестраж: ещё один способ защитить свои учётные данные

В спорах о том, какой способ защитить свои данные лучше, как правильно хранить свои пароли и какими они вообще должны быть, сломано немало клавиатур и сожжено огромное количество человекочасов. Cloud4Y предлагает познакомиться с ещё одним способом управления паролями. Читать далее...

aSocial — полностью распределенная социальная сеть

В свете последних событий идея о распределенной социальной сети вновь зохватывает разум... Читать дальше...

Как молодой девушке уехать на Яндекс.Такси в лес и пропасть без вести

Любой человек может оказаться в неприятной ситуации когда он едет ночью, в лес, в багажнике... Предусмотрительные граждане пытаются избежать подобных инцидентов выбирая сервисы такси известных брендов, которые декларируют безопасность поездки, контроль за водителями и даже вешают в приложении...

OAuth 2.0 -> OAuth 2.1. Что дальше?

Архитекторы ничего не выдумывают. Они трансформируют реальность. Алваро Сиза Виэйра Много всего уже сказано и написано про фреймворк авторизации OAuth 2.0 с 2012 года. И, казалось бы, все давно его знают, используют, все должно работать надежно и безопасно. Но, как обычно, на практике все иначе. В...

Устранена уязвимость в плеере VLC, допускающая удаленное выполнение кода

Unsplash Вышло обновление медиаплеера VLC, устраняющее внезапный сбой плеера, а также удаленное выполнение кода. Обновление медиаплеера VLC Media Player 3.0.12 вышло не так давно. Из важного в обновлении — оно улучшит пользовательский опыт для владельцев Mac. Но об этом уже рассказывали. Однако...

Митигация уязвимостей: операционная система в помощь?

Каждый, кто начинает изучать уязвимости программного обеспечения и их эксплуатацию, рано или поздно начинает задаваться вопросами: откуда берутся методики написания эксплойтов? Почему современное ПО содержит уязвимости? Насколько операционные системы с точки зрения проведения атак на ПО отличаются...

О театре или почему всем плевать

На волне хайпа про РЖД я заметил, что много людей, даже из тех, кто "в теме", имеют странное представление о ситуации. А большая часть тех, кто с безопасностью не связан вообще, высказывает какие-то уж совсем фантастические мнения, граничащие с теорией заговора. В данной статье я сделаю попытку...

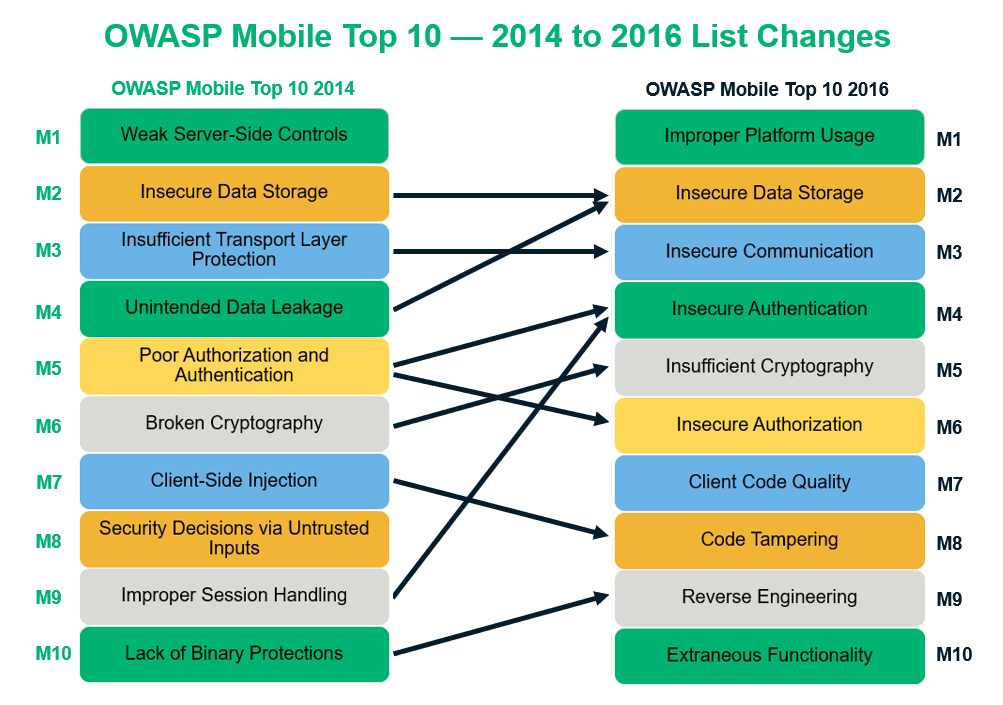

[Перевод] Топ-10 уязвимостей мобильных приложений и способы их устранения

По данным Statista в мире насчитывается около 3.5 млрд. пользователей смартфонов. Это значит, что жертвами небезопасных мобильных приложений могут стать очень многие. Подготовленный фондом OWASP cписок 10 наиболее актуальных уязвимостей приложений – это отличный ресурс для разработчиков,...

[Перевод] Взлом мобильного WiFi-роутера

У меня имеется Alcatel MW41 — мобильный WiFi-роутер. К его функционированию у меня претензий нет, но то, как он устроен, вызывает некоторые вопросы. Возникает такое ощущение, что на нём работает некое ПО (точнее — веб-сервер, предоставляющий интерфейс для выполнения настроек устройства). Это...

Возможности настройки привилегии и безопасности интерфейса WMI

Давным-давно, когда трава была зеленее, а интернет безопаснее, в ИТ родилась инициатива Web Based Enterprise Management (WBEM). Первоначально спонсируемая в 1996 году такими компаниями как Cisco Systems, Intel и Microsoft, она получила широкое распространение и реализацию на различных платформах:...

Контролируем подрядчиков на ответственном проде: внедрение DLP + UAM (промшпионаж, логи действий)

У заказчика есть главная система, через которую он делает продажи всего-всего. К ней имеют доступ подрядчики, которые разрабатывают и дополняют эту систему, а также персонал изнутри. Когда речь про железо, всё достаточно просто: подрядчик приходит в ЦОД, а безопасник из офиса контролирует его по...

[Перевод] Взлом Wi-Fi-сетей, защищённых WPA и WPA2

Автор статьи, перевод которой мы сегодня публикуем, хочет рассказать о том, как взломать Wi-Fi-сеть, для защиты которой используются протоколы WPA и WPA2. Статья написана исключительно в ознакомительных целях Читать дальше →...

Яндекс отключил расширения с аудиторией в 8 млн пользователей. Объясняем, почему мы пошли на такой шаг

Сегодня мы приняли решение отключить расширения SaveFrom.net, Frigate Light, Frigate CDN и некоторые другие, установленные у пользователей Яндекс.Браузера. Совокупная аудитория этих инструментов превышает 8 млн человек. В этом посте мы расскажем о причинах и поделимся с сообществом результатами...

Blum-Blum-Shub generator и его применение

В настоящее время случайные числа используются в различных областях науки. Например, для моделирования различных реальных процессов зачастую нужно учитывать не только поведение исследуемой величины, но и влияние различных непредсказуемых явлений. Кроме того, в некоторых методах анализа данных,...