Знай свои секреты. Поиск и автоматическая проверка секретов сторонних сервисов

Привет Хабр! По традиции, представлюсь, меня зовут Юрий Шабалин, и вместе с командой Стингрей мы разрабатываем платформу анализа защищенности мобильных приложений. Сегодня я хотел бы рассказать о хранении секретов в мобильных приложениях. А именно о том, что происходит с аутентификационными данными...

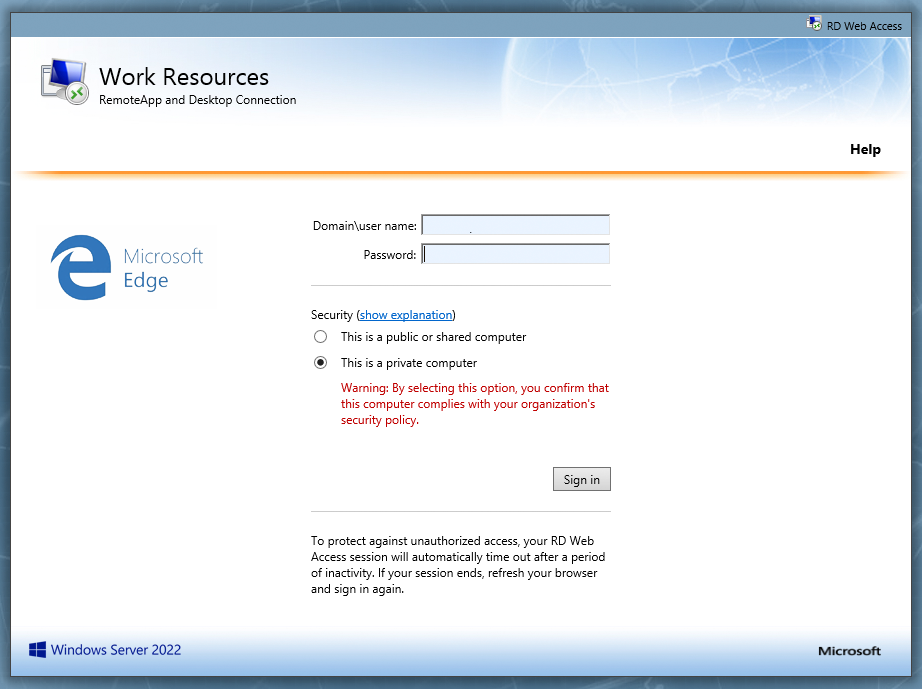

[Перевод] Безопасный веб-сёрфинг с помощью сервера ReCoBS

Установка удалённо управляемой браузерной системы (ReCoBS) — это один из способов создания безопасной среды веб-сёрфинга для ваших пользователей, использующих Windows Server с бесшовным окном браузера RemoteApp. Читать дальше →...

И снова про App Transport Security: что это и зачем

Привет, Хабр! Меня зовут Юрий Шабалин, и, как я пишу в начале каждой своей статьи, мы разрабатываем платформу анализа защищенности мобильных приложений iOS и Android. В этой статье мне бы хотелось затронуть тему безопасной конфигурации сетевого взаимодействия, а также немного расширить предыдущую...

[Перевод] Как собрать зловредный компилятор

А вы знали, что бывает такая атака на компилятор через бэкдор, защититься от которой невозможно? В этом посте я покажу вам, как реализовать такую атаку менее чем в 100 строках кода. Кен Томпсон, создатель операционной системы Unix, рассказывал о такой атаке еще в 1984 году в своей лекции по поводу...

Держи свой трафик в тайне. SSL Pinning — ещё раз о том же самом

Всем привет! Меня зовут Юрий Шабалин, я один из основателей компании Stingray Technologies. Мы разрабатываем платформу анализа защищенности мобильных приложений iOS и Android. Сегодня я хотел бы снова затронуть тему безопасности сетевого взаимодействия между приложением и его серверной частью. На...

Гайд по информационной безопасности для финтех-стартапов: Зачем нужна ИБ, и как не ошибиться до начала работы

Здравствуйте. Я работаю в компании CardSec и, в частности, мы занимаемся тем, что помогаем нашим клиентам готовиться к аудитам по информационной безопасности и проводим эти аудиты. Нередко стартапы приходят к нам для того, чтобы получить сертификат по информационной безопасности, необходимый для...

Наиболее распространенные уязвимости в мобильных приложениях

Всем привет, меня зовут Юрий Шабалин, я один из основателей компании "Стингрей Технолоджиз" (входит в группу компаний Swordfish Security), мы разрабатываем платформу анализа защищенности мобильных приложений iOS и Android. Этой статьей я бы хотел открыть серию материалов, посвященных мобильной...

VPN на минималках

- "Дима, сделай Алевтине Генриховне виртуальную машину, чтобы она могла изучать систему, и свяжись с ней для настройки подключения" - именно с такой задачи начинается процесс обучения нового сотрудника в нашей компании. - "Ну сейчас начнется" - думаю я. - “VPN настраивать не умею”, “У меня все...

Проверяем защищённость приложения на Go: с чего начать

Привет! Меня зовут Александра, я инженер по информационной безопасности в Delivery Club. Мы используем Go в качестве основного языка для разработки Web-API и представляем вашему вниманию краткое руководство по быстрой проверке сервиса на соответствие базовым требованиям безопасности. Представленную...

Импортозамещение. 5 российских сервисов в области информационной безопасности

В России остановили работу множество компаний, предоставляющие сервисы в области информационной безопасности: Cisco, Fortinet, Norton, Avast, AWS и другие. Вместо защиты, любое зарубежное ПО сейчас — это потенциальная уязвимость. Ниже пять сервисов, которые включены в реестр российского ПО, поэтому...

Учим модели определять мошенников

В 21 веке лавинообразно распространяется телефонное мошенничество, а доля разоблачения и поимки таких преступников мала. Можно ли определять мошенников в первые минуты разговора, если их телефонные номера постоянно меняются? Рассмотрим в статье. В какой-то момент устав от проблемы телефонных...

Безопасность веб-приложений

Порой мы халатно относимся к безопасности, не выделяем для неё достаточно времени, потому что "да что может случиться". На примере Васи, нашего веб-разработчика, мы покажем, что лучше ей не пренебрегать. Хотя бы базовыми её принципами. Читать далее...

[Перевод] Что такое PKI? Главное об инфраструктуре открытых ключей

Представьте, что вы системный администратор в Home Depot. Уже собираясь домой, вы замечаете, что ваша сеть только что одобрила подключение нового кондиционера. Ничего особенного, верно? На следующее утро вы просыпаетесь и обнаруживаете, что терабайты данных, включая логины, пароли и информацию о...

Подборка материалов по облачной безопасности: статьи, руководства, вебинары

Мы собрали для вас полезные материалы, посвященные вопросам сетевой и облачной безопасности, а также защите от DDoS-атак. За годы на Хабре и других ресурсах наши эксперты подготовили много статей по защите данных. Теперь самое главное представлено в одной публикации по темам ИБ и IaaS. Читать далее...

JSON Web Token и Secure Sockets Layer

Для начала разберем небольшую задачу. Она поможет читателю получить представление об основах шифрования. Представим, что у нас есть сундук с важными документами. Мы хотим отправить его из пункта А в пункт Б, но так, чтобы никто не мог открыть его содержимое по пути следования. На сундук можно...

Как настроить резервированную схему сети с двумя файерволами FortiGate

В этом тексте расскажем, как настроить резервированную схему сети с использованием двух файерволов (FortiGate) в разных локациях. Статья будет полезна всем, кто хочет построить отказоустойчивую инфраструктуру на уровне сети. Подробно описанные шаги — под катом. Читать дальше →...

Как я Хабр взломал

Всегда хотел взломать Хабр. Мечта такая, но как-то руки не доходили. И вот, вдохновившись статьей о праведной борьбе с Безумным Максом, я, как и автор поста, решил исследовать функционал Хабра на предмет уязвимостей. Читать далее...

Бот-трафик и парсинг цен – взгляд со стороны владельца e-commerce и методы защиты от парсинга

В данной статье я хочу рассказать про то, как технически устроены бот-атаки типа парсинг цен на e-commerce сайтах, какие механизмы используют атакующие, как противостоять бот-атакам самостоятельно и с помощью прикладных решений. Я поделюсь практическим опытом нашей компании в защите e-commerce...