Составное число и его факторизация

В комментариях к моим статьям регулярно встречаются возражения по поводу понятия «модель числа» – это какой-то оксюморон, фантазии автора и др. В ответ могу только заметить, что в математике имеют дело с натуральными (N), целыми (Z), рациональными (Q), вещественными (R) и комплексными (С) числами....

27 миллионов абонентов под угрозой: разбор крупнейшей кибератаки на корейский телеком

Что нужно, чтобы скомпрометировать данные 27 миллионов абонентов, обрушить акции телеком-гиганта и поставить под угрозу национальную безопасность одной из самых технологически развитых стран мира? Свежий zero-day? Квантовый компьютер? Гениальная социальная инженерия? Всего лишь веб-шелл, почти три...

[Перевод] Насколько безопасен ваш ИИ? Анализ угроз Model Context Protocol (MCP)

Скорее всего, за последние месяцы вы уже сталкивались с аббревиатурой MCP (Model Context Protocol). Что это такое — просто очередной API или действительно что‑то стоящее внимания? В этом материале мы разберёмся, что такое MCP, почему благодаря нему LLM становятся мощнее, а также рассмотрим основные...

Централизация биткойн-майнинга в 2025 году: концентрация хешрейта усиливается

К 2025 году майнинг биткойна стал заметно более централизованным, чем когда-либо прежде. Согласно исследованию независимого аналитика b10c, шесть крупнейших пулов контролируют более 95% добываемых блоков. Такая концентрация вычислительных мощностей может стать угрозой устойчивости и децентрализации...

Вредоносные твари и где они обитают: история самых разрушительных кибератак. Как защищаться бизнесу?

Цифровизированному бизнесу — такие же угрозы. Просчитывая риски, вроде банкротства или подосланных недобросовестным конкурентом головорезов в балаклавах, компании забывают о кибербезопасности. Тем временем неприметный гик, возможно, уже разрабатывает новую вредоносную программу, которая лишит...

[Перевод] Атака ближайшего соседа: как российская APT использовала соседние сети Wi-Fi для скрытого доступа

Ключевые вопросы Российская APT-группа GruesomeLarch применила новую технику атаки, используя сети Wi-Fi в непосредственной близости от целевого объекта. Активно использовались методы, основанные на принципе "living-off-the-land". Для получения дополнительных привилегий была задействована...

Ddos-атака c Kali Linux — простейший пример

В данной статье я поделюсь опытом ddos атаки уязвимой машины metasploitable. Как ее устанавливать в виртуалбокс и настраивать я писал в этой статье: https://habr.com/ru/articles/850188/ Еще раз напоминаю правовую информацию: Данная статья создана исключительно в...

Атаки группировки Team46

Четвертого сентября вышел любопытный отчет о несостоявшейся кибератаке на российского оператора грузовых ж./д. перевозок. Мы решили добавить свои находки и дополнительную информацию о других атаках хакерской группировки, которую мы назвали Team46, потому что в своей сетевой инфраструктуре атакующие...

[Перевод] Насколько небезопасен Avast Secure Browser?

Некоторое время назад я уже изучал Avast Secure Browser. Тогда для Avast это закончилось не лучшим образом: я обнаружил критические уязвимости, позволяющие произвольным веб-сайтам заражать компьютер пользователя. Хуже того: во многом это произошло из-за пренебрежения методами безопасной разработки,...

Заражение по фэншую или разбор атаки через уязвимости Windows

Хабр, уже по сложившейся традиции сегодня мы разберем одну из интересных APT-атак на пользователей, в которой используется не стандартный способ доставки, маскировки, а также заражения системы с обходом EPP и EDR! Данный материал будет полезен сотрудникам SOC, TI-экспертам, Pentest и Threat Hunting...

Десериализация VIEWSTATE: команда Solar 4RAYS изучила кибератаку азиатской группировки с «недозакрытой уязвимостью»

В 2023 году мы запустили блог центра исследования киберугроз Solar 4RAYS, где делимся аналитикой об актуальных угрозах, результатами расследований инцидентов, полезными инструментами для реагирования на кибератаки и другими практическими материалами. Наиболее интересные исследования из блога мы...

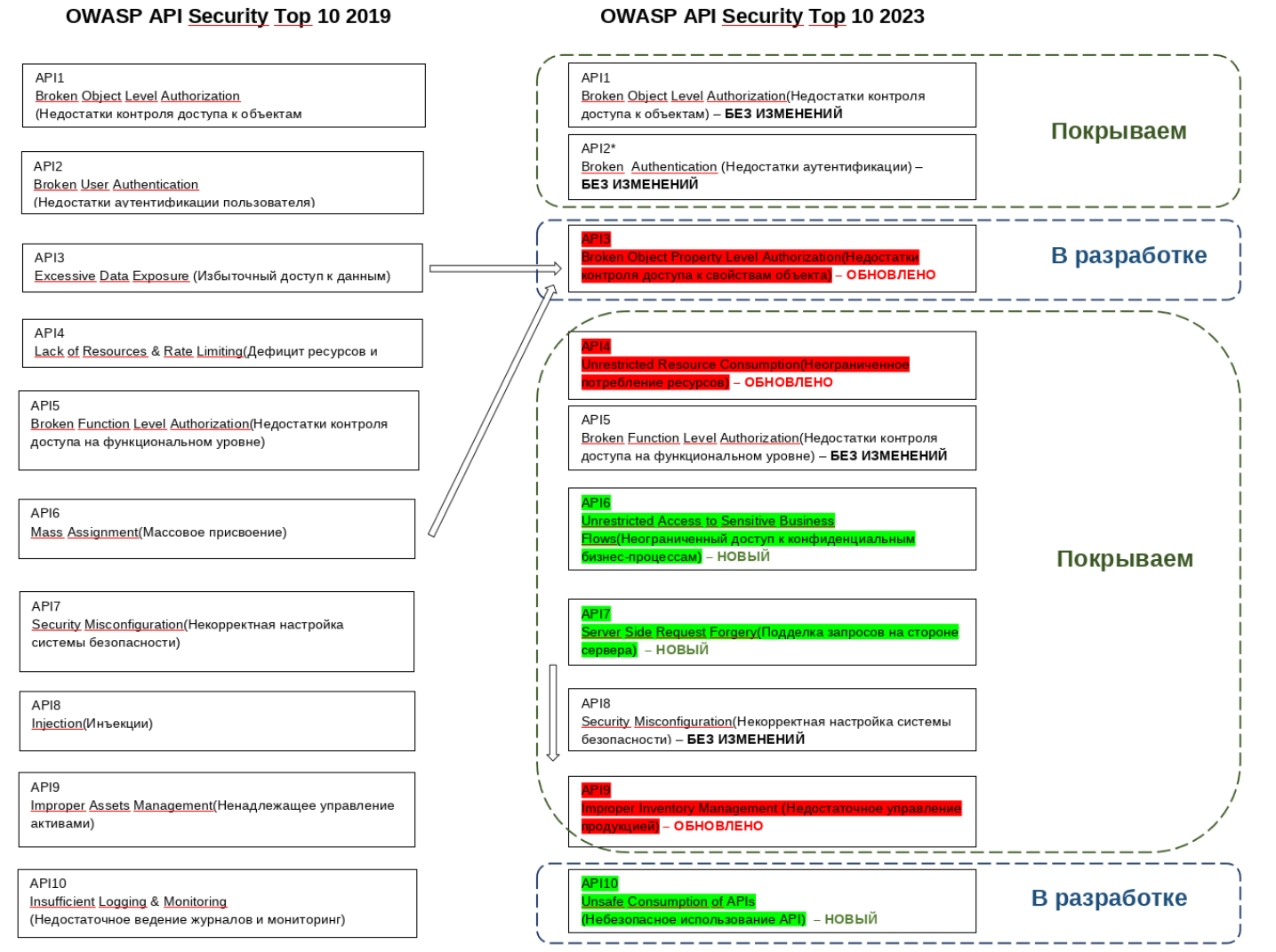

Новые угрозы в OWASP API Security Top 10

Всем привет! Сегодня мы будем говорить о новых рисках в OWASP API Security Top 10, что плохого они нам обещают и что со всем этим можно сделать. В 2023 году некоммерческая организация OWSAP обновила свой отчёт и выпустила новую версию 2023. По сравнению с 2023 годом, перечень рисков претерпел...

Начало Aircrack-ng и WEF

Предисловие Рад приветствовать всех читателей статьи! С сегодняшнего дня запускаю новую рубрику моих статей "Без про-v-ода", в серии этих статей я буду обозревать различные методы, фишки, инструменты, устройства и всё что связано в вардрайвингом. Думаю не секрет, что довольно многие скажем так...

Популярно о кибербезопасности. Что такое эксплойт нулевого дня?

Простым языком и общими фразами! …...

Что общего у 50-секундного детектива, баскетболистов и разработки фишинговых атак

В марте 2008-го на Ютубе появился самый короткий рассказ про неношеные ботиночки детектив. Кажется, что суть видео — раскрыть тайну убийства за одну минуту. Но не все так просто, если учитывать, что видео сделано по заказу Управления транспорта Лондона. Всего таких видео было выпущено пять. Самые...

Эксперименты с Golden Ticket

Пожалуй, одной из самых опасных и крайне нежелательных сущностей, которые могут завестись в скомпрометированной Windows-инфраструктуре, является Golden Ticket. Это абсолютно легитимный Kerberos-билет, содержащий специально созданные данные, позволяющие злоумышленнику обойти нормальные механизмы...

Капитан ФСБ, шпионы и подставной гендиректор: разбираем атаку на нашего топ-менеджера

Привет! Пока мы разрабатывали продукты по кибербезопасности, на нас самих напали мошенники. Стандартный телефонный скам уже всем известен и с каждым годом работает все хуже, поэтому мошенники придумали новую схему с предварительной атакой на жертву через мессенджер. Именно под такую схему попали...

Тайная жизнь COM: анализ событий и стратегии детектирования

Привет, Хабр! Сегодня я продолжу рассказывать про Component Object Model (COM) и атаку COM Hijacking. В предыдущей части "Тайная жизнь COM: погружение в методы hijacking" я разобрала способы hijacking, а из первой статьи мы также узнали, что вызов этой полезной нагрузки может происходить по...

Назад