Фотохостинг со сквозным шифрованием

Опенсорсный криптофотохостинг Ente Photos, десктопное приложение и мобильный клиент Когда запустился YouTube, люди спокойно публиковали там трогательные приватные видео. Сегодня никому в голову не придёт выкладывать такое в открытый доступ. Времена сильно изменились. То же относится к фотографиям....

DOGE — бэкдор атака на систему госуправления США (успешная)

Кто как, а я просто в восхищении! Обе мои субличности, юридическая и черно-бело-шляпная рукоплещут ходу Трампа и Маска, по поиску и захвату существующего скрытого бэкдора в системе госуправления США - United States Digital Service (USDS) . В чем суть и кто его создал? Читать далее...

Pebble, живи! Вернутся ли умные часы с E-Ink-дисплеем и что под капотом у Pebble Time 2015 года

В 2012 году кампания по сбору средств на умные часы Pebble стала одной из самых успешных на краудфандинговом сайте Kickstarter за всю историю существования ресурса. Разработчики девайса собрали 10 млн долларов США. Покупателей привлекло, что у часов был E-Ink-дисплей, они могли работать много дней...

Почему заводить «Алису» в доме с детьми — плохая идея?

Здравствуйте, я мальчик Паша и я не умею пользоваться контрацептивами могу себе позволить много наследников. А ещё я люблю новые технологии. И вот к чему это привело......

Как Перекинуть Файлы на Смартфон по WiFi

Допустим Вы скачали на свой NetTop PC аудио книгу и теперь хотите её перекинуть на Android телефон. Как же это можно провернуть? Предположим, что вас на телефоне нет SD карты, да и USB кабель тоже пропал куда-то. Как же перекинуть огромный файл с LapTop-а на PalmTop? В этом тексте я напиcал, как...

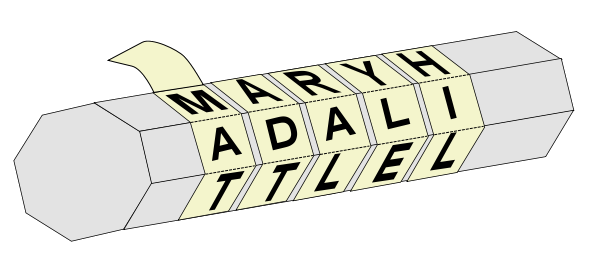

Основы криптоанализа шифра простой перестановки

Опять какие‑то философы из V века до н.э. зашифровали ваше сообщение? Разберемся, что с этим делать, в этой статье. Читать далее...

grep.app — мощный инструмент для поиска по коду и тексту

В современном мире разработки программного обеспечения и работы с большими объемами текстовых данных поиск нужной информации становится критически важной задачей. Разработчики, аналитики и технические писатели часто сталкиваются с необходимостью быстро находить фрагменты кода, строки конфигурации...

Обзор постквантовых криптостандартов США со схемами и комментариями

Приветствую, Хабр! В своей предыдущей статье (посвященной оценке необходимости срочного перехода на постквантовые криптоалгоритмы) я упомянул о принятых в США стандартах на постквантовые алгоритмы электронной подписи и обмена ключами. Данные стандарты были приняты в августе прошлого года (а перед...

Исследование рынка АСУ ТП: 10 выводов, как защитить промышленное предприятие

Всем привет! Недавно несколько российских компаний (и Positive Technologies в их числе) провели исследование, которое было посвящено перспективам развития рынка автоматизированных систем управления технологическим процессом в России. Как безопасники, мы, конечно же, сосредоточились на вопросах...

От ADA до Ermenrich: 5 незаменимых инструментов при строительстве и ремонте в 2025. Недорогие и надежные модели

Привет, друзья! Это снова Михаил Иванов – маркетолог российского офиса Ermenrich (Эрменрих) — немецкого производителя измерительных инструментов. Так получилось, что моя работа тесно связана с моим главным увлечением – строительством и ремонтом. Мне очень нравится изучать и тестировать различные...

Что делать, если ты первый AppSec-инженер в компании? План работ на стартовые полгода

Сейчас направление Application Security (AppSec) переживает бурный рост. Всё больше компаний выделяют AppSec в отдельное подразделение или начинают строить его с нуля. В крупных корпорациях появляются AppSec бизнес-партнеры, в стартапах лиды разработки всё чаще берут на себя задачи по обеспечению...

Управление рисками в IDM/IGA

Привет, Хабр. На связи снова Avanpost. В этой статье мы решили поговорить про управление рисками доступа в привязке к решениям класса Identity Management/Identity Governance. Сам класс решений на Хабре освещен достаточно хорошо, в том числе, стараниями уважаемых конкурентов, но данная тема...

Наш путь delivery of secrets: как мы пришли к связке Bank-Vaults и Vault Secret Operator

Привет, Хабр! Меня зовут Натиг Нагиев, я Devops-инженер в МТС Диджитал. На нашем проекте мы обеспечиваем авторизацию внешних клиентов в продуктах МТС. Это Mission Critical система, где мы оптимизировали и гарантировали доставку секретов в контейнеры с микросервисом, избавлялись от дополнительных...

От идеи до первого выпуска: как и зачем мы запустили подкаст про ИБ?

Привет! Это Яна Ильина, HRBP CrossTech Solutions Group, и Вероника Каблучко, HR менеджер, HR-отдела. Мы решили поделиться нашим опытом запуска подкаста и рассказать, как этот проект помог нам в развитии HR-бренда и повысил вовлеченность сотрудников. Текст создан как рекомендация для команд, которые...

[Перевод] Книга: «Blue Fox: взлом и реверс-инжиниринг ARM»

Привет, Хаброжители! Что такое реверс-инжиниринг? Процессоры Arm используются в миллиардах устройств по всему миру — от смартфонов и планшетов до автомобильных систем и умных гаджетов. Реверс-инжиниринг — это процесс анализа чужого программного обеспечения или аппаратного устройства, позволяющий...

Автоматизация взаимодействия с регулятором: как мы интегрировали SOAR и АСОИ ФинЦЕРТ

Привет, Хабр! Меня зовут Елена Петренко, я бизнес-аналитик по информационной безопасности в компании R-Vision. Сегодня хочу поделиться историей о том, как мы разработали интеграцию между SOAR-системой и АСОИ ФинЦЕРТ для автоматизации взаимодействия с регулятором. Вы узнаете, какие задачи она решает...

Обычная практика Threat Hunting и причем тут пирамида боли

Привет Хабр! Меня зовут Иван Костыря, и я работаю в команде VK SOC, а точнее — в группе реагирования, куда стекаются все подозрения на инциденты информационной безопасности в компании. Сегодня хочу рассказать немного о том, как мы ищем угрозы в периметре компании, какие средства и техники для этого...

SAST приложений под Android: делаем код безопаснее

Безопасность мобильных приложений — один из ключевых аспектов разработки, который нельзя оставлять без внимания. Уязвимости в коде могут привести к утечке данных, компрометации системы и другим серьёзным последствиям. Чтобы обнаружить и устранить риски ещё на этапе написания кода, разработчики...