Как DNSCrypt решил проблему просроченных сертификатов, введя срок действия 24 часа

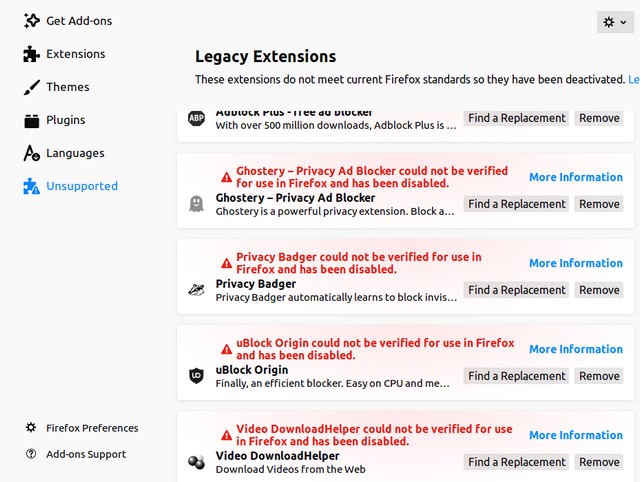

Раньше сертификаты часто истекали из-за того, что их нужно было обновлять вручную. Люди просто забывали это сделать. С появлением Let’s Encrypt и автоматической процедуры обновления вроде бы проблема должна быть решена. Но недавняя история с Firefox показывает, что на самом деле она по-прежнему...

Что есть что и кто есть кто на рынке защиты от DDoS

«Мальчик, который делал нам сайт, уже настроил защиту от DDoS». «У нас же стоит защита от DDoS, почему сайт лег?» «Сколько-сколько тысяч хочет Qrator?» Чтобы нормально отвечать на такие вопросы заказчика/начальника, неплохо бы знать, что скрывается за названием «защита от DDoS». Выбор сервисов...

Двухфакторная аутентификация для SSH

«Безопасная оболочка» SSH — сетевой протокол для установления защищённого соединения между хостами, стандартно по порту 22 (который лучше поменять). SSH-клиенты и SSH-серверы доступны для большинства ОС. Внутри SSH работает практически любой другой сетевой протокол, то есть можно удалённо работать...

Алгоритм работы протокола SSH

Периодически читая статьи, посвящённые SSH, обратил внимание, что их авторы порой не имеют понятия, как работает этот протокол. В большинстве случаев они ограничиваются рассмотрением темы генерации ключей и описанием опций основных команд. Даже опытные системные администраторы часто несут полную...

Полномасштабный DevOps: греческая трагедия в трёх актах

Траге́дия (от нем. Tragödie из лат. tragoedia от др.-греч. τραγωδία) — жанр художественного произведения, предназначенный для постановки на сцене, в котором сюжет приводит персонажей к катастрофическому исходу. Большинство трагедий написано стихами. Эта трагедия написана Барухом Садогурским...

[Из песочницы] Критическая уязвимость серверов 1Cloud

Хотим поделиться своим опытом работы с серверами 1cloud. Мы не хотим никого обвинять, просто хотим выставить проблему на всеобщее обозрение, чтобы у сотрудников 1cloud появилась мотивация для проведения детального анализа данной проблемы. Началось все с того, что последние месяцы на Windows...

Подготовка SSL-сертификатов к установке

Про установку SSL-сертификатов на веб-сервер написано достаточно много, и обычно этот вопрос не вызывает сложности у системных администраторов. Однако непосредственно перед установкой неплохо сделать несколько проверок, чтоб не созерцать в браузере досадное «The site's security certificate is...

[Из песочницы] Проверка SSL-сертификатов на предмет отзыва

В наше время одним из самых важных аспектов безопасной передачи информации является шифрование. Данные при передаче от клиента к серверу зашифровываются с помощью SSL-сертификата. Сертификат – это публичный ключ, заверенный удостоверяющим центром. Все SSL-сертификаты, как правило, выдаются на...

[Перевод] Чек-лист по анализу логов событий безопасности

Сегодня тема мониторинга IT – инфраструктуры и анализа логов набирает все большую и большую популярность. В первую очередь все задумываются о мониторинге событий безопасности, о чем и будет идти речь в данной статье. Несмотря на то, что на эту тему сказано и написано уже довольно много, вопросов...

Летний отпуск: как не беспокоиться о работе своего сайта зря

Скоро лето, и все хотят отдохнуть. Но, как показывает статистика, далеко не все могут себе это позволить, и дело не только и не столько в средствах. Да и потом, уехать на моря, но просидеть там с ноутбуком в номере, решая вопросы категории «без-меня-не-разберутся» — тоже довольно популярный подход....

Безопасный SOCKS5 прокси для Telegram за 1 Евро и 10 минут

Не все прокси одинаково полезны. На волне новостей о блокировке мессенджера Телеграмм стало актуально поднимать свой SOCKS5 прокси, так как чужой использовать не безопасно — неизвестно, кому принадлежат серверы, какое ПО на них используется, и какие в нем присутствуют уязвимости. Кроме того,...

Полезные фичи VPN

Не хотелось писать статью про настройку впн, потому что их и без меня в интернете тысячи — выбирай на вкус и цвет. Просто хотел напомнить просто несколько простых вещей, которые вызывают много недоразумений и вопросов. Понимаю, что на статью не тянет, но очень хочется до вас достучаться, а других...

[Перевод] Почему фотография Скарлетт Йоханссон заставила PostgresSQL майнить Monero

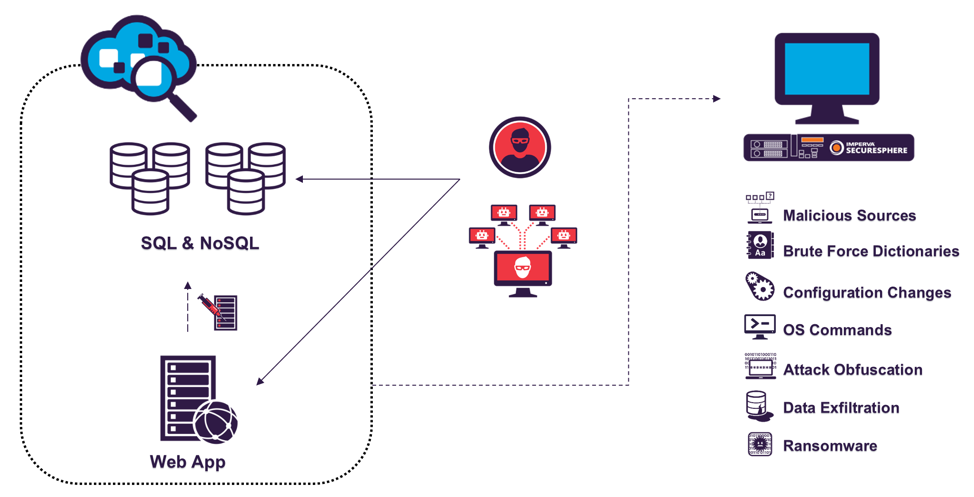

В рамках кампании по защите данных наших клиентов мы в Imperva рассказываем о разных методах атак на БД. Если вы не знакомы с нашим исследовательским проектом StickyDB, почитайте прошлые статьи: часть I и часть II. Там описано устройство сети ханипотов (рис. 1), которая заманивает злоумышленников...

Let's Encrypt отложил выпуск wildcard-сертификатов из-за проблем безопасности

Статистика Let's Encrypt 4 января 2018 года центр сертификации Let's Encrypt начал тестирование конечной точки программных интерфейсов для автоматической выдачи wildcard-сертификатов. Эти сертификаты выдаются только в новой версии автоматизированной среды управления сертификатами — ACME...

Пятничное: Безопасность и парадокс выжившего

Давайте поговорим о безопасности. С начала 2018 я собрираю отчеты о взломах в криптопроектах. За это время поступила информация о кражах почти на миллиард долларов. Одна лишь биржа coincheck проспонсировала кого-то на ~500 миллионов. На некоторых биржах до сих пор нет двухфакторной авторизации, а...

Алгоритм выбора location в Nginx

Алгоритм выбора location обязателен к знанию при настройке nginx. Тем не менее, на официальном сайте nginx (на 2018 год) не сказано ни слова про алгоритм выбора в случаях, когда какие-то location'ы вложены друг в друга, а в статьях в интернете приводятся в корне неверные алгоритмы. Поэтому...

Защита от DDoS на уровне веб-сервера

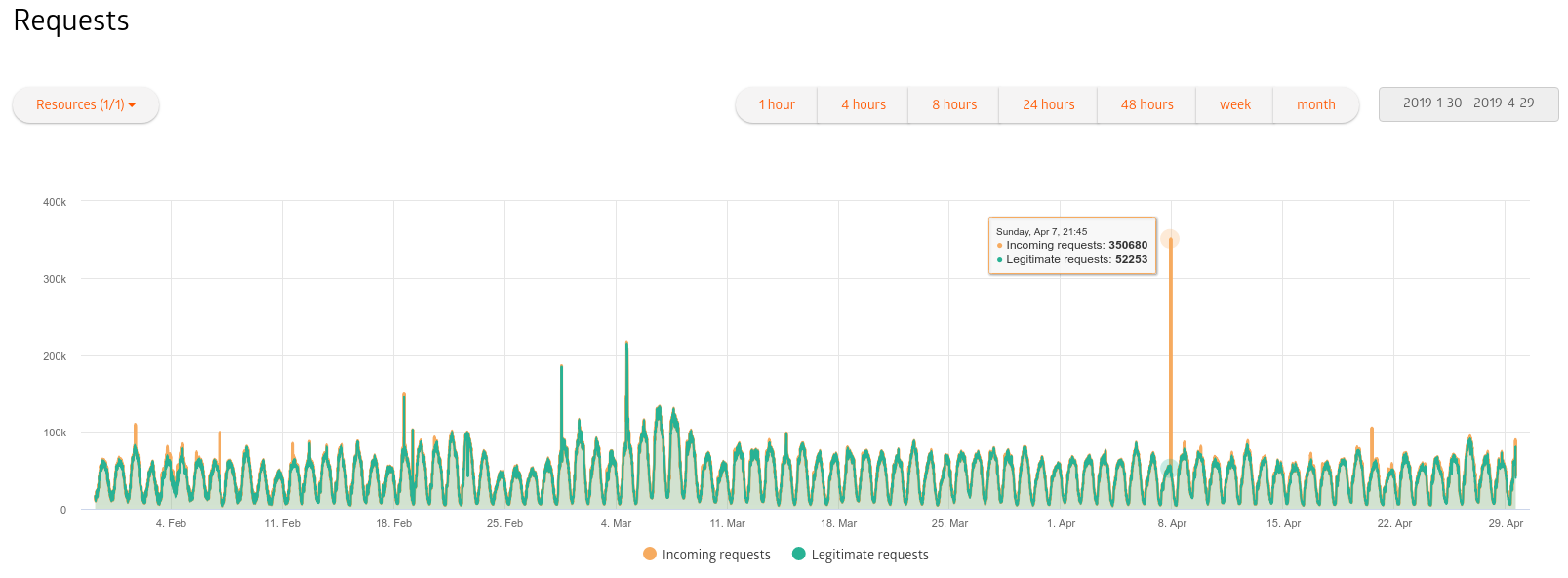

Статистика DDoS-атак показывает неизменный рост и смещение вектора с сетевого уровня на уровень приложений. Если у Вас есть небольшой сайт на сервере с минимальными характеристиками, то положить его можно любым вполне легальным средством стресс-тестирования. (Не рекомендую этого никому делать т.к....

[Перевод] Чёрные списки: Киберзащита в эру продвинутых устойчивых угроз

В связи с обилием сообщений о кражах баз данных в торговых компаниях, о промышленном шпионаже с помощью продвинутых устойчивых угроз, о взятии в «заложники» вредоносными программами-вымогателями важных данных, становится понятно, почему в сфере информационной безопасности многие начали отказываться...