Небольшой обзор на Шифр Хилла (Краткое пособие)

В современном мире, полном информационных технологий, мы доверяем свои данные интернет – сервисам. Разумно предположить, что доступ к этим данным должен иметь только определенный круг лиц. Как раз для этого и существует шифрование. Шифрование – это кодирование информации, процесс использующийся для...

Неслучайная случайность — о роли ГПСЧ в нашей жизни

На сегодняшний день случайность повсеместно используется в нашей жизни. Она есть в научных работах и исследовательских моделях, защитных алгоритмах и криптосистемах, в лотереях и азартных играх, системах автоматизации и математике. Сейчас я немного расскажу про ГСЧ и какие плюсы и минусы можно от...

Криптосистема, построенная с использованием ДНК-криптографии и автомата Мили

Криптография — одна из старейших наук, занимающихся изучением методов защиты данных от несанкционированных действий с ними. Одним из перспективных направлений в современной криптографии является ДНК-криптография. Обычно под ДНК-криптографией подразумевают либо непосредственное использование цепочек...

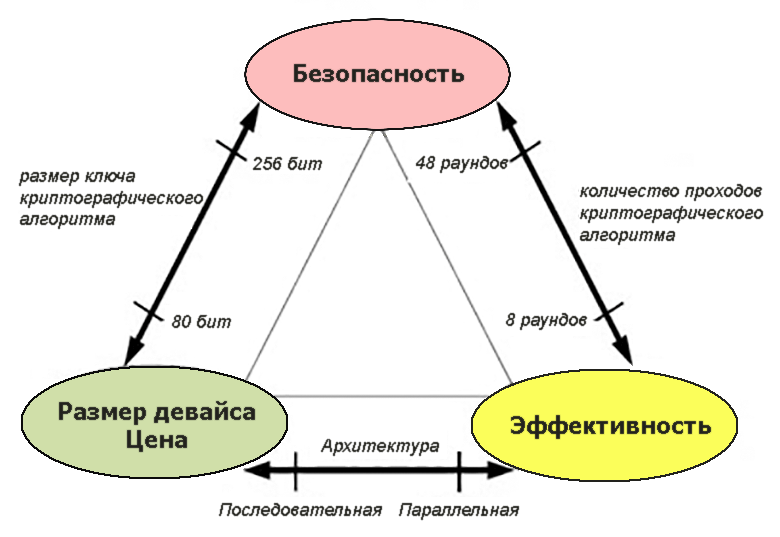

Легковесная криптография: близится финал, осталось 10 кандидатов. Шифры АНБ вне конкурса

Легковесная криптография — искусство компромисса. Как в анекдоте, где из трёх вариантов нужно выбрать любые два Вся бытовая техника в последнее время становится «умной», оснащается сенсорами, обменивается данными с окружающими устройствами, а иногда и выходит в интернет. Чтобы обеспечить...

Wi-Fi и Bluetooth безопасны?

Поговорим о средствах защиты всем знакомых технологий Wi-Fi и Bluetooth. И причём тут блокчейн? Интересно...

Подходы к квантовому шифрованию изображений

В современном мире основная часть распространяемого контента — это изображения и видео, которое также можно рассматривать как серию изображений. Поэтому методы, направленные на работу с изображениями, имеют большое значение в области обработки и защиты информации. Новая ветвь развития квантовых...

Изучение слепой подписи

Актуальность. В ряде приложений электронных трастовых услуг в качестве обязательных выдвигается требование о предоставлении электронной услуги анонимности (невозможности отслеживания). В качестве примера можно рассмотреть системы тайного электронного голосования, электронные деньги и т.д....

Применение функционального шифрования для решения Cross Domain Problem

Проблема безопасной отправки данных между доменами с разным уровнем доступа возникает в различных сценариях передачи информации по сети. Большинство методов решения данной задачи использует политики безопасности и доверенные стороны, при этом создание системы, работающей в произвольной сети,...

[Перевод] Протокол безопасности транспортного уровня (TLS), версия 1.2 (RFC 5246) (Часть 3.1)

В статье приводится продолжение перевода на русский язык стандарта IETF - RFC 5246, описывающего работу протокола безопасности транспортного уровня TLS версии 1.2. Данная часть перевода охватывает первую половину описания работы протокола рукопожатия TLS 1.2. Читать далее...

Основы HTTPS, TLS, SSL. Создание собственных x509 сертификатов. Пример настройки TLSv1.2 в Spring Boot

Привет, Хабр! В современном мире абсолютное большинство сайтов используют HTTPS (Google даже снижает рейтинг сайтов работающих по HTTP в поисковой выдаче), а подключение к различным системам происходит по протоколу TLS/SSL. Поэтому любой разработчик рано или поздно сталкивается с этими технологиями...

Атакуем квантовый информационный канал

Квантовое распределение ключей — вещь не новая. Поэтому и атаковать такую систему можно с помощью уже существующих механизмов. Как это сделать, как защититься от таких атак и причём тут клонирование людей? Узнать как...

Малоресурсное шифрование

Распространение интеллектуальных технологий резко поднимает проблему безопасности данных. Представляется невозможным использовать обычные криптографические алгоритмы в устройствах с крайне ограниченными ресурсами. Каким требованиям должны удовлетворять шифры, используемые на устройствах с...

Цифровой водяной знак на основе дискретного Wavelet-преобразовании

Цифровой водяной знак на основе дискретного Wavelet-преобразовании. Читать далее...

Хаос и фракталы в криптографии

Почему хаос и фракталы так тесно связаны с криптографией? Предлагаю разобраться с этим на примере нового алгоритма хаотического шифрования изображений с помощью особых фрактальных матриц. Читать далее...

Как связаны аутентификация и теория относительности? Учёные ищут способы защиты ATM за гранью физики

В ноябре Nature опубликовал работу учёных Женевского университета (UNIGE) и канадского Университета Макгилла, которые решили заменить привычную систему PIN-кодов на более безопасную. В поисках сверхнадежной аутентификации исследователи предложили пересмотреть фактор владения и опираться на метод...

Работа с квалифицированными сертификатами в свете новой редакции Приказа №795 ФСБ РФ от 21.01.2021. Часть II

После опубликования статьи, посвящённой требованиям Приказа №795 ФСБ России в редакции от 29 января 2021 года, меня не покидало чувство её незавершённости. Это чувство было связано с тем, что в статье ни слова не было сказано про утилиту CAFL63, которая позволяет разворачивать удостоверяющие...

Шо там по MTProto в Telegram-то?

В наше время в условиях тотальной слежки, где любой разговор рядом с телефоном, любой запрос в интернете, обрабатывается системой для того, чтобы подобрать нативную рекламу, хочется иметь какой-то маленький островок безопасности и надежности. С высоко поднятым флагом свободы Пашенька говорит нам,...

Работа с квалифицированными сертификатами в свете новой редакции Приказа №795 ФСБ РФ от 29 января 2021 года

7 сентября 2021 года мне пришло электронное письмо: fsb795 Добрый день. не планируете библиотеку подправить под свежие изменения в приказе 795 ?Было понятно, что речь идет о пакете fsb795, написанном на Python для разбора квалифицированных сертификатов. Требования к составу и форме...