Россия vs Эстония: сравнение электронных голосований

В последнее время про дистанционные электронные голосования (ДЭГ) говорят много — на сентябрьских выборах ДЭГ будет использоваться в семи регионах, в нём ожидают до 2 млн. избирателей, и Москва уже развернула широкую рекламно-информационную кампанию. При этом — по очевидной причине — данная...

[Перевод] Протокол безопасности транспортного уровня (TLS), версия 1.2 (RFC 5246)

На настоящий момент (август 2021 года) автором данного перевода не было найдено хоть сколько-нибудь приемлемого перевода стандарта протокола TLS версии 1.2 на русский язык. Единственный найденный перевод находится сайте protocols.ru и, во-первых, доступен только в кэше поисковика, а во-вторых, при...

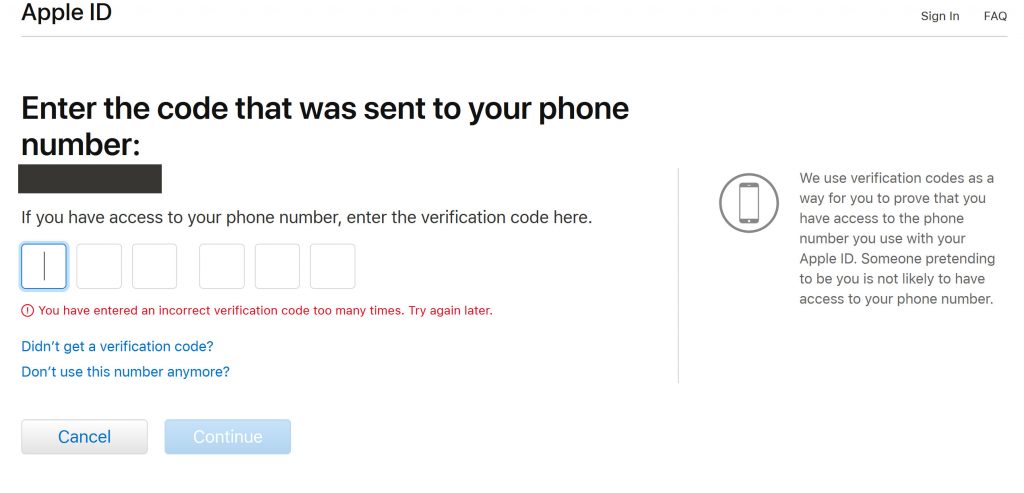

[Перевод] Почему я отказался от 18 тысяч долларов по баунти-программе Apple

Эта статья посвящена тому, как я обнаружил уязвимость в конечной точке восстановления пароля Apple, которая позволила мне захватить аккаунт iCloud. Уязвимость полностью пропатчена отделом безопасности Apple и больше не работает. В рамках баунти-программы Apple Security Team вознаградила меня 18...

Гайд по реверсу iOS приложения на примере ExpressVPN

В этой статье я расскажу о своем опыте реверса приватного API одного из популярных впн клиентов - ExpressVPN. Мы рассмотрим, как находить и обходить методы обнаружения MITM (обход ssl pinning), научимся работать с фридой в iOS реверсинге, поколупаемся в клиенте используя иду, и после этого разберем...

[Перевод] Бэкдоры в наших смартфонах живут уже 20 лет. И это не последние подарки от государства

Оборудование для фальшивой базовой станции 4G/LTE, источник Иногда складывается впечатление, что основная угроза безопасности граждан исходит от государственных спецслужб. Эти не размениваются на мелочи. Их интересует взлом не с одного сайта, а всего трафика в интернете. Прослушка не отдельного...

Новая атака REvil Ransomware на сети сервис-провайдеров: подробности, факты, индикаторы

Привет, Хабр! Сегодня мы хотим рассказать о подробностях новой атаки группы REvil/Sodinokibi, которая по некоторым данным позволила зашифровать данные более чем на 1 000 000 компьютеров в разных странах. В этом посте вы найдете информацию о механизме атаки, индикаторы заражения, рекомендации по...

[Перевод] Защищает ли Netflix свой контент?

Наверное всё, что нужно знать про DRM, защиту контента и продвинутые водяные знаки. Часть I, про DRM Главная проблема для Netflix'а и других стримингов — слив контента на торренты, в общий доступ. Ну и последующее снижение количества подписчиков сервиса. Чтобы избежать плачевной ситуации...

Двойственная задача линейного программирования

Обычно с ЗЛП связана другая линейная задача, называемая двойственной. Обе эти задачи можно считать двойственными одну по отношению к другой, считать равносильными. Первая задача называется обычно исходной, или прямой. Переменные, используемые в двойственной задаче называются двойственными или...

Cимплексный метод решения ЗЛП. Пример

Хорошей иллюстрацией теоретических положений любого метода является числовой пример с подробным изложением каждого шага алгоритма и комментариями к нему. Читать далее...

Симплексный метод решения задач линейного программирования

Задача линейного программирования (ЗЛП) состоит в определении значений упорядоченной совокупности переменных xj, j=1(1)n при которых линейная целевая функция достигает экстремального значения и при этом выполняются (удовлетворяются) все ограничения (они также линейные) в форме равенств или...

Метод ветвей и границ. Задача коммивояжера

Среди методов, привлекаемых к решению задач исследования операций (ИО) особое место занимает метод ветвей и границ (МВГ), который внес оригинальный взгляд в целом на проблемы оптимизации и позволил по другому воспринимать смысл оптимальности решений. Авторы разработанного метода предложили...

Протокол закрытой вечеринки: как различать своих и чужих с помощью инструментов криптографии

ENCRY рассказывает о новом интерактивном протоколе идентификации, который позволяет контролировать доступ избранных пользователей к различным ресурсам. Закройте глаза и представьте себе Ниццу, роскошное поместье, владелец которого каждые выходные устраивает грандиозные вечеринки с джазом и...

Защита секретов с помощью технологии SRAM PUF

Команда Racoon Security постоянно находится в поиске новых технологий для применения в исследованиях и контрактном производстве. В очередной раз просматривая список докладов прошедших выставок Embedded World 2019 и Embedded World 2020, мы наткнулись на документ от NXP Semiconductors - Extend MCU...

Частично рассекречено методическое пособие АНБ по взлому неизвестных шифров

Скульптура Kryptos у штаб-квартиры ЦРУ Агентство национальной безопасности США наконец-то рассекретило третью часть известного учебника «Военная криптоаналитика» (MILCRYP), написанного для обучения специалистов АНБ и военных криптоаналитиков во время Холодной войны. Последняя часть трёхтомника...

Исследование операций

При функционировании больших сложно устроенных систем в них, как правило, протекают многообразные процессы, сущность которых состоит в различного рода преобразованиях физико-химической субстанции из сырья в конечный продукт, поставляемый на рынок. Наряду с материальной субстанцией в...

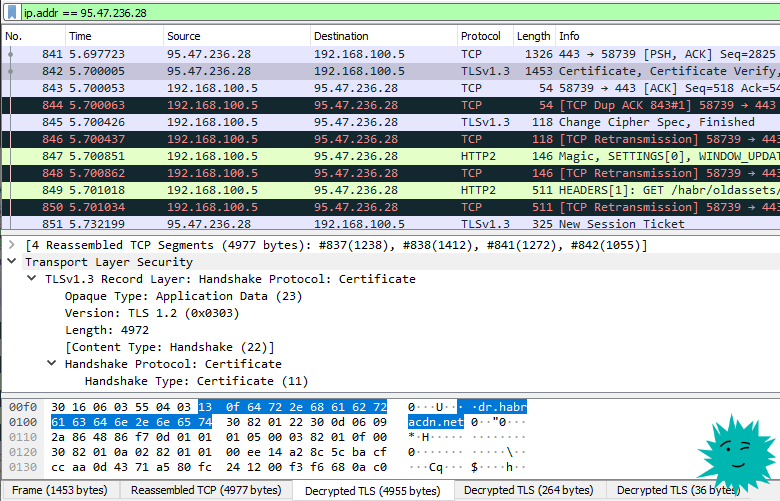

Wireshark для всех. Лайфхаки на каждый день

Пакет с сертификатами от Хабра Wireshark — очень известная программа для захвата и анализа сетевого трафика, незаменимый инструмент хакера, сетевого инженера, программиста, специалиста по безопасности. Да вообще любого любознательного человека, который хочет детально изучить трафик со своего или...

Поиск коллизий в SHA-256 на платформе Node.js при помощи Bitcoin Hasher

Перед началом чтения, хочу предупредить что все описанные ниже определения и проделанные мною исследования несут в себе ознакомительный характер, и являются неполными или неточными ! При написании данной статьи много важных аспектов были пропущены или не дополнены из-за масштабности тем которые...

Taidoor: мультитул для хакера

Автор: Иннокентий Сенновский Taidoor — крайне эффективная вредоносная программа класса RAT (remote access trojan), предназначенная для использования без закрепления в системе. Модульная система, реализованная в Taidoor, отличается от многих других RAT гибкостью: операторы программы могут отправлять...