[Перевод] Как сделать контейнеры еще более изолированными: обзор контейнерных sandbox-технологий

Несмотря на то, что большая часть ИТ-индустрии внедряет инфраструктурные решения на базе контейнеров и облачных решений, необходимо понимать и ограничения этих технологий. Традиционно Docker, Linux Containers (LXC) и Rocket (rkt) не являются по-настоящему изолированными, поскольку в своей работе...

[Перевод] Приключения неуловимой малвари, часть II: скрытные VBA-скрипты

Эта статья является частью серии «Fileless Malware». Все остальные части серии: Приключения неуловимой малвари, часть I Приключения неуловимой малвари, часть II: cкрытные VBA-cкрипты (мы тут) Я поклонник сайта гибридного анализа (hybrid analysis, далее HA). Это своего рода зоопарк вредоносов, где...

[Перевод] Приключения неуловимой малвари, часть II: скрытные VBA-скрипты

Эта статья является частью серии «Fileless Malware». Все остальные части серии: Приключения неуловимой малвари, часть I Приключения неуловимой малвари, часть II: cкрытные VBA-cкрипты (мы тут) Я поклонник сайта гибридного анализа (hybrid analysis, далее HA). Это своего рода зоопарк вредоносов, где...

[Перевод] Я был в семи словах от того, чтобы стать жертвой таргетированного фишинга

Три недели назад я получил очень лестное письмо из Кембриджского университета с предложением выступить судьёй на премии Адама Смита по экономике: Дорогой Роберт, Меня зовут Грегори Харрис. Я один из Организаторов премии Адама Смита. Каждый год мы обновляем команду независимых специалистов для...

[Перевод] Я был в семи словах от того, чтобы стать жертвой таргетированного фишинга

Три недели назад я получил очень лестное письмо из Кембриджского университета с предложением выступить судьёй на премии Адама Смита по экономике: Дорогой Роберт, Меня зовут Грегори Харрис. Я один из Организаторов премии Адама Смита. Каждый год мы обновляем команду независимых специалистов для...

Изучаем MITRE ATT&CK. Mobile Matrices: Device Access. Часть 5

Обзор (Discovery) и Боковое перемещение (Lateral Movement) Ссылки на все части: Часть 1. Первоначальный доступ к мобильному устройству (Initial Access) Часть 2. Закрепление (Persistence) и Эскалация привилегий (Privilege Escalation) Часть 3. Получение учетных данных (Credential Access) Часть 4....

Изучаем MITRE ATT&CK. Mobile Matrices: Device Access. Часть 5

Обзор (Discovery) и Боковое перемещение (Lateral Movement) Ссылки на все части: Часть 1. Первоначальный доступ к мобильному устройству (Initial Access) Часть 2. Закрепление (Persistence) и Эскалация привилегий (Privilege Escalation) Часть 3. Получение учетных данных (Credential Access) Часть 4....

Двухфакторная аутентификация на сайте с использованием USB-токена. Теперь и для Linux

В одной из наших предыдущих статей мы рассказывали про важность двухфакторной аутентификации на корпоративных порталах компаний. В прошлый раз мы продемонстрировали, как настроить безопасную аутентификацию в web-сервере IIS. В комментариях нас просили написать инструкцию для самых распространенных...

Двухфакторная аутентификация на сайте с использованием USB-токена. Теперь и для Linux

В одной из наших предыдущих статей мы рассказывали про важность двухфакторной аутентификации на корпоративных порталах компаний. В прошлый раз мы продемонстрировали, как настроить безопасную аутентификацию в web-сервере IIS. В комментариях нас просили написать инструкцию для самых распространенных...

Разбор конкурса IDS Bypass на Positive Hack Days 9

На международном форуме Positive Hack Days 2019 впервые проходил конкурс IDS Bypass. Участникам надо было исследовать сегмент сети из пяти узлов, дальше либо эксплуатировать уязвимость сервиса, либо выполнить заданное условие (например, послать определенный HTTP-ответ) и таким образом добыть флаг....

Разбор конкурса IDS Bypass на Positive Hack Days 9

На международном форуме Positive Hack Days 2019 впервые проходил конкурс IDS Bypass. Участникам надо было исследовать сегмент сети из пяти узлов, дальше либо эксплуатировать уязвимость сервиса, либо выполнить заданное условие (например, послать определенный HTTP-ответ) и таким образом добыть флаг....

Zimbra и защита сервера от перегрузок

Электронная почта основательно закрепилась в качестве стандарта делового общения. Благодаря высокой экономической эффективности электронных писем, а также ряду особенностей, связанных с цитированием текста и прикреплением вложений, именно электронные письма как нельзя лучше подходят на роль...

Zimbra и защита сервера от перегрузок

Электронная почта основательно закрепилась в качестве стандарта делового общения. Благодаря высокой экономической эффективности электронных писем, а также ряду особенностей, связанных с цитированием текста и прикреплением вложений, именно электронные письма как нельзя лучше подходят на роль...

Plasma Cash Chain как решение трилеммы масштабируемости в блокчейн

Добрый день, уважаемые читатели! Данная статья посвящена Plasma Cash Chain и проливает свет на следующие темы: трилемма масштабируемости и способы ее решения; структуры данных чайлд чейна и их отображение в рутчейне; реализация ввода в рутчейн; реализация вывода из рутчейна. Компания Opporty...

Plasma Cash Chain как решение трилеммы масштабируемости в блокчейн

Добрый день, уважаемые читатели! Данная статья посвящена Plasma Cash Chain и проливает свет на следующие темы: трилемма масштабируемости и способы ее решения; структуры данных чайлд чейна и их отображение в рутчейне; реализация ввода в рутчейн; реализация вывода из рутчейна. Компания Opporty...

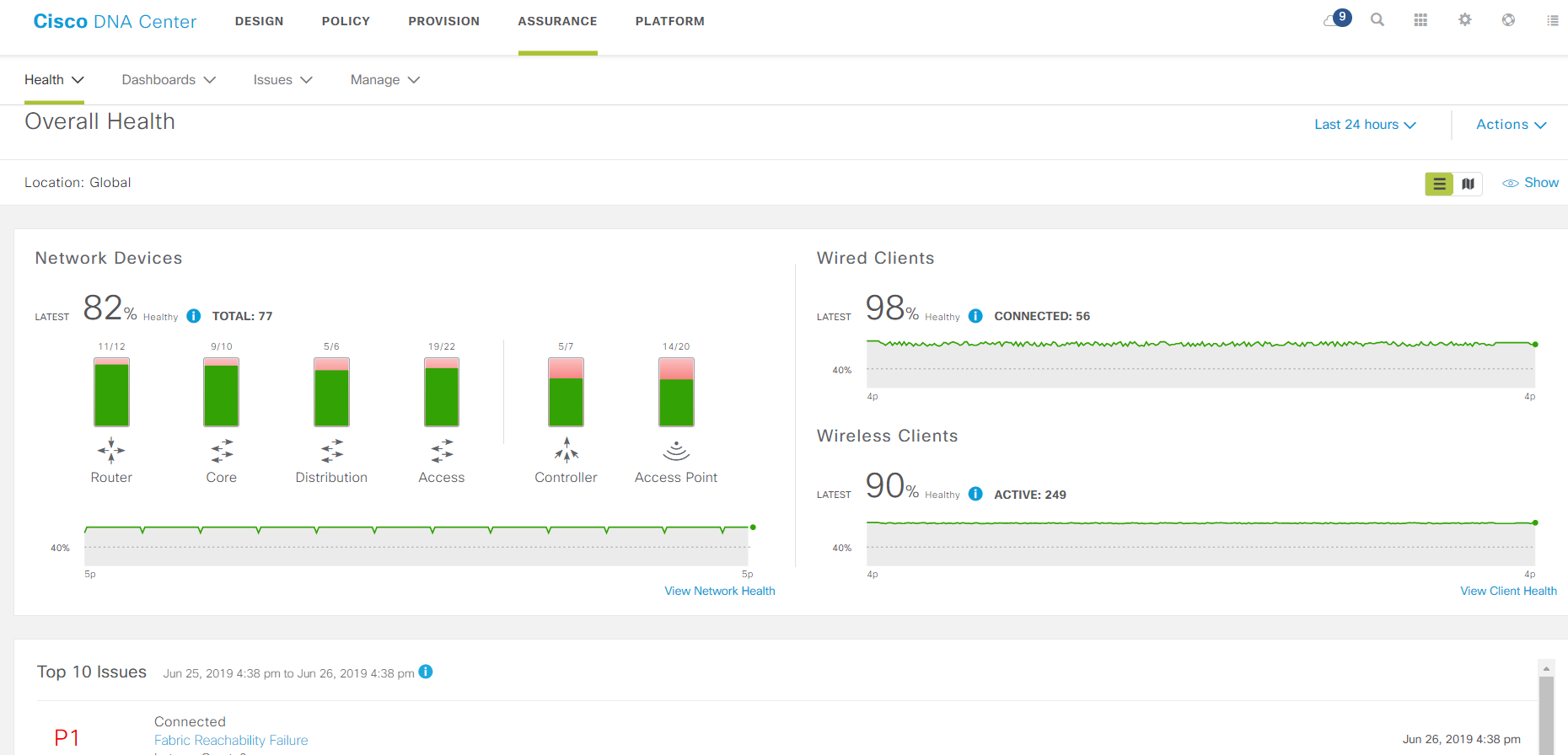

Как мы внедряли SD-Access, и зачем это понадобилось

Основная страница мониторинга. SD-Access — это реализация нового подхода к строительству локальных сетей от Cisco. Сетевые устройства объединяются в фабрику, поверх неё строится оверлей, и всем этим управляет центральный компонент — DNA Center. Выросло всё это из систем мониторинга сети, только...

Как мы внедряли SD-Access, и зачем это понадобилось

Основная страница мониторинга. SD-Access — это реализация нового подхода к строительству локальных сетей от Cisco. Сетевые устройства объединяются в фабрику, поверх неё строится оверлей, и всем этим управляет центральный компонент — DNA Center. Выросло всё это из систем мониторинга сети, только...

Критическая уязвимость MacOS Mojave активно эксплуатируется злоумышленниками

Киберпреступники активно эксплуатируют уязвимость в MacOS Mojave, которая позволяет обойти Gatekeeper — технологию, обеспечивающую запуск только доверенного программного обеспечения. Читать дальше →...