Яндекс: найдётся всё… о пользователях

“Яндекс” и два крупнейших российских кредитных бюро запустили новый проект по оценке заёмщиков — физических лиц: их скоринговый балл может оцениваться в том числе с помощью данных, которые собирает “Яндекс”. В компании заявили, что обезличенные данные будут обрабатываться алгоритмами автоматически...

Яндекс: найдётся всё… о пользователях

“Яндекс” и два крупнейших российских кредитных бюро запустили новый проект по оценке заёмщиков — физических лиц: их скоринговый балл может оцениваться в том числе с помощью данных, которые собирает “Яндекс”. В компании заявили, что обезличенные данные будут обрабатываться алгоритмами автоматически...

[Перевод] Десять лет вредоносных программ: крупнейшие ботнеты 2010-х

Журнал ZDNet проходит по списку крупнейших ботнетов прошедшего десятилетия, от Necurs до Mirai За последнее десятилетие в поле информационной безопасности был отмечен практически постоянный рост активности вредоносного ПО. Без сомнения, 2010-е были десятилетием взрывного роста вредоносов, от...

[Перевод] Десять лет вредоносных программ: крупнейшие ботнеты 2010-х

Журнал ZDNet проходит по списку крупнейших ботнетов прошедшего десятилетия, от Necurs до Mirai За последнее десятилетие в поле информационной безопасности был отмечен практически постоянный рост активности вредоносного ПО. Без сомнения, 2010-е были десятилетием взрывного роста вредоносов, от...

2.Elastic stack: анализ security логов. Logstash

В прошлой статье мы познакомились со стеком ELK, из каких программных продуктов он состоит. И первая задача с которой сталкивается инженер при работе с ELK стеком это отправление логов для хранения в elasticsearch для последующего анализа. Однако, это просто лишь на словах, elasticsearch хранит...

2.Elastic stack: анализ security логов. Logstash

В прошлой статье мы познакомились со стеком ELK, из каких программных продуктов он состоит. И первая задача с которой сталкивается инженер при работе с ELK стеком это отправление логов для хранения в elasticsearch для последующего анализа. Однако, это просто лишь на словах, elasticsearch хранит...

4. Fortinet Getting Started v6.0. Firewall Policies

Приветствую! Добро пожаловать на четвертый урок курса Fortinet Getting Started. На прошлом уроке мы развернули макет для будущих лабораторных работ. Пришло время его использовать! На данном уроке мы разберем основы работы политик безопасности, которые разграничивают доступ между сегментами сети....

4. Fortinet Getting Started v6.0. Firewall Policies

Приветствую! Добро пожаловать на четвертый урок курса Fortinet Getting Started. На прошлом уроке мы развернули макет для будущих лабораторных работ. Пришло время его использовать! На данном уроке мы разберем основы работы политик безопасности, которые разграничивают доступ между сегментами сети....

Как и зачем можно взломать VR

Можно ли взломать «виртуальную реальность»? И если да, то зачем это делать? Ответ на первый вопрос — да, можно. Эксперты по информационной безопасности за последние годы несколько раз демонстрировали наличие серьёзных уязвимостей в популярных VR-разработках, отмечая, что злоумышленники могут...

Как и зачем можно взломать VR

Можно ли взломать «виртуальную реальность»? И если да, то зачем это делать? Ответ на первый вопрос — да, можно. Эксперты по информационной безопасности за последние годы несколько раз демонстрировали наличие серьёзных уязвимостей в популярных VR-разработках, отмечая, что злоумышленники могут...

Разработка «простого генератора напряжения» в соответствии с ГОСТ Р МЭК 61508 (IEC 61508)

В данной статье будут рассмотрены необходимые шаги для создания устройства, отвечающего общим требованиям функциональной безопасности (ФБ). А также будет предложена архитектура простейшего «безопасного» (safety) генератора напряжения. Так как управляя напряжением, можно управлять практически любым...

Разработка «простого генератора напряжения» в соответствии с ГОСТ Р МЭК 61508 (IEC 61508)

В данной статье будут рассмотрены необходимые шаги для создания устройства, отвечающего общим требованиям функциональной безопасности (ФБ). А также будет предложена архитектура простейшего «безопасного» (safety) генератора напряжения. Так как управляя напряжением, можно управлять практически любым...

Как организовать DDoS в благих целях?

Перед релизом нового сервиса неплохо бы убедиться в том, что он работает в соответствии с нашими ожиданиями и доступен вне зависимости от того, сколько клиентов одновременно им пользуются. А как этот сервис отреагирует, если против него будет организована распределенная DoS-атака? Защищен ли ресурс...

Как организовать DDoS в благих целях?

Перед релизом нового сервиса неплохо бы убедиться в том, что он работает в соответствии с нашими ожиданиями и доступен вне зависимости от того, сколько клиентов одновременно им пользуются. А как этот сервис отреагирует, если против него будет организована распределенная DoS-атака? Защищен ли ресурс...

Шпаргалки по безопасности: Virtual Patching

Темой нашей сегодняшней статьи будет Virtual Patching. Virtual Patching — это слой политики безопасности, предназначенный для обнаружения и предотвращения эксплуатации эксплойта для известной уязвимости. Читать дальше →...

Шпаргалки по безопасности: Virtual Patching

Темой нашей сегодняшней статьи будет Virtual Patching. Virtual Patching — это слой политики безопасности, предназначенный для обнаружения и предотвращения эксплуатации эксплойта для известной уязвимости. Читать дальше →...

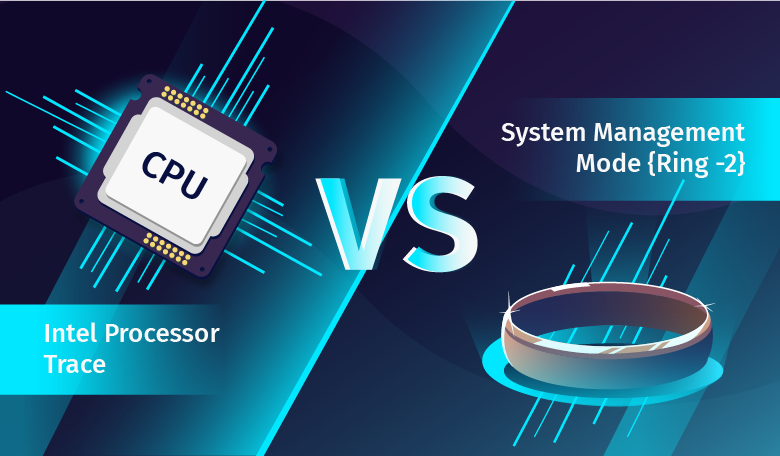

Использование Intel Processor Trace для трассировки кода System Management Mode

Эта статья посвящена тестированию возможности использования технологии Intel Processor Trace (Intel PT) для записи трассы в System Management Mode (SMM) режиме. Работа была выполнена в рамках Summer Of Hack 2019. Автор работы: @sysenter_eip. Большинство использованных инструментов написаны другими...

Использование Intel Processor Trace для трассировки кода System Management Mode

Эта статья посвящена тестированию возможности использования технологии Intel Processor Trace (Intel PT) для записи трассы в System Management Mode (SMM) режиме. Работа была выполнена в рамках Summer Of Hack 2019. Автор работы: @sysenter_eip. Большинство использованных инструментов написаны другими...