Современные решения для построения систем информационной безопасности — брокеры сетевых пакетов (Network Packet Broker)

Информационная безопасность отделилась от телекоммуникаций в самостоятельную отрасль со своей спецификой и своим оборудованием. Но есть малоизвестный класс устройств, стоящий на стыке телекома и инфобеза – брокеры сетевых пакетов (Network Packet Broker), они же балансировщики нагрузки,...

Современные решения для построения систем информационной безопасности — брокеры сетевых пакетов (Network Packet Broker)

Информационная безопасность отделилась от телекоммуникаций в самостоятельную отрасль со своей спецификой и своим оборудованием. Но есть малоизвестный класс устройств, стоящий на стыке телекома и инфобеза – брокеры сетевых пакетов (Network Packet Broker), они же балансировщики нагрузки,...

Как DLP-система и модуль OCR помешали сотрудникам подделывать сканы паспортов

Помните историю с утечкой паспортных данных у 500 млн клиентов сети отелей Marriott? Данные могли оказаться у злоумышленников, и гостиничная группа даже обещала оплатить пострадавшим постояльцам расходы на смену паспортов. Подобных случаев происходит немало. Понятно, почему: на сегодняшний день...

Как DLP-система и модуль OCR помешали сотрудникам подделывать сканы паспортов

Помните историю с утечкой паспортных данных у 500 млн клиентов сети отелей Marriott? Данные могли оказаться у злоумышленников, и гостиничная группа даже обещала оплатить пострадавшим постояльцам расходы на смену паспортов. Подобных случаев происходит немало. Понятно, почему: на сегодняшний день...

iOS-приложения могут красть данные из буфера обмена устройства + опрос по мониторингу угроз на MacOS

Изображение: Unsplash Злоумышленники могут похитить GPS-координаты пользователя, пароли или финансовую информацию. Приложения для iOS, в том числе вредоносные, могут получить доступ к любым данным, сохраненным в буфере обмена iPhone или iPad. Таким образом злоумышленники могут похитить...

iOS-приложения могут красть данные из буфера обмена устройства + опрос по мониторингу угроз на MacOS

Изображение: Unsplash Злоумышленники могут похитить GPS-координаты пользователя, пароли или финансовую информацию. Приложения для iOS, в том числе вредоносные, могут получить доступ к любым данным, сохраненным в буфере обмена iPhone или iPad. Таким образом злоумышленники могут похитить...

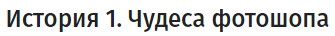

[Flipper Zero] отказываемся от Raspberry Pi, делаем собственную плату с нуля. Поиск правильного WiFi чипа

Flipper Zero — проект карманного мультитула для хакеров в формфакторе тамагочи, который я разрабатываю с друзьями. Предыдущий пост [1]. Много всего произошло с момента первого поста про флиппер. Мы усердно работали все это время и проект претерпел радикальные изменения. Главная новость в том, что...

[Flipper Zero] отказываемся от Raspberry Pi, делаем собственную плату с нуля. Поиск правильного WiFi чипа

Flipper Zero — проект карманного мультитула для хакеров в формфакторе тамагочи, который я разрабатываю с друзьями. Предыдущий пост [1]. Много всего произошло с момента первого поста про флиппер. Мы усердно работали все это время и проект претерпел радикальные изменения. Главная новость в том, что...

Я иду искать: геопозиционирование хоста по IP-адресу в глобальной сети Интернет на примере криптобиржи Binance

В статье рассмотрены методы геопозиционирования сетевых интерфейсов по IP-адресу на примере API-сервиса криптобиржи Binance. Геопозиционирование основано на дистанционно-временных моделях пересчета времени кругового обхода (RTT) в дистанцию и определения примерного местоположения сетевого...

Я иду искать: геопозиционирование хоста по IP-адресу в глобальной сети Интернет на примере криптобиржи Binance

В статье рассмотрены методы геопозиционирования сетевых интерфейсов по IP-адресу на примере API-сервиса криптобиржи Binance. Геопозиционирование основано на дистанционно-временных моделях пересчета времени кругового обхода (RTT) в дистанцию и определения примерного местоположения сетевого...

Конференция AnalogBytes Conference: секция первая, технологические основы демократии

Привет, Хабр Во-первых, хочу представить новую конференцию. Во-вторых, хочу рассказать о том, что же на ней будет, и зачем вообще мы под неё завели отдельный блог. В-третьих, хочу дать скидку на билеты хабровчанам. Москва, 5 марта 2020, «ИнфоПространство» Где-то полгода назад мы с рядом товарищей,...

Конференция AnalogBytes Conference: секция первая, технологические основы демократии

Привет, Хабр Во-первых, хочу представить новую конференцию. Во-вторых, хочу рассказать о том, что же на ней будет, и зачем вообще мы под неё завели отдельный блог. В-третьих, хочу дать скидку на билеты хабровчанам. Москва, 5 марта 2020, «ИнфоПространство» Где-то полгода назад мы с рядом товарищей,...

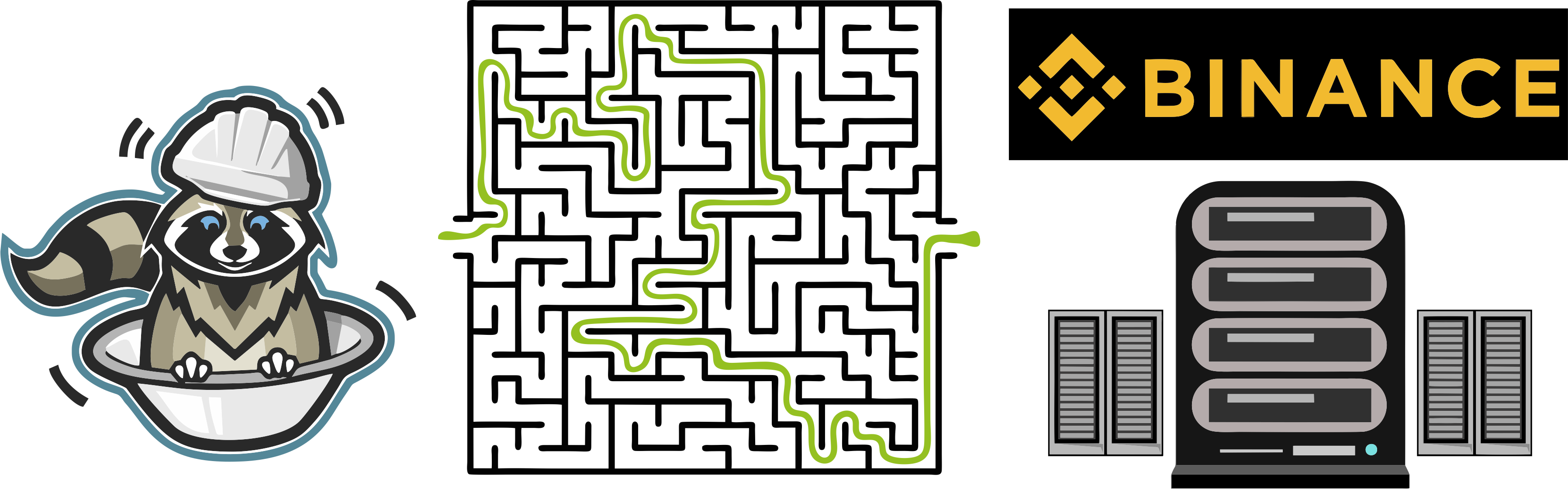

11. Fortinet Getting Started v6.0. Лицензирование

Приветствую! Добро пожаловать на одиннадцатый, последний урок курса Fortinet Getting Started. На прошлом уроке мы рассмотрели основные моменты, связанные с администрированием устройства. Теперь, для завершения курса, я хочу познакомить вас со схемой лицензирования продуктов FortiGate и...

11. Fortinet Getting Started v6.0. Лицензирование

Приветствую! Добро пожаловать на одиннадцатый, последний урок курса Fortinet Getting Started. На прошлом уроке мы рассмотрели основные моменты, связанные с администрированием устройства. Теперь, для завершения курса, я хочу познакомить вас со схемой лицензирования продуктов FortiGate и...

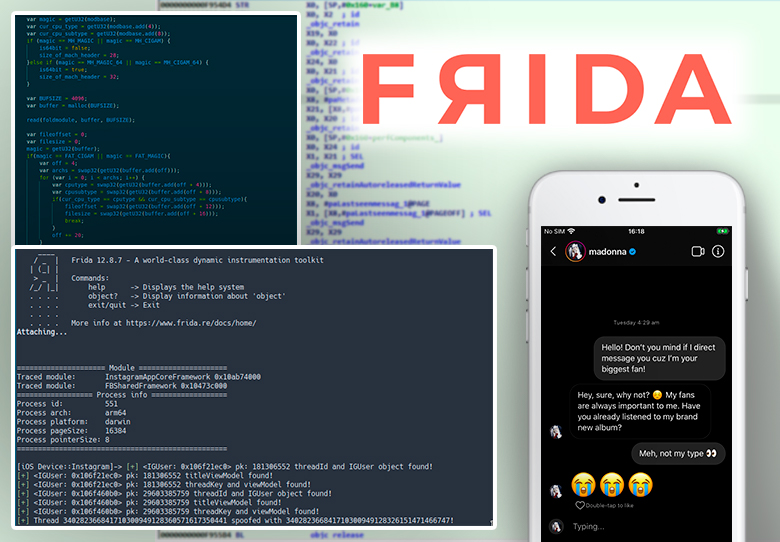

Подделка screenlife. «Да я Мадонну лично знаю»

В спорах в интернете и в реальной жизни наибольший вес имеют аргументы, которые подкрепляются доказательствами — скриншоты, фотографии, записи сообщений/звонков, видеозаписи экрана и т.д. Статичные картинки себя уже дискредитировали — их слишком просто отредактировать. К аудиозаписям доверие тоже...

Подделка screenlife. «Да я Мадонну лично знаю»

В спорах в интернете и в реальной жизни наибольший вес имеют аргументы, которые подкрепляются доказательствами — скриншоты, фотографии, записи сообщений/звонков, видеозаписи экрана и т.д. Статичные картинки себя уже дискредитировали — их слишком просто отредактировать. К аудиозаписям доверие тоже...

Исследование Positive Technologies: в сеть 7 из 8 финансовых организаций можно проникнуть из интернета

Мы проанализировали защищенность инфраструктуры финансовых организаций. Для формирования публичного отчета были выбраны 18 проектов (8 внешних тестирований и 10 внутренних), выполненных для организаций кредитно-финансового сектора, в которых заказчики работ не вводили существенных ограничений на...

Исследование Positive Technologies: в сеть 7 из 8 финансовых организаций можно проникнуть из интернета

Мы проанализировали защищенность инфраструктуры финансовых организаций. Для формирования публичного отчета были выбраны 18 проектов (8 внешних тестирований и 10 внутренних), выполненных для организаций кредитно-финансового сектора, в которых заказчики работ не вводили существенных ограничений на...