[recovery mode] Как развернуть свой Wireguard VPN сервер с WEB-интерфейсом за одну команду

WireGuard является одним из наиболее популярных и простых в использовании VPN-решений, предоставляющих безопасное сетевое соединение. Если вы ищете быстрый и простой способ развернуть собственный VPN-сервер WireGuard с WEB-интерфейсом, то Docker-контейнер представляет отличное решение. В этой...

[recovery mode] Как развернуть свой Wireguard VPN сервер с WEB-интерфейсом за одну команду

WireGuard является одним из наиболее популярных и простых в использовании VPN-решений, предоставляющих безопасное сетевое соединение. Если вы ищете быстрый и простой способ развернуть собственный VPN-сервер WireGuard с WEB-интерфейсом, то Docker-контейнер представляет отличное решение. В этой...

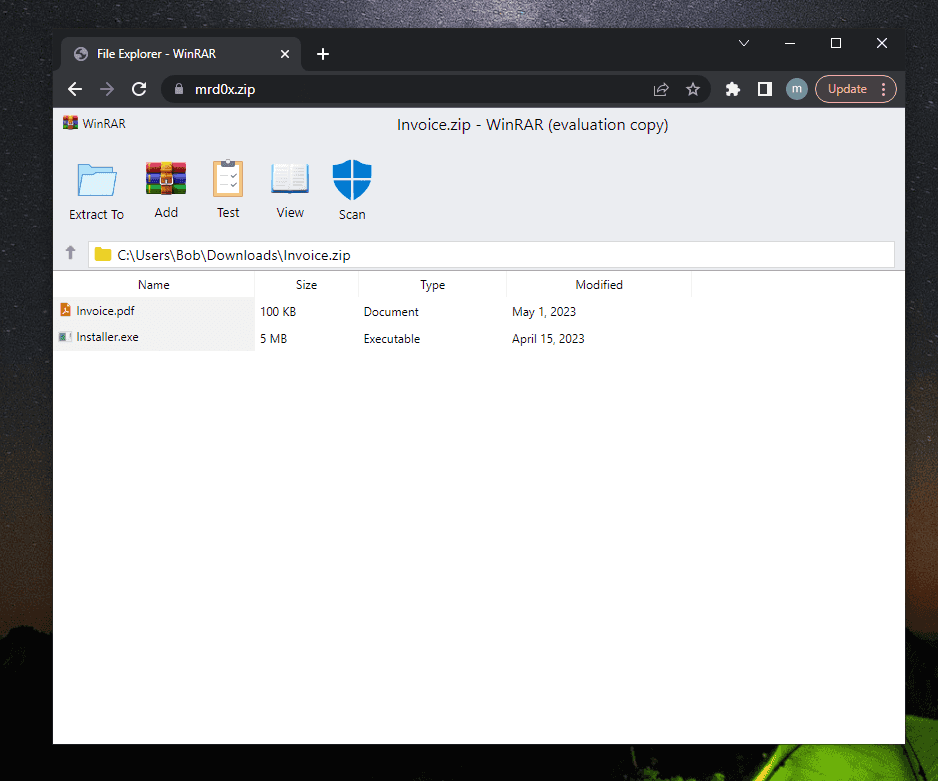

Security Week 2322: практический пример атаки с использованием домена .zip

В середине мая открылась свободная регистрация имен в доменных зонах .ZIP и .MOV. Эти TLD вошли в список из сотен коммерческих доменных зон, обслуживанием которых занимаются частные компании. В данном случае регистратор, обслуживающий эти два TLD, принадлежит Google. От всех остальных доменов...

Security Week 2322: практический пример атаки с использованием домена .zip

В середине мая открылась свободная регистрация имен в доменных зонах .ZIP и .MOV. Эти TLD вошли в список из сотен коммерческих доменных зон, обслуживанием которых занимаются частные компании. В данном случае регистратор, обслуживающий эти два TLD, принадлежит Google. От всех остальных доменов...

Игра на опережение: как NGFW-как-сервис поможет в кибервойне

Борьба за кибербезопасность с каждым днем становится все более напряженной для компаний, и иметь представление о ее основных инструментах сегодня нужно не только специалистам по информационной безопасности. Данная статья – попытка рассказать в упрощенной форме об одном из таких инструментов, а...

Игра на опережение: как NGFW-как-сервис поможет в кибервойне

Борьба за кибербезопасность с каждым днем становится все более напряженной для компаний, и иметь представление о ее основных инструментах сегодня нужно не только специалистам по информационной безопасности. Данная статья – попытка рассказать в упрощенной форме об одном из таких инструментов, а...

XDR vs SIEM, SOAR. Перемешать, но не взбалтывать

Привет, Хабр! Меня зовут Сергей Куценко, я являюсь экспертом направления информационной безопасности в К2Тех. Рынок решений информационной безопасности динамично развивается. В последнее время все больше на слуху концепции EDR (Endpoint Detection and Response) и XDR (Extended Detection and...

XDR vs SIEM, SOAR. Перемешать, но не взбалтывать

Привет, Хабр! Меня зовут Сергей Куценко, я являюсь экспертом направления информационной безопасности в К2Тех. Рынок решений информационной безопасности динамично развивается. В последнее время все больше на слуху концепции EDR (Endpoint Detection and Response) и XDR (Extended Detection and...

Werkzeuger: раскручиваем arbitrary file read до RCE в веб-приложении на flask

В данной статье мы: 1) Создадим свое первое веб-приложение на Flask 2) Изучим, зачем нужен режим отладки? 3) Рассмотрим, как генерируется PIN для входа в интерактивной консоль Python. 4) Разберем, как можно с помощью уязвимости чтения файлов получить доступ к интерактивной консоли Python. БОНУС)...

Werkzeuger: раскручиваем arbitrary file read до RCE в веб-приложении на flask

В данной статье мы: 1) Создадим свое первое веб-приложение на Flask 2) Изучим, зачем нужен режим отладки? 3) Рассмотрим, как генерируется PIN для входа в интерактивной консоль Python. 4) Разберем, как можно с помощью уязвимости чтения файлов получить доступ к интерактивной консоли Python. БОНУС)...

[Перевод] Тестируем заявленные супервозможности нового защищённого мессенджера

Как я случайно взломал «несуществующую» базу данных и нашёл все приватные ключи в мессенджере с «эталонным» уровнем шифрования. Рассказ о подробном анализе Converso и развенчивании смелых заявлений разработчиков о том, что их продукт не собирает пользовательские данные, не отслеживает метаданные,...

[Перевод] Тестируем заявленные супервозможности нового защищённого мессенджера

Как я случайно взломал «несуществующую» базу данных и нашёл все приватные ключи в мессенджере с «эталонным» уровнем шифрования. Рассказ о подробном анализе Converso и развенчивании смелых заявлений разработчиков о том, что их продукт не собирает пользовательские данные, не отслеживает метаданные,...

Журналирование событий средствами Cisco

Добрый день дорогие читатели, в этой статье я хочу рассмотреть однин из основных способов логирования событий в cisco – syslog. Так же помимо него рассмотрим snmp traps, попробуем настроить "красивый" сбор логов на сервере linux. Читать далее...

Журналирование событий средствами Cisco

Добрый день дорогие читатели, в этой статье я хочу рассмотреть однин из основных способов логирования событий в cisco – syslog. Так же помимо него рассмотрим snmp traps, попробуем настроить "красивый" сбор логов на сервере linux. Читать далее...

Сравнение мер охраны конфиденциальности частной жизни и ПДн в России и в США

Как в США, так и России наибольший интерес к обеспечению безопасности личных данных граждан появился в XX веке. Читать далее...

Сравнение мер охраны конфиденциальности частной жизни и ПДн в России и в США

Как в США, так и России наибольший интерес к обеспечению безопасности личных данных граждан появился в XX веке. Читать далее...

DNS flood с Mikrotik

Всем привет, дамы и господа. Ну-с начнем. Предисловие В одной из обслуживаемых организаций N возникла непонятная ситуация, а именно: на границе стоит некоторая модель Mikrotik с прошивкой 7.7, и вот этот самый Mikrotik самостоятельно генерирует исходящий трафик до 8.1Мбитс, при этом из локальной...

DNS flood с Mikrotik

Всем привет, дамы и господа. Ну-с начнем. Предисловие В одной из обслуживаемых организаций N возникла непонятная ситуация, а именно: на границе стоит некоторая модель Mikrotik с прошивкой 7.7, и вот этот самый Mikrotik самостоятельно генерирует исходящий трафик до 8.1Мбитс, при этом из локальной...