Древний вредонос снова набирает обороты — инжектор Smoke Loader и Wifi-Recon. Часть 1

Приветствую вас, читатели. Сегодня речь пойдет об очень древнем вирусе, который не только остается активным по сегодняшний день, но и постоянно совершенствуется, используя всё новые и новые методы компрометации как обычных пользователей, так и крупных компаний. И имя этому вредоносу — Smoke Loader....

Неполадки в отладке: как уязвимость в WinDbg позволяет атаковать разработчиков

Привет, Хабр! Меня зовут Александр Калинин, я занимаюсь разработкой средств обеспечения безопасности контейнерных сред в МТС RED, дочерней компании МТС в сфере кибербезопасности. Сегодня расскажу о том, как я обнаружил в отладчике WinDbg уязвимость, которая позволяет запускать произвольный...

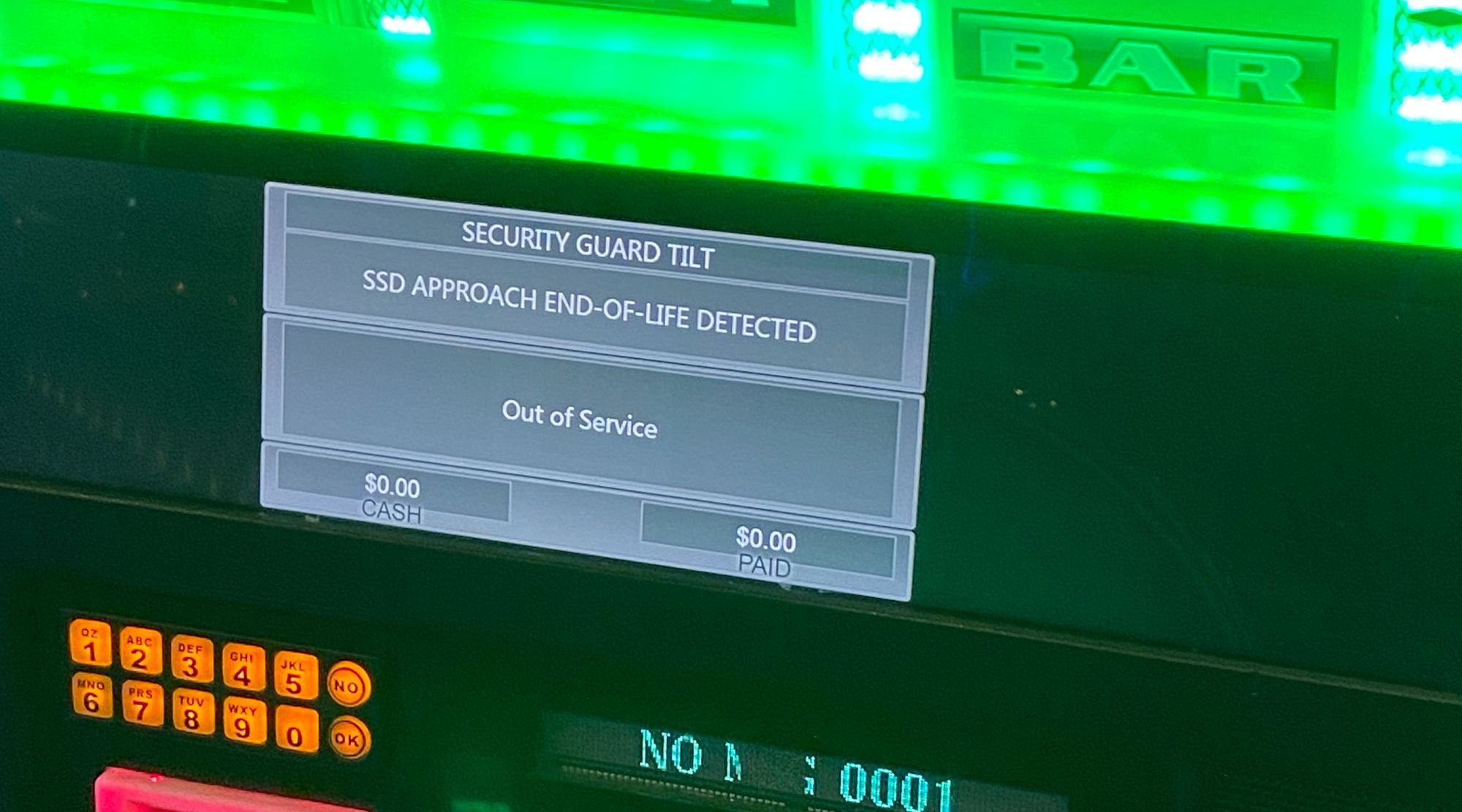

Security Week 2339: жизнь казино после атаки кибервымогателей

18 сентября издание 404media опубликовало интересный репортаж из казино группы MGM в Лас-Вегасе (США). Ранее эта компания, управляющая 14 отелями и казино в столице азартных игр, подверглась атаке кибервымогателей, которые потребовали выкуп за восстановление работоспособности ее IT-систем. Другая...

Поведенческий анализ — дискуссия об UEBA

Добрый день, меня зовут Лидия Виткова, я product owner Ankey ASAP компании «Газинформсервис» (а еще кандидат технических наук, доцент, старший научный сотрудник и т.д). Я предлагаю обсудить актуальную тему применения поведенческой аналитики (User and Entity Behavior Analytics- UEBA) в...

Автоматизация безопасности с разнообразием матриц MITRE

Алексей Пешик, инженер-эксперт Security Vision Михаил Пименов, аналитик Security Vision С каждым годом методы получения неправомерного доступа к данным компаний и частных лиц становятся всё более изощренными. Эффективные меры защиты от проникновения в инфраструктуру породили более сложные,...

Спасательный круг в море данных: как обрести фундамент в управлении уязвимостями

Объем данных для хранения и обработки растет с устрашающей скоростью – к 2025 году он может достичь 175 зеттабайт (1 зеттабайт = 1 трлн гигабайт). Вместе с ним увеличивается и число уязвимостей, которые становится все сложнее найти и уж тем более управлять ими. Добавьте к этому нехватку...

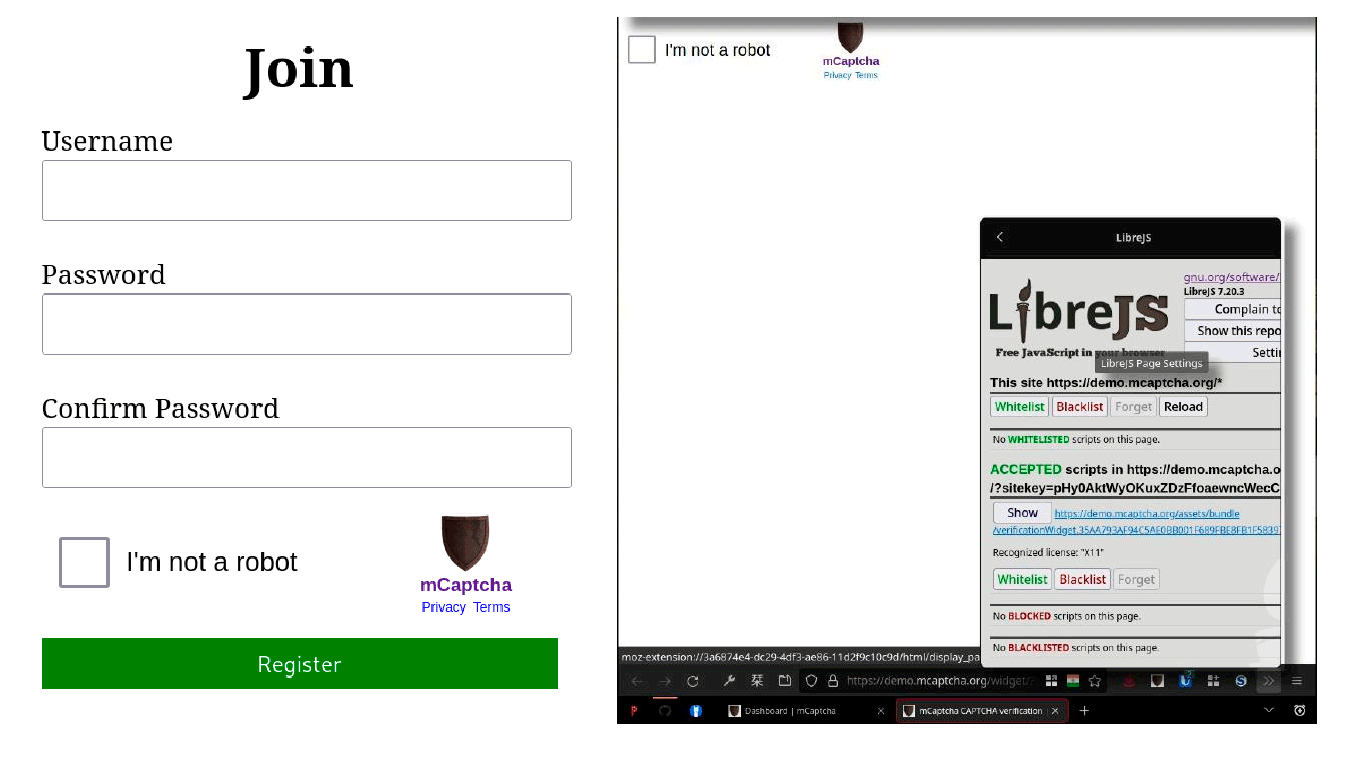

Эволюция CAPTCHA: доказательство PoW, продвинутые боты

Поскольку во всех типах капчи системы ИИ показывают результат лучше человека, исследователи задались задачей придумать более эффективные методы защиты от ботов. Например, mCaptcha — опенсорсная CAPTCHA, работающая по принципу proof-of-work. Её уже можно встретить на некоторых сайтах. Читать дальше →...

[Перевод] Реверс бинарных файлов Golang с использование GHIDRA. Часть 2

Это вторая часть нашей серии о реверс-инжиниринге двоичных файлов Go с помощью Ghidra. В предыдущей статье мы обсуждали, как восстановить имена функций в удаленных файлах Go и как помочь Ghidra распознавать и определять строки в этих двоичных файлах. Мы сосредоточились на двоичных файлах ELF, лишь...

Вспоминаем первые компьютерные вирусы: от шуточных игр до опасного кибероружия

Первые компьютеры стоили дорого, были огромными и доступны только крупным организациям. О защите информации никто не думал, ведь обмен данными происходил в закрытых сетях доверенными сотрудниками и заниматься этим кого попало не допускали. Однако уже в 1960-е годы стало понятно, что стоит...

WebSocket. Краткий экскурс в пентест ping-pong протокола

"Краткость - сестра таланта" - именно так сказал Антон Павлович Чехов, и теперь говорю я. Сегодня, завтра и до конца дней habr-а речь пойдет о WebSocket-ах: "Что это?", "Как работает?" и главное - "Как это взламывать?" (в целях этичного хакинга конечно). Начнем с простого и будем идти к более...

Bug Bounty: разведка превыше всего

В этой статье поделюсь с вами целым багажом утилит разной направленности и некоторыми ценными сведениями о разведке, как об одном из самых важных аспектов, которыми должен овладеть охотник за баунти. Читать далее...

Истории из жизни вредоносов: Отражающая DLL инъекция

В предыдущих двух статьях, посвященных различным способам инъекций dll, мы использовали методы инжектирования, требующие в том или ином виде использовать файлы на машине жертвы, содержащие полезную нагрузку. Здесь у нас, а точнее у потенциального злоумышленника могут возникнуть некоторые трудности,...

IoT и его криптонит

В одной из предыдущих статей я уже затрагивал тему IoT. В этой статье речь тоже пойдёт об этой концепции. При этом топик опять же затрагивает вопросы безопасности, но в более широком смысле. В общем «интернет вещей» можно представить в виде гетерогенной сети физических устройств, связанных между...

Настройка авторизации через ssl сертификат на уровне nginx

Привет уважаемые, хабровчане! Иногда возникает потребность выдать доступ пользователям только к одному веб ресурсу в компании. Самый очевидный вариант сделать это через урезанный VPN, но тут возникают препятствия в виде девайсов, с которых подключаются пользователи, и качество интернета, которым...

SSL для всех (пользователей MariaDB), даром, и пусть никто не уйдёт обиженный

MySQL научился использовать OpenSSL, чтобы шифровать трафик между клиентом и сервером году где-то в 1999. В принципе работало оно нормально, свою задачу выполняло, трафик шифровало. Но был там один фатальный недостаток. SSL в MySQL, а позже и в MariaDB, не работал сам, сразу. Его надо было...

Jailbreak checker — как обезопасить свое iOS-приложение

Привет! Меня зовут Тоня, я продуктовый разработчик в продукте QIWI Кошелек. Недавно мы делали задачу по предотвращению рисков в связи с использованием приложения с Jailbreak. Хочу рассказать о трудностях, с которыми столкнулись на пути, и о том, как мы их разрешили. Кто такой этот ваш Jailbreak?...

«Пофиксил две своих проблемы, а вылезло еще шесть». Честные кейсы наших IT-стажеров

«На стажировке не дают реальных задач», «Тебя и близко к реальному проекту не подпустят!», «Лидам некогда с тобой нянчиться: ошибешься — и на выход!», «Даже если возьмут в штат, все равно будешь „принеси-подай”». Так многие думают про стажировки в IТ-компаниях. Чтобы развеять стереотипы, мы...

Как изменилось отношение к «удаленке» в инфобезе?

Привет, Хабр! Продолжаем делиться интересной аналитикой. Мы уже разбирали глобальную подборку цифр из различных отчетов, выпускали статистику о том, как обстоит ситуация с защищенностью в российских компаниях и публиковали отдельное исследование по утечкам. В этот раз «подбили» итоги небольшого...