1 апреля — о серьёзном: факапы бэкапов

Первое апреля — день, когда все смеются, а разработчики и админы могут плакать, потому что 31 марта, во всемирный день бэкапа, происходит лютый шабаш хакеров, мошенников, интернет-хулиганов и всех тех, кто не против попробовать на прочность IT-мир. Мы попросили пользователей Хабра рассказать о...

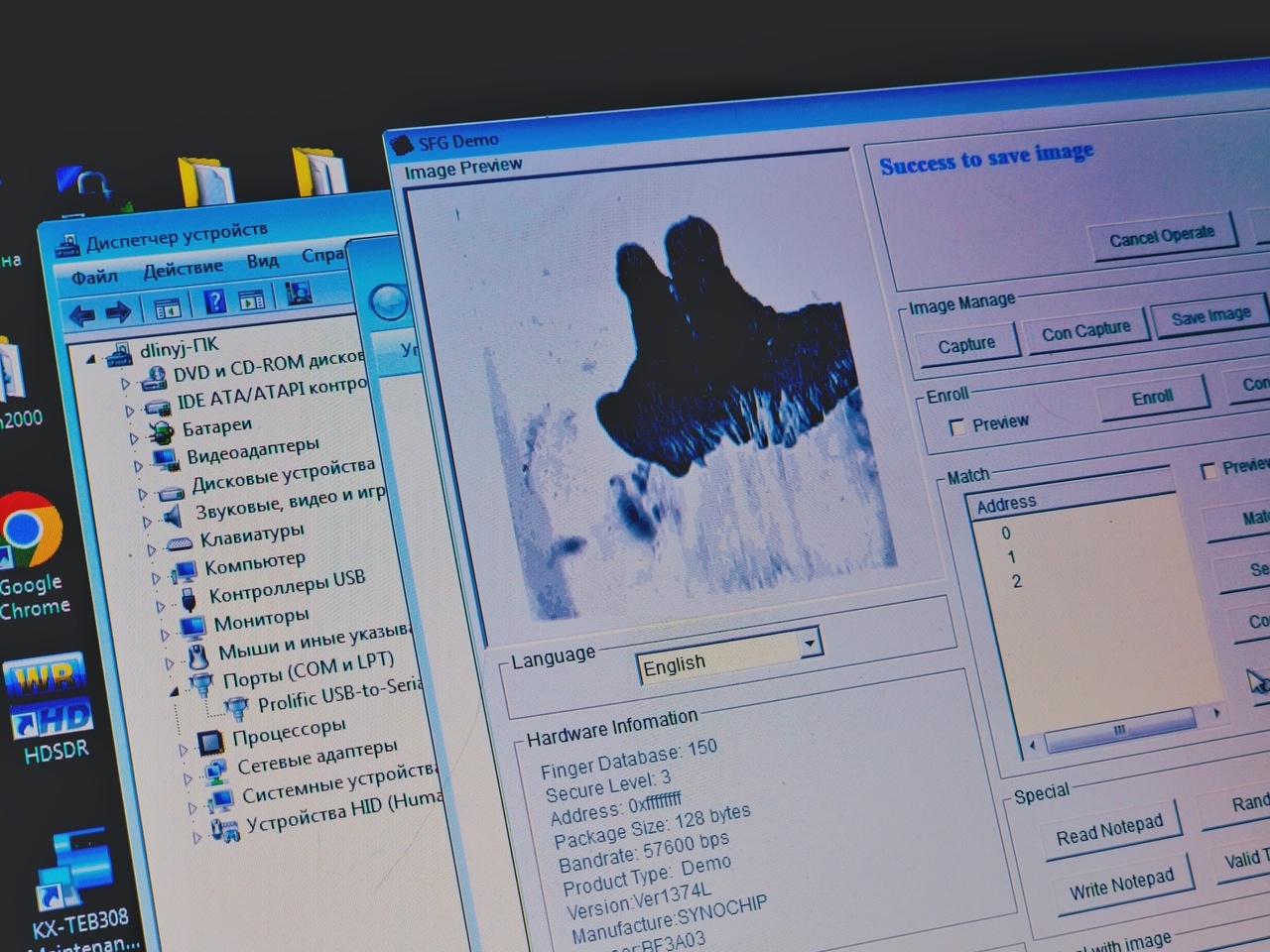

Сканер отпечатков кошачьих носиков

Расширение сферы применения биометрической системы контроля доступа на других существ, открывает поистине потрясающие возможности. Так сложилось, что на территории мануфактуры, где я располагаюсь, живёт достаточно большое семейство иссиня-чёрных котов, все братья от одной матери, но из разных...

Киберпранк с тараканами, или Хакеры тоже шутят

Далеко не всегда за хакерскими приколами стоит демонстрация силы или желание привлечь внимание общественности. Некоторые шутят просто от скуки, другие — чтобы опробовать новую утилиту или размять мозг, а кто-то ради желания потешить эго. Описать все причины мы вряд ли сможем. А вот вспомнить...

Деструктивный пакет everything напомнил об уязвимостях реестра npm

Пакетный менеджер npm попал в неприятную историю, которая снова возродила споры о принципах работы реестра с микрозависимостями для JavaScript (и Node.js). Критики утверждают, что уровень зависимостей в npm слишком большой. Многие помнят историю 2016 года с микромодулем left-pad из нескольких...

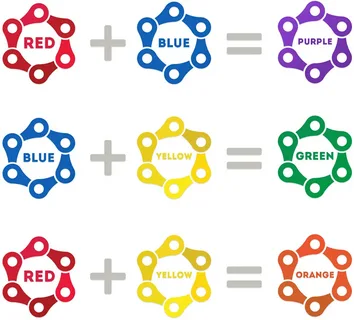

Reb, Blue, Yellow Team. Противостояние или партнёрство в киберпространстве

Как говорится, добрый день! Сегодня хочу поговорить с вами на тему ,так называемых, команд в сфере информационной безопасности. В основном эта статья предназначена для тех, что только начинает свой путь в этом направлении или просто до сих пор не определился к какой из "команд" он хочет примкнуть....

[Перевод] Bulletproof hosting vs Reverse proxy

Bulletproof, offshore, and just normal hosting Every country has its laws, just like the internet. Plus, there are a lot of gray areas of activity. We are not talking about unimaginable crimes, and even less about criminality, but about activities more likely to run the risk of drowning in a flood...

Бэкдор в архиваторе XZ 5.6.0 и 5.6.1 (CVE-2024-3094)

Спустя месяц после выпуска новой версии архиватора XZ 5.6.0 исследователи из Red Hat обнаружили в нём бэкдор (тайный вход). Читать далее...

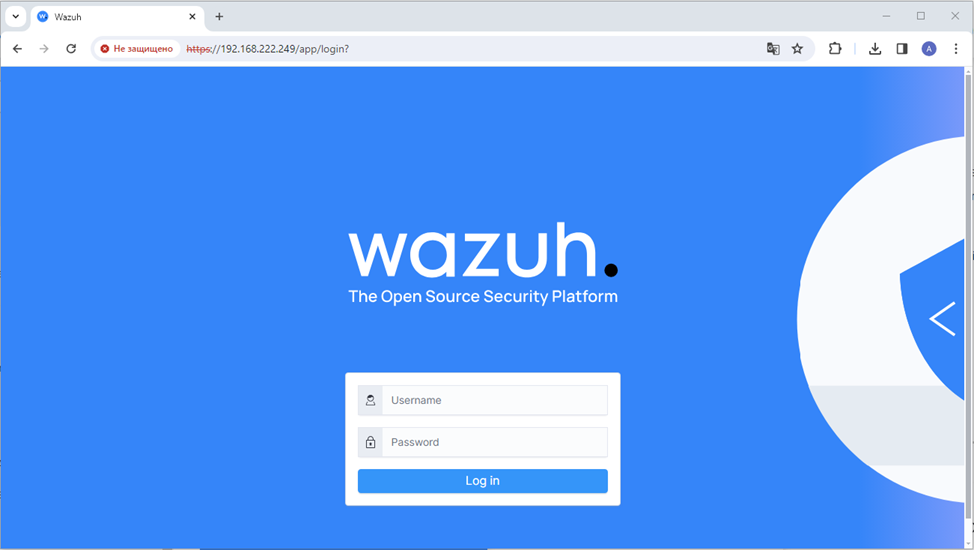

Препарируем Wazuh. Часть 1: Базовая установка

Тема SIEM решений с открытым исходным кодом постоянно проявляется на просторах сети. Одних интересуют SIEM системы как таковые, и хочется разобраться в решениях данного класса, но при этом не хочется связываться с тяжелыми и запредельно дорогими коммерческими SIEM. Другие не уверены, что им вообще...

Как выжить на первом испытательном сроке в IT и не только

Всем привет! Меня зовут Артём Харченков, и я руководитель подразделения разработки программных продуктов в компании Crosstech Solutions Group. Сегодня я расскажу, как успешно пройти свой первый испытательный срок, что нужно делать обязательно и чего лучше не делать. Для начала – кратко обо мне,...

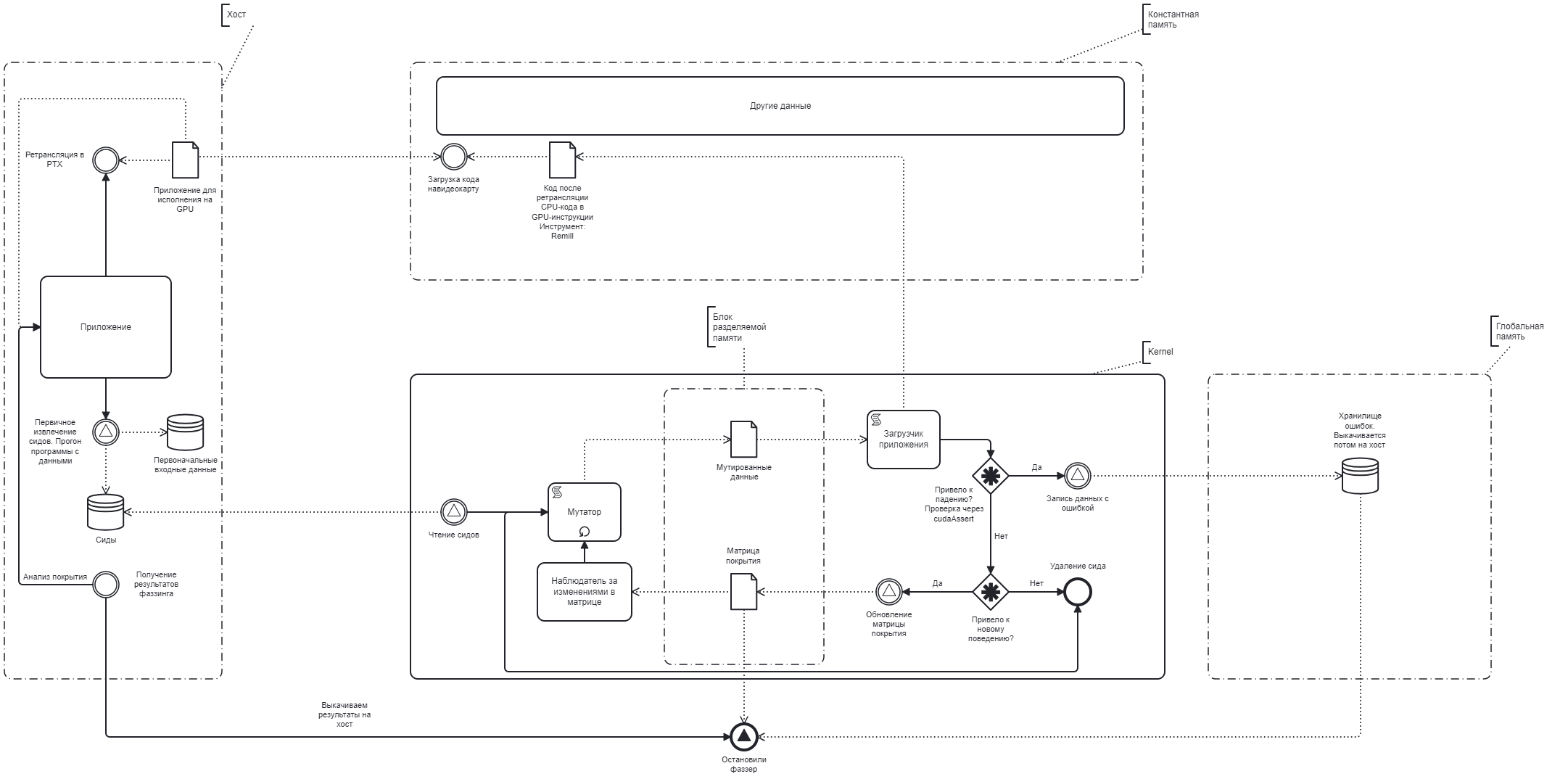

Часть 1. GPU-Based Fuzzing. Что за зверь такой?

Всем привет! При изучении темы фаззинг-тестирования всегда возникает вопрос, насколько сильно можно увеличить количество выполнений приложения в секунду. Иначе говоря - как ускорить фаззинг? В последнее время одно из популярных направлений - искусственный интеллект, его создание и обучение. Лично я...

Развертывание защищенного dev кластера bitnami/kafka в k8s с помощью helm

Всем привет. На этот раз хотел бы поделиться материалом, связанным непосредственно с devops работой. Недавно возникла потребность раскатить kafka кластер в kubernetes. В ходе развертывания возникло очень много сложностей, встречено множество подводных камней, и, естественно, в большинстве случаев...

[Перевод] 3 разрешения в Google Cloud, которые можно эскалировать, чтобы делать что угодно

Думаете, в Google Cloud можно делиться только теми правами, которые есть у вас самих? Это не так. Здесь я рассказываю про три разрешения, с которыми можно делать что угодно. Читать далее...

Сказ о том, как пентестеры трафик скрывают

Наша команда проводит много red-team-проектов и, как следствие, постоянно имеет дело с различными системами мониторинга сетевого трафика. Вопрос «Как не спалиться?» в такой работе почти так же важен, как проникновение в инфраструктуру. Поэтому сегодня я хочу поговорить о маскировке сетевого трафика...

Построение полносвязной сети с применением ГОСТового шифрования. Или как скрестить Cisco и Континент

Случилось импортозамещение. Контролирующие организации потребовали организовать шифрование каналов передачи данных с использованием отечественной криптографии. Нам хочется внедрить ГОСТовое шифрование с минимальными потерями отказоустойчивости и управляемости действующей DMVPN сети и с минимальным...

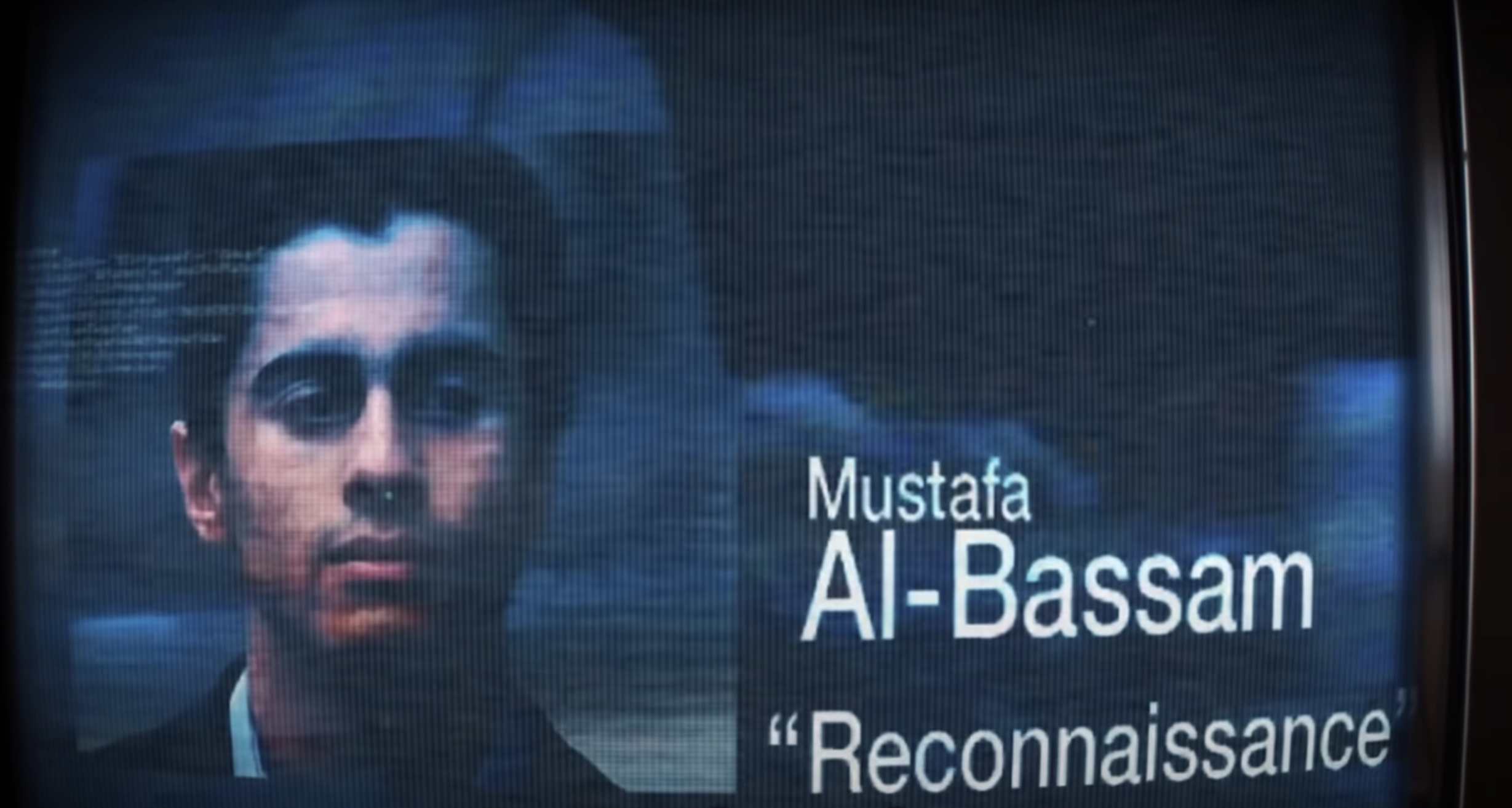

История 16-летнего подростка взломавшего ЦРУ

Подросток перехитривший правительство США. Эта история может показаться началом сюжета вымышленной истории о супергерое. Итак, как же у 16-летнего подростка получилось взломть ЦРУ. Новая звезда в мире хакерства Пока большинство детей его возраста играли в футбол, Мустафа аль-Бассам задавал начало...

Тесты «Тринити»: совместимость со средствами доверенной загрузки

Как часто процесс внедрения какого-нибудь ПАК в сервер затягивается из-за того, что «выключили — внедрили — включили — всё лежит». Причём, лежит не 5 минут, а, например, 5 дней, пока вокруг бегают инженеры, пытаясь понять, почему не заводится. Порой попытки внедрить так, чтобы соответствовать...

Избирательный стилер: SapphireStealer маскировался под листовку ЦИК о выборах президента

Специалисты Threat Intelligence компании F.A.C.C.T. обнаружили pdf-файл с политинформацией о прошедших президентских выборах с модифицированным стилером SapphireStealer. Эту вредоносную программу, способную перехватывать учетные данные из браузеров и из мессенджера Telegram, злоумышленники...

Хостинг-провайдеров России обязали подключиться к СОРМ до июня 2024 года

СОРМ-2 — это система мониторинга и записи всего интернет‑трафика в Росии. Провайдеры обязаны за свой счёт устанавливать специальное оборудование, которое ведёт логи всего проходящего через них трафика для потенциальных нужд органов и спецслужб. По приказу Минцифры, применяемые с 1 марта 2024...