[Из песочницы] Как я шифрую файлы в облаке

Некоторое время назад, читая хабр, натолкнулся на статью, в которой автор говорит о необходимости шифрования файлов, загружаемых в облако. Будучи тем, кому неприятна одна только мысль о том, что «дядя», предоставляющий услугу облачного хранения данных, имеет возможность использовать по своему...

Бесплатный Code signing для Open Source от Certum

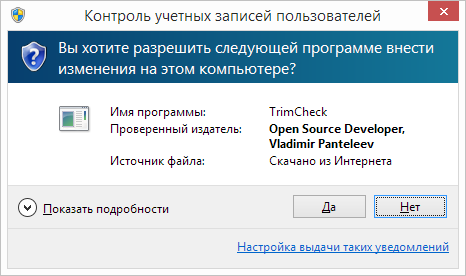

Запустив сегодня программу, описанную в статье, я увидел следующее предупреждение: Бросается в глаза необычный префикс, Open source developer. Кроме того, несколько дней назад я уже видел точно такой же префикс, с другим именем. Напрашивается вывод, что, скорее всего, существует какая-то программа...

Уязвимости и платежные сервисы

Зачастую программисты при разработке финансовых систем по причине отсутствия опыта допускают простые, но довольно серьёзные ошибки. И хотя не всегда прямая вина лежит на разработчике, как правило одной из причин появления таких ошибок является отсутствие понимания их последствий. В этой статье я...

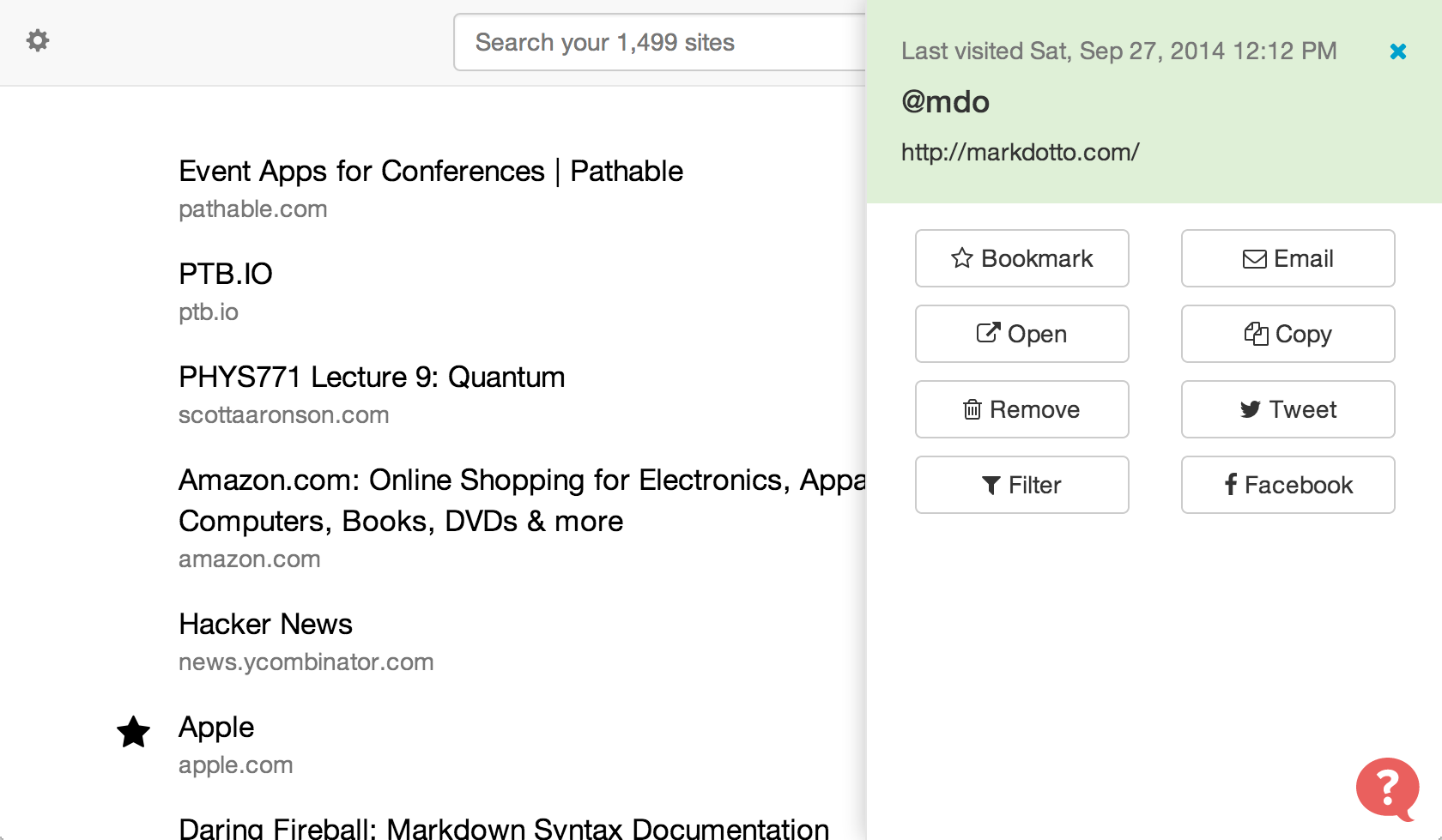

Fetching.io Localhost: локальный поиск по истории сёрфинга

Полнотекстовый поиск по истории — полезная вещь. Иногда вспоминаешь прочитанные факты, но в гугле их трудно найти. Бывает ещё и так, что веб-страницы уходят в офлайн, не попав в Internet Archive, тогда локальный кэш опять спасает. Да и не каждый хочет сливать свои поисковые запросы в Сеть. 1 ноября...

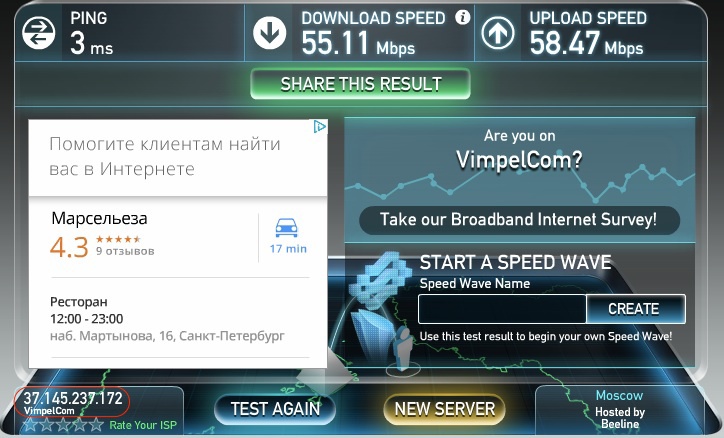

Cloud Connect: Приватный и Безопасный серфинг. Пока бесплатно

Недавно компания Check Point Software Technologies анонсировала облачный сервис для безопасной работы с Интернетом даже при покидании защищенного периметра. Официально этот сервис позиционируется для корпоративного сегмента, малого бизнеса. Однако я считаю, что даже в существующем виде он может...

Cloud Connect: Приватный и Безопасный серфинг. Пока бесплатно

Недавно компания Check Point Software Technologies анонсировала облачный сервис для безопасной работы с Интернетом даже при покидании защищенного периметра. Официально этот сервис позиционируется для корпоративного сегмента, малого бизнеса. Однако я считаю, что даже в существующем виде он может...

Facebook официально доступен в Tor

Произошло то, что как бы совсем не ждали, совершенно. У Facebook появилось официальное зеркало в Tor. facebookcorewwwi.onion/ В Facebook говорят, что большое количество пользователей используют Tor для посещения соцсети, и часто срабатывает защита от взлома аккаунта из-за резкой смены страны,...

«Спрячь за высоким забором… приватность»

В свете огромного количества утечек, которые ударили по репутации довольно крупных сетей (на Хабре они упоминались здесь и здесь), многие сервисы и социальные сети начали прилагать дополнительные усилия для обеспечения безопасности личных данных своих клиентов. Интересный и простой подход к защите...

Центры SSL-сертификации о нововведениях с SHA-2

Ранее в статье я рассказывал о том, что будет происходить с поддержкой браузерами от Mozilla, Google и Microsoft алгоритма шифрования SHA-1, используемого для генерации SSL-сертификатов и их подписи. Напомню, компания Microsoft несколько ультимативно дала понять центрам сертификации то, что они...

Вирус-вымогатель CryptoBot сдаёт своих жертв через Twitter

Вирусы-вымогатели, которые шифруют файлы пользователей, требуя денег за расшифровку, терроризируют Интернет уже не первый год. Однако в нынешнем октябре они разбушевались не на шутку – очевидно, совершив новый эволюционный скачок в области автоматизации. В начале месяца массовому заражению...

Вебинар — Управление доступом 2.0: актуальный подход к решению насущных проблем на базе решения SailPoint IdentityIQ

Дата проведения: 11 ноября 2014г. Время проведения: с 12:00 до 13:00 (время московское) Место проведения: online Для компаний, достигнувших определенного уровня зрелости, особую важность приобретает понимание того, кто имеет доступ к ее информационным системам и как много ресурсов необходимо для...

Никакой несерьезности в вопросах безопасности

Продолжаем тему безопасности, поднятую в первом посте. Без ложной скромности можно сказать, что в нашей стране без шуток относятся к вопросам безопасности. Однако если копнуть немного глубже, то во многих случаях оказывается, что данное серьезное отношение к безопасности не такое уж и серьезное....

Красная кнопка

Почему вы не в состоянии наконец сделать так, чтобы при нажатии кнопки всё правильно считалось?! (Из разговора системного администратора с главным бухгалтером) Когда мы о чем-нибудь думаем, нам, как правило, кажется, будто все остальные мыслят так же, как и мы. Или почти так же. Даже если понимаем,...

ФБР использовало фишинг и maleware для раскрытия личности преступника

На днях на сайте Electronic Frontier Foundation были выложены документы по делу ФБР, где агентство использовало незаконные методы для раскрытия личности преступника. Может быть, у агентства не было выбора, но дела это не меняет — сотрудники использовали зловредное ПО и фишинг, как основные...

ФБР использовало фишинг и maleware для раскрытия личности преступника

На днях на сайте Electronic Frontier Foundation были выложены документы по делу ФБР, где агентство использовало незаконные методы для раскрытия личности преступника. Может быть, у агентства не было выбора, но дела это не меняет — сотрудники использовали зловредное ПО и фишинг, как основные...

Видеонаблюдение в ЦОДах: совмещаем паранойю охраны с паранойей инженеров

Инженер во время штатной проверки В розничных сетях сейчас одна из главных задач видеонаблюдения — это распознавание лиц злоумышленников из известной базы на входе. Видеонаблюдение в ЦОДах пошло по немного другой ветви эволюции. Начнём с того, что охрана даже просто не знает, на что смотреть, и...

[recovery mode] Жизнь печеньки-параноика

(на самом деле параноя — это весело) Каждый программист в своей жизни хоть раз, но писал/хотел написать(нужное подчеркнуть) свой собственный сервер с блекджеком и шлюхами, ой т.е. преферансом и балеринами. Как же жить, если ты нереальный кул-хацкер и просто обязан иметь место для бекапов файлов,...

«Cлед ведет в Россию»: российских хакеров обвинили во взломе систем НАТО

«Меня больше беспокоят русские», — заявил недавно на форуме в Техасском университете директор национальной разведки США Джеймс Клэппер, говоря о кибератаках китайских хакеров. Большую статью с таким лейтмотивом и броским заголовком «Хакерский след ведет в Россию» опубликовал сегодня The Wall Street...