Правоохранительные органы обрушили ботнет Ramnit

Правоохранительные органы вместе с security-компаниями провели операцию по захвату и выведению из строя инфраструктуры крупного ботнета вредоносного ПО Ramnit, который включает в себя более трех миллионов ботов (зараженных компьютеров). В операции участвовала организация Europol, а также CERT...

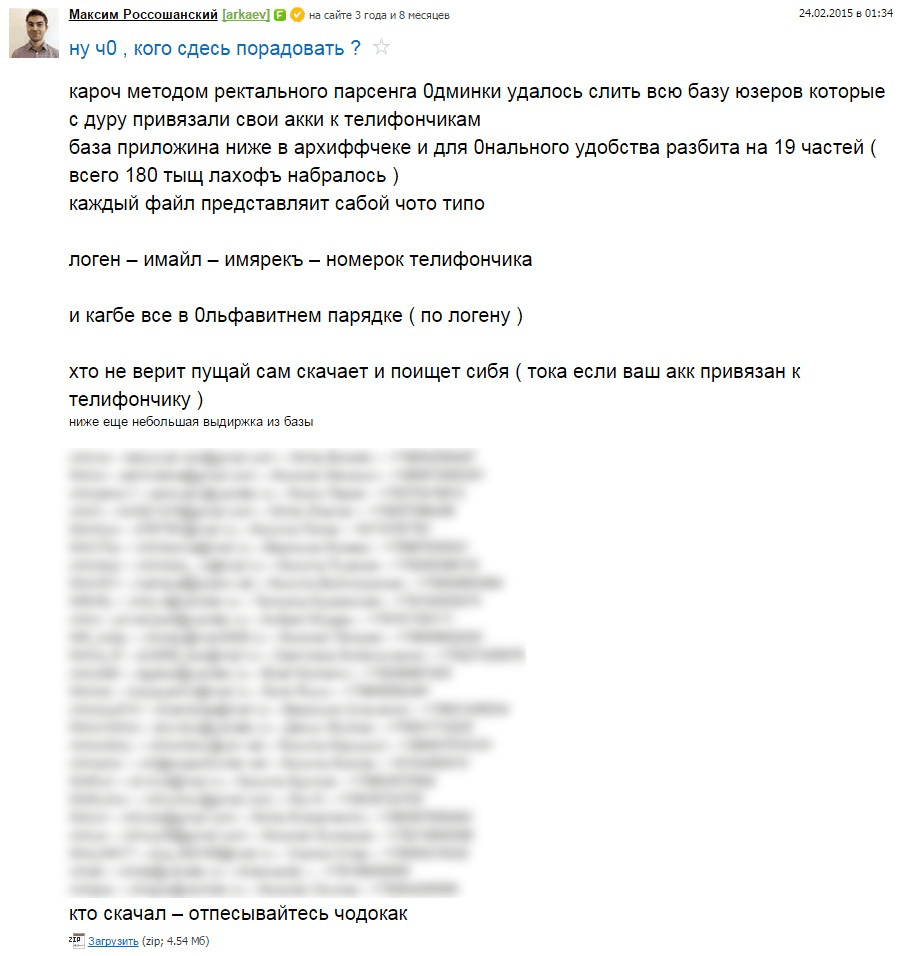

Слив данных 180 тысяч пользователей FL.ru

Вчера стала известна информация, что неизвестным хакером были взломaны аккаунты администраторов биржи FL.ru (old Free-lance.ru). Читать дальше →...

Слив данных 180 тысяч пользователей FL.ru

Вчера стала известна информация, что неизвестным хакером были взломaны аккаунты администраторов биржи FL.ru (old Free-lance.ru). Читать дальше →...

USB killer

Было обычное хмурое зимнее утро, мы с коллегами по обыкновению пили утренний кофе, делились новостями, ничто не предвещало беды. Но тут приятель рассказал… далее цитата из скайп чата: Как-то читал статейку как парень в метро вытянул у чавака из сетчатого кармана сумки флеху, на которой 128 было...

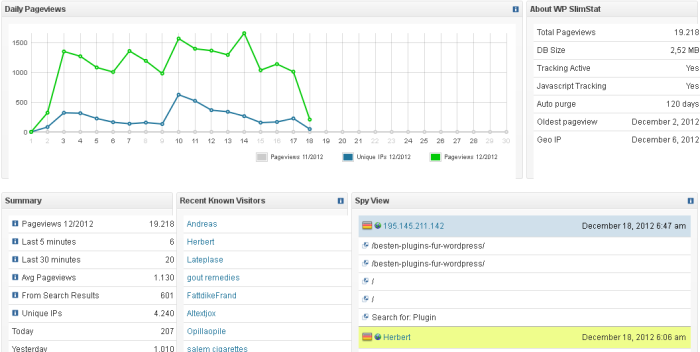

[Перевод] Уязвимость в плагине WP-Slimstat 3.9.5 и ниже для WordPress

Пользователям плагина WP-Slimstat версии 3.9.5 и ниже следует обновиться как можно быстрее! Во время проведения очередного аудита безопасности мы обнаружили ошибку в безопасности, благодаря которой злоумышленник может получить «секретный» ключ плагина и, тем самым, осуществить SQL-инъекцию....

[Перевод] Уязвимость в плагине WP-Slimstat 3.9.5 и ниже для WordPress

Пользователям плагина WP-Slimstat версии 3.9.5 и ниже следует обновиться как можно быстрее! Во время проведения очередного аудита безопасности мы обнаружили ошибку в безопасности, благодаря которой злоумышленник может получить «секретный» ключ плагина и, тем самым, осуществить SQL-инъекцию....

Этичный хакинг и тестирование на проникновение. Новый набор

Курсы этичного хакинга и тестирования на проникновение. Новый набор. Рады сообщить о новом наборе на программы практической подготовки в области информационной безопасности: «Zero Security: A» и «Корпоративные лаборатории тестирования на проникновение». Программы обучения включают в себя...

Новое в программе PHDays: защита суперкомпьютеров, безопасность iOS-приложений и продажа эксплойтов

Не так давно прошла первая волна Call For Papers форума по информационной безопасности PHDays V. Представляем вашему вниманию новую порцию выступлений, которые прозвучат 26—27 мая в Москве (на Хабрахабре можно почитать первый и второй анонсы). Докладчики расскажут, как повысить безопасность...

[Из песочницы] Кнут и… кнут информационной безопасности на предприятии

Здравствуйте, уважаемые радиослушатели, менеджеры, программисты, админы и все-все-все. Сегодня я выскажусь о наболевшей теме, время от времени вызывающей у меня острую зубовную боль, а именно — об информационной безопасности на предприятии. Что собой представляет ИБ на крупном предприятии или даже...

[Из песочницы] Кнут и… кнут информационной безопасности на предприятии

Здравствуйте, уважаемые радиослушатели, менеджеры, программисты, админы и все-все-все. Сегодня я выскажусь о наболевшей теме, время от времени вызывающей у меня острую зубовную боль, а именно — об информационной безопасности на предприятии. Что собой представляет ИБ на крупном предприятии или даже...

Владельцы данных – мысли на тему, за и против

Откуда есть пошёл насущный вопрос С ростом объёма неструктурированных данных организации вопрос управления её информационными ресурсами (в частности, распределения прав доступа) перестаёт быть простым и становится проблемой, а за определёнными пределами – перерастает в настоящий кошмар. Кое-кто...

Международная выставка «EuroCIS-2015». Прямая twitter-трансляция

24–26 февраля в Дюссельдорфе проходит самое значимое событие ритейла — международная выставка EuroCIS 2015. В течении 3 дней выставка соберет вместе более 7 000 лучших специалистов из 23 стран. Выставку EuroCIS по праву можно назвать ведущей отраслевой площадкой для новых идей и обмена опытом в...

Говорила же мама: не доверяй телефону с SIM-картой

Пока все спят новостники.... Да, это стало уже традицией. Под поздний вечер сайты крупнейших агентств поразила ещё одна интересная техническая информация. На этот раз, с компьютерных технологий перешли на более современные, мобильные. Надо сразу скаазать, что у специалистов давно возникали сомнения...

Ноутбуки Lenovo поставляются с вредоносным ПО Superfish и его CA-сертификатом и приватным ключом в хранилище

Программа Superfish, которая поставляется с ноутбуками Lenovo Y50, Z40, Z50, G50 и Yoga 2 Pro, представляет из себя типичный Malware, который прослушивает трафик, анализирует поисковые запросы пользователя и вставляет рекламу на страницы сторонних сайтов. Работает это приложение на уровне системы,...

Ноутбуки Lenovo поставляются с вредоносным ПО Superfish и его CA-сертификатом и приватным ключом в хранилище

Программа Superfish, которая поставляется с ноутбуками Lenovo Y50, Z40, Z50, G50 и Yoga 2 Pro, представляет из себя типичный Malware, который прослушивает трафик, анализирует поисковые запросы пользователя и вставляет рекламу на страницы сторонних сайтов. Работает это приложение на уровне системы,...

[recovery mode] Прозрачное шифрование: преимущества и недостатки

В данной статье пойдет речь о прозрачном шифровании, реализуемом с помощью программы CyberSafe Top Secret. Кроме самой программы CyberSafe Top Secret будет показано, как можно расшифровать файлы, зашифрованные с помощью EFS. Читать дальше →...

[Из песочницы] Восстанавливаем локальные и доменные пароли из hiberfil.sys

Утилита mimikatz, позволяющая извлекать учётные данные Windows из LSA в открытом виде, существует с 2012 года, однако помимо хорошо освещённого функционала восстановления паролей из памяти работающей ОС у неё есть ещё одна довольно интересная возможность. Далее я приведу пошаговую инструкцию, как...

[Из песочницы] Восстанавливаем локальные и доменные пароли из hiberfil.sys

Утилита mimikatz, позволяющая извлекать учётные данные Windows из LSA в открытом виде, существует с 2012 года, однако помимо хорошо освещённого функционала восстановления паролей из памяти работающей ОС у неё есть ещё одна довольно интересная возможность. Далее я приведу пошаговую инструкцию, как...