Операция TA505: сетевая инфраструктура группировки. Часть 3

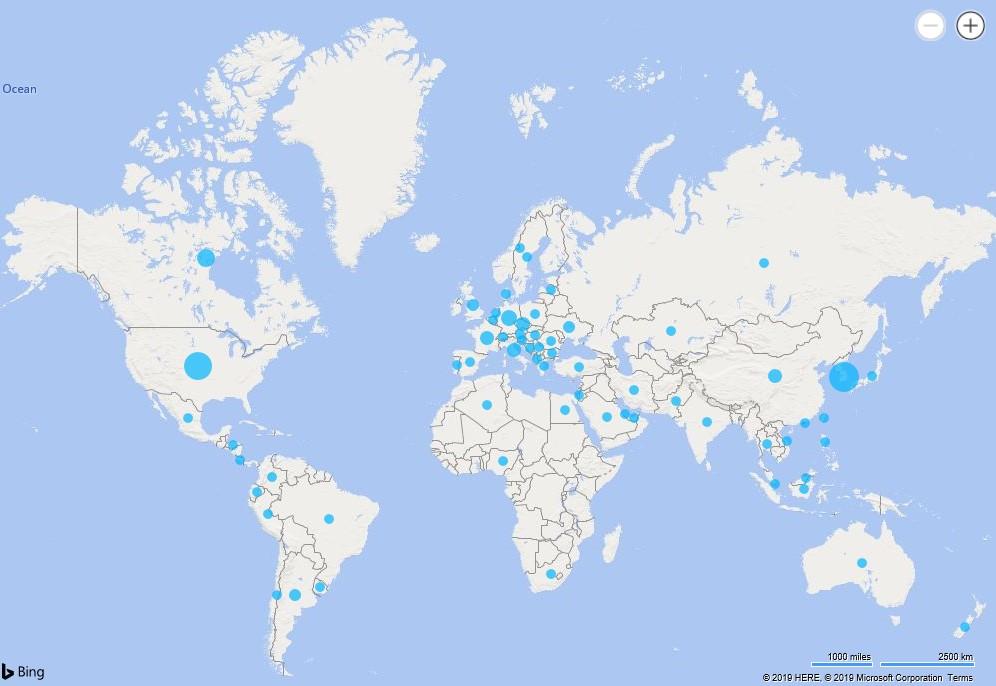

Анализ сетевой инфраструктуры играет большую роль в исследовании вредоносных кампаний. Сведения о том, какие IP-адреса соответствовали доменному имени в различные промежутки времени, позволяют определить новые серверы злоумышленников. Решение противоположной задачи (ретроспектива доменов, которые разрешались в заданный IP-адрес) дает новые домены, для которых можно повторять процедуру поиска, раскручивая цепочку все дальше и дальше. Вся полученная информация помогает получить представление о географии узлов, выделить «любимых» хостеров и регистраторов, подметить характерные значения полей, которые указывает злоумышленник, когда регистрирует очередной домен.

На первый взгляд бесполезная метаинформация может пригодиться спустя несколько дней, недель и даже месяцев. Ведь в ходе анализа вредоносного ПО рано или поздно встает вопрос атрибуции, принадлежности инструмента той или иной преступной группировке: и вот тут на помощь приходят все косвенные признаки, в том числе и данные о сетевых индикаторах.

В этой статье мы рассмотрим наиболее характерные признаки сетевой инфраструктуры группы TA505 и покажем пересечения с другой хакерской группировкой, Buhtrap. Читать дальше →

Источник: Хабрахабр

💬 Комментарии

В связи с новыми требованиями законодательства РФ (ФЗ-152, ФЗ «О рекламе») и ужесточением контроля со стороны РКН, мы отключили систему комментариев на сайте.

🔒 Важно Теперь мы не собираем и не храним ваши персональные данные — даже если очень захотим.

💡 Хотите обсудить материал?

Присоединяйтесь к нашему Telegram-каналу:

https://t.me/blogssmartzНажмите кнопку ниже — и вы сразу попадёте в чат с комментариями