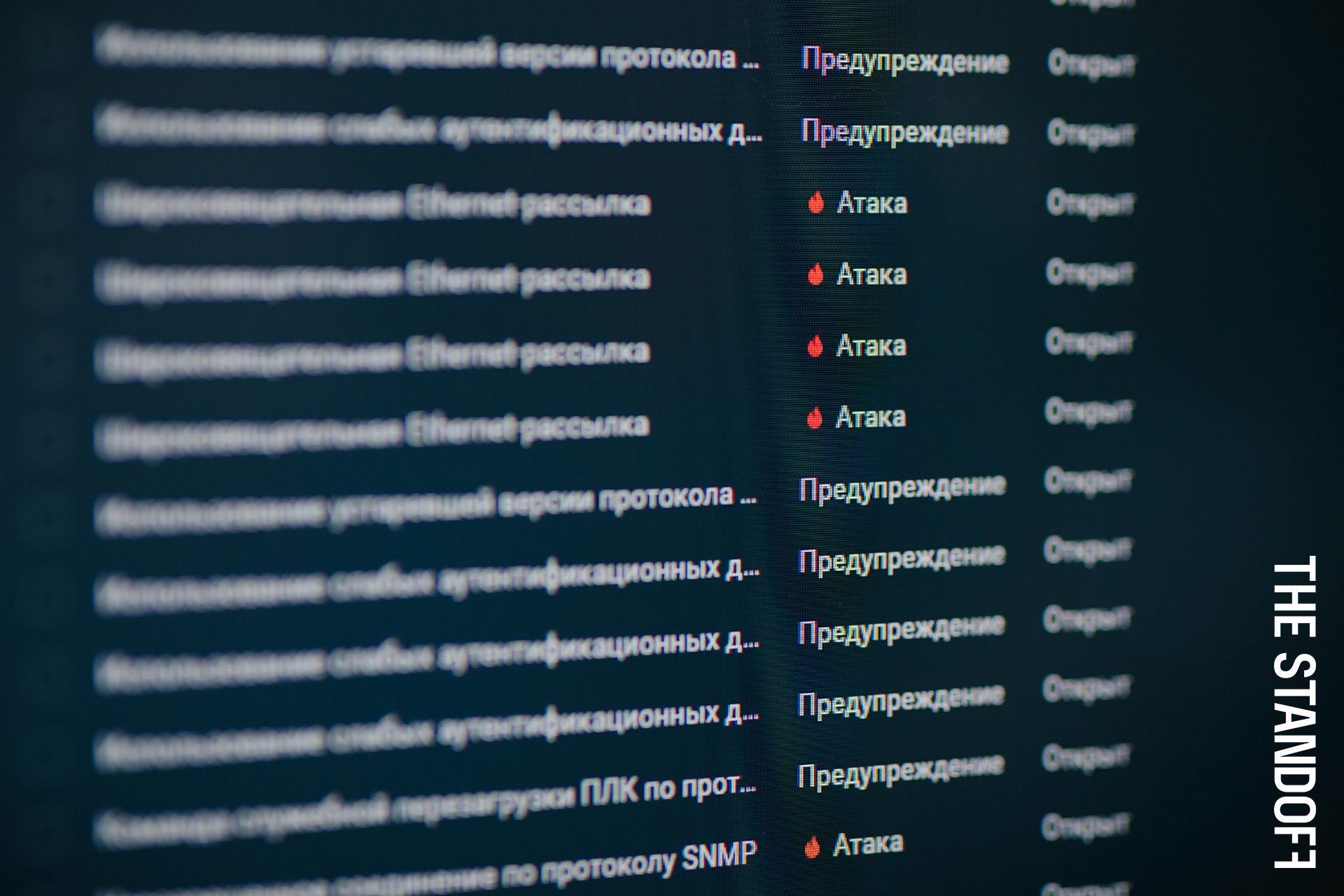

Как нас ломали на The Standoff

Опыт участия команды в киберполигоне The Standoff на стороне защиты. Привет, меня зовут Антон Калинин, я руководитель группы аналитиков центра мониторинга информационной безопасности и реагирования на компьютерные инциденты CyberART, ГК Innostage. Этой осенью мы принимали участие в киберучениях The...

DevSecOps: как мы внедряли PT Application Inspector в наш продуктовый конвейер

Привет! Меня зовут Тимур Гильмуллин, я работаю в отделе технологий и процессов разработки Positive Technologies. Неформально наш отдел называют DevOps-отделом, мы занимаемся автоматизацией различных процессов и помогаем разработчикам и тестировщикам в нашей компании. Я и мой коллега Дима Рагулин...

«Улов» на The Standoff: о многообразии пойманных троянов

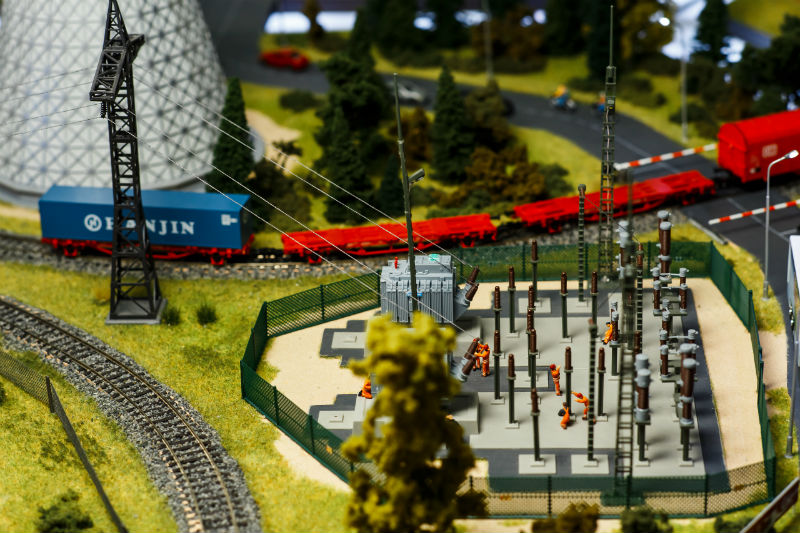

С 12 по 17 ноября 2020 года на киберполигоне The Standoff прошла крупнейшая битва между командами атакующих и защитников. Действия разворачивались в течение 123 часов в городе FF — цифровом двойнике мегаполиса с характерной инфраструктурой: морским портом, аэропортом, нефтяным месторождением,...

Глобальный SOC на The Standoff 2020: всевидящее око

Мы, я имею в виду экспертный центр безопасности Positive Technologies, традиционно участвуем в противостоянии The Standoff уже несколько лет — с 2018-го, когда оно было частью Positive Hack Days. В первый год мы следили за игровыми трендами и событиями, используя SIEM-систему (MaxPatrol SIEM), наше...

Большая ретроспектива участия RBK.money в The Standoff 2020

…или как хакеры ломали наш опенсорс платежный процессинг в кибергороде. Привет! Мы тут недавно с процессингом RBK.money приняли активное участие в киберполигоне The Standoff — это когда делают виртуальную модель целого мегаполиса со всей его инфраструктурой, энергостанциями, магазинами и прочими...

Расследование: как мы помогли атакованной шифровальщиком группировки APT27 компании вернуть доступ к файлам

Экспертный центр безопасности Positive Technologies (PT Expert Security Center, PT ESC) расследовал кибератаку вируса-шифровальщика на инфраструктуру одного СМИ, вернул доступ к данным, выявил двухлетнюю деятельность известной АРТ-группировки (предположительно с азиатскими корнями) и пресек ее....

SIEM с автопилотом: какая связь между гастритом и системой выявления инцидентов

В 2012 году мы начали делать новый большой продукт, призванный сменить MaxPatrol 8. Внутри компании он получил прозвище MaxPatrol X. К тому времени у нас сложилось понимание, что сделать качественно новый продукт можно только полностью поменяв подход к решению задачи. Подход был связан с идеями...

Стартует The Standoff: все от борьбы с вирусами-шифровальщиками и вредоносного ML, до влияния COVID-19 на безопасность

Если бы был способ заранее узнать, как новые технологии будут взаимодействовать между собой и как будет влиять на них деятельность киберпреступников, стал бы наш мир безопаснее? Киберполигон The Standoff ― это эффективный инструмент моделирования угроз и оценки реального уровня защищенности...

Пентест: Свет не выключайте, пожалуйста. Киберполигон: А город надолго без света?

Потребность в оценке защищенности ИТ-инфраструктуры появилась практически одновременно с компьютерными системами. В 50-е годы прошлого столетия ученые начали предполагать, что на компьютерные системы возможны атаки, а в 1988 году Робертом Моррисом — младшим был создан первый массовый сетевой червь,...

Как обнаруживать перемещение атакующих по сети

На проектах по анализу защищенности корпоративных информационных систем в 2019 году нашим пентестерам удалось преодолеть сетевой периметр 93% компаний. При этом в сеть 50% компаний можно было проникнуть всего за один шаг. Чтобы не дать реальным атакующим достичь цели, важно вовремя выявлять их...

Исследуем активность группировки Wintti: бэкдоры Shadowpad, xDLL и новые утилиты развития атак

В марте 2020, в рамках исследования угроз информационной безопасности, специалисты PT Expert Security Center обнаружили неизвестный ранее бэкдор и назвали его xDll, по оригинальному названию в коде. Из-за ошибки конфигурации контрольного сервера некоторые из директорий стали доступны извне. На...

Один подход к обнаружению веб-ботов, или Как мы использовали машинное обучение для классификации ботов

Объем трафика в интернете растет (особенно в последние месяцы, когда мы все оказались на удаленке и многие перевели свои активности в онлайн). Увеличивается и число автоматических средств взаимодействия с контентом на веб-сайтах и, как следствие, все большую актуальность получает фильтрация...

Все, что вы хотели знать о Sigma-правилах. Часть 3

Эта статья — завершение цикла материалов (первая часть, вторая часть), посвященного синтаксису Sigma-правил. Ранее мы рассмотрели пример простого Sigma-правила и подробно описали самые важные части правила — секцию описания источников событий и секцию описания логики детектирования. Теперь у нас...

Изучаем угрозы и рассказываем про атаки: чем занимаются аналитики ИБ в Positive Technologies

Сфера информационной безопасности богата на разные специальности, а сами специалисты сегодня остро востребованы на рынке труда. Если попытаться не задумываясь прикинуть пять направлений деятельности, которые относятся к ИБ, то мне на ум приходят такие: администратор ИБ, аналитик SOC (security...

Прочитай и сделай: проводим сканирование сети самостоятельно

В свете последних событий в мире много компаний перешли на удаленный режим работы. При этом для сохранения эффективности бизнес-процессов на сетевые периметры были вынесены приложения, которые не предназначены для прямого размещения на периметре, например внутрикорпоративные веб-приложения, на эту...

Все, что вы хотели знать о Sigma-правилах. Часть 2

Эта статья является продолжением нашего цикла материалов, посвященных описанию формата Sigma-правил. Кратко напомним структуру цикла. В предыдущей публикации мы привели пример простого правила и подробно рассмотрели секцию описания источников событий. Теперь у нас есть общие представления о...

Разбор: как мы нашли RCE-уязвимость в контроллере доставки приложений F5 Big-IP

BIG-IP от компании F5 – это популярный контроллер доставки приложений, который применяют крупнейшие компании мира. В ходе анализа защищенности этого продукта, нам удалось найти опасную уязвимость CVE-2020-5902. Эта ошибка безопасности позволяет злоумышленнику получить возможность выполнения команд...

Все, что вы хотели знать о Sigma-правилах. Часть 1

Создавая продукты и развивая экспертизу, мы в первую очередь руководствуемся стремлением повысить безопасность компаний. Однако в своих исследованиях мы движимы не только заботой о клиентах. Уже довольно давно у нас появилось желание проводить исследования для сообщества по информационной...