Бизнес-игра «Профессия: руководитель»

iConText Group предлагает сыграть в игру. Бизнес-игру! Она состоится 7 декабря 2023 года и будет интересна всем руководителям. Подсветит важные моменты их работы и поможет сформировать представление о разных аспектах деятельности компании, в которых они должны разбираться. Чему научитесь на игре:...

Как придумать самый надежный пароль?

На связи Центр выпускников МГТУ им. Н.Э. Баумана! На прошлой неделе в Бауманке прошла серия мастерклассов «КиберСлед», организуемая студенческим советом кафедры «Безопасность в цифровом мире» и проектом «КиберМосква». Спикеры рассказали о том, чем занимается их проект, затронули множество цифровых...

Как локальным и федеральным агентствам вести совместные проекты

Региональный комитет РАМУ и Российская Ассоциация BTL представили дорожную карту — руководство по взаимодействию федеральных и локальных агентств. В нём собраны ключевые этапы ведения совместных кейсов....

PoisonedCredentials — разбор задания с платформы CyberDefenders

Это первый разбор, который мне когда-либо приходилось выкладывать! Задание взято с тренировочной платформы CyberDefenders. Служба безопасности организации обнаружила подозрительную сетевую активность. Предполагается, что в сети могут совершаться атаки, вызывающие отравление LLMNR (локальное...

Б значит не Безумие, а Безопасность: часть 1

Кибербезопасность сейчас в тренде, безопасность инфраструктуры и ПО, располагаемого в ней, тоже. В рамках серии статей хотелось бы поговорить об этом и поделиться нашим опытом. В первой части я расскажу про проект, который недавно пришел к нам с таким ТЗ: 1. Замкнутый контур; 2. Отсутствие CVE во...

Реклама в Telegram в 2023. Почему продвижение не оправдало ожидания?

Несколько причин фейлов в одном из самых перспективных каналов....

Поинтер. Локальный маркетинг: Как работать с отзывами и данными на онлайн-картах. Результат федеральной сети Familia за год

...

Электромотоцикл Yadea заряжается всего за 10 минут (2 фото)

Компания Yadea представила на Миланском международном мотосалоне мощный электрический мотоцикл Kemper. Среди его достоинств — высокая скорость зарядки и ряд интеллектуальных функций, нацеленных на удобство и безопасность водителя....

Эксперты Digital Foundry сравнили скорость работы дисплеев Steam Deck OLED с оригинальной консолью (видео)

Эксперты Digital Foundry провели сравнительный анализ дисплеев новенького Steam Deck с OLED-экраном и оригинальной версии с LCD-дисплеем, выявив значительные преимущества новой модели....

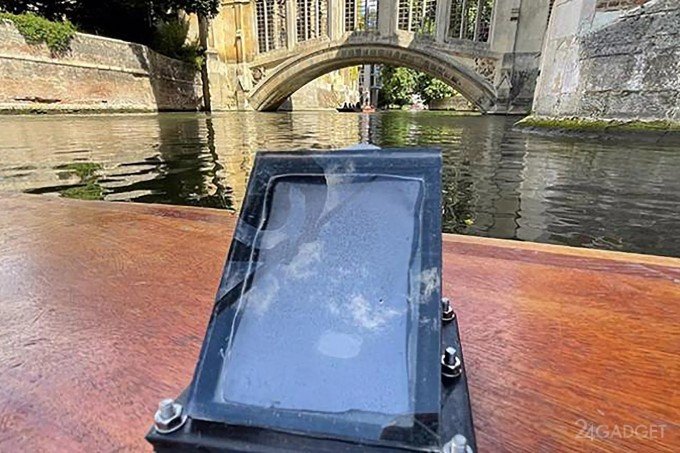

Создан прибор для превращения грязной воды в полезные ресурсы (2 фото)

Исследователи из Кембриджского университета создали устройство, работающее на солнечной энергии и способное вырабатывать водородное топливо и чистую питьевую воду одновременно из загрязнённой или же обычной морской воды....

Представлена первая в мире 3D-печатная человекоподобная роборука

В результате прорыва в робототехнике исследователи из Цюрихской высшей технической школы и компании Inkbit представили первую в мире 3D-печатную роботизированную руку с костями, связками и сухожилиями, похожими на человеческие....

Какую статью хочется прочитать в нашем блоге на тему C++, C# или Java?

Наша команда регулярно публикует теоретические статьи, пишет про поиск ошибок в открытых проектах, делает развлекательные посты. В общем, в нашем блоге много всего интересного и полезного. Однако не ходим ли мы по кругу с одними и теми же темами? Нам сложно взглянуть на нашу ленту публикаций со...

SEO оптимизация карточек товаров на Wildberries: инструкция по сбору и внедрению ключевых слов

➤ Бесплатные офлайн семинары в Москве по интернет-маркетингу: https://clc.to/seminar_cybermarketing Реклама. ООО “Клик.ру”. Erid:2VtzquY4ypi ➤ Увеличьте прибыль вашего бизнеса с партнерской программой Click https://clc.la/click_tv. Получите до 16% от расходов на контекстную и таргетированную...

Как защитить биометрические данные, как повысить безопасность блокчейн-приложений и другие how to из области инфобеза

Привет Хабр. На связи beeline cloud с подборкой практических советов от экспертов информационной безопасности. Разбираемся, почему биометрию считают надежной, хотя большинство данных пользователей находятся в открытом доступе. Подробно рассказываем, что такое аудит смарт-контрактов, кому и зачем...

Инфраструктурный пентест по шагам: инструменты, методологии и разведка

В этой статье вас ждет база — те вещи, которые должен знать каждый начинающий пентестер, занимающийся аудитами внутренней инфраструктуры. Начнем с теории — того, по каким схемам действуют хакеры и как знание этих шаблонов помогает в работе пентестера. Затем перейдем к выбору операционных систем и...

Тиражируемое решение IDM корпоративного уровня. Часть 1: как мы шли к созданию системы для заказчика

Мы начинаем цикл статей, посвященный практическому решению для управления идентификационными данными и правами доступа пользователей, которое можно брать на вооружение. Сегодня расскажем о предпосылках и сложностях выбора варианта реализации со стороны заказчика, а также дадим краткое описание...

Большая дыра в безопасности Android: почему смартфоны с зеленым роботом подвержены кражам?

Многим пользователям смартфонов знакомо такие понятия как «привязка к аккаунту». У различных вендоров смартфонах есть свои механизмы защиты смартфонов от кражи: у Apple — FMI, у Xiaomi — Mi Cloud, а у Google — FRP. Однако у Android есть давняя уязвимость, которая позволяет обходить практически...

История о том, как я шеринги ломал

Всех приветствую, дорогие читатели! В этой статье поделюсь с вами историей о том, как я тестировал приложения различных шеринговых сервисов, начиная с сервисов по аренде самокатов/велосипедов и заканчивая повербанками. Моя заинтересованность в тестировании привела к раскрытию различного рода...

Назад