Илон Маск начинает сдавать в аренду места в ракетах SpaceX

Освоение космоса является дорогостоящим и трудоемким предприятием, требующим огромных финансовых вливаний. Поэтому неудивительно, что когда на этот рынок вышли частные компании, во главу угла был поставлен вопрос получения прибыли. Предприниматель Илон Маск, планирующий вывести свою компанию SpaceX...

Раскрыты секреты визуальных эффектов Star Wars: The Rise of Skywalker (видео)

Современный кинематограф нельзя представить без использования специальных эффектов, особенно при создании эпичных сцен грандиозного масштаба. Компания Industrial Light & Magic (ILM), специализирующаяся на создании визуальных эффектов продемонстрировала работу над созданием глобальных сражений в...

Настраиваем WireGuard на роутере Mikrotik под управлением OpenWrt

В большинстве случаев подключить роутер к VPN не сложно, но если вы хотите защитить целую сеть и при этом сохранить оптимальную скорость соединения, то наилучшим решением будет воспользоваться VPN-туннелем WireGuard. Роутеры Mikrotik зарекомендовали себя как надежные и очень гибкие решешния, но к...

Google Ads расширяет товарные объявления на Gmail

С 4 марта стандартные торговые кампании будут охватывать ещё и пользователей почтовых ящиков Gmail....

Топ-10 рекламных роликов Super Bowl 2020 по версии AdWeek

К этому мероприятию рекламодатели готовятся загодя. Ещё бы! За 30 секунд рекламного ролика нужно отдать 5 млн $....

VK Mini Apps: топ-5 приложений для бизнеса

Команда Вконтакте для бизнеса нашла на платформе VK Mini Apps 5 полезных приложений для продвижения бизнеса: аналитика сообществ, рассылки, анонсы мероприятий, работа с отзывами и конструктор промостраниц....

Что хочет знать Магнит о своих покупателях?

С завидной периодичностью в новостях встречаются заголовки, связанные с различными утечками персональных данных: Персональные данные миллиона клиентов российских МФО выставлены на продажу в сети Очередная утечка базы данных клиентов, на этот раз от гипермаркета «Лента» Очередная утечка базы данных,...

Кейс Digitalriff: как мы увеличили конверсию в пациента клиники

...

Медиалогия: Оскар 2020: прогнозы пользователей соцсетей

Каждый год актеры, режиссеры и просто любители хорошего кинематографа с нетерпением ждут церемонию награждения лауреатов премии Оскар....

Редакция Spark.ru: Самые востребованные языки программирования в 2020 году: топ-5 от системного архитектора Deutsche Bank

С изучения этих языков стоит начать свой путь в разработке в этом году....

Неприкосновенность личной жизни? Нет, не слышали

В китайском городском округе Сучжоу (провинция Аньхой) уличные видеокамеры использовались для идентификации людей, носивших «неправильную» одежду. Используя софт для распознавания лиц, чиновники идентифицировали нарушителей и публично стыдили их, выкладывая фотографии и персональные данные в...

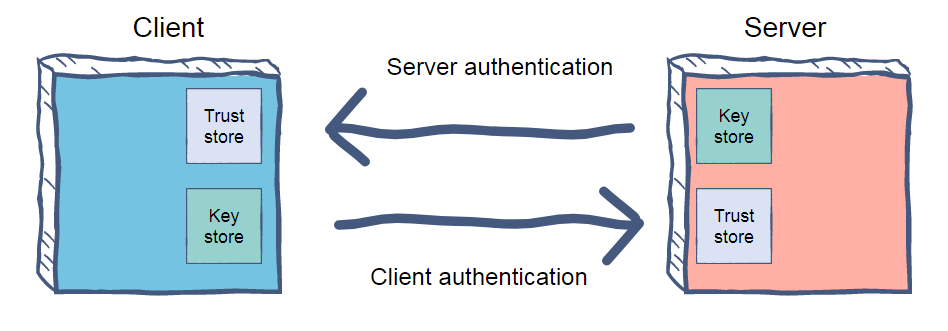

Введение во взаимную аутентификацию сервисов на Java c TLS/SSL

Вопросы авторизации и аутентификации и в целом аспектов защиты информации все чаще возникают в процессе разработки приложений, и каждый с разной степенью фанатизма подходит к решению данных вопросов. С учетом того, что последние несколько лет сферой моей деятельности является разработка ПО в...

B2B Rocket: 20+ инструментов для b2b-маркетинга и продаж

Внутри подборка полезных сервисов для b2b маркетинга и продаж от автора telegram-канала B2B Rocket....

Spark_news: Что Uber прячет в своей в отчетности

Автор Telegram-канала Groks Илья Пестов проанализировал последнюю отчетность Uber и пришел к выводу, что компания либо сильно преувеличивает успехи такси, либо прячет масштаб катастрофы по другим направлениям....

BYYD: Выбор эффективных KPI для цифрового маркетинга

В статье рассказываем, как установить ключевые показатели эффективности для цифрового маркетинга....

8. Fortinet Getting Started v6.0. Работа с пользователями

Приветствую! Добро пожаловать на восьмой урок курса Fortinet Getting Started. На шестом и седьмом уроках мы познакомились с основными профилями безопасности, теперь мы можем выпускать пользователей в Интернет, защищая их от вирусов, разграничивая доступ к веб ресурсам и приложениям. Теперь встает...

Кейсы для применения средств анализа сетевых аномалий: обнаружение утечек

На одном из мероприятий завязалась у меня интересная дискуссия на тему полезности решений класса NTA (Network Traffic Analysis), которые по полученной с сетевой инфраструктуры телеметрии Netflow (или иных flow-протоколов) позволяет выявлять широкий спектр атак. Мои оппоненты утверждали, что при...