Black, gray, white: разбираемся в методологиях пентеста

Пентесты помогают выявить и устранить слабые места в защите компании до того, как ими воспользуются злоумышленники. Но чтобы такая проверка действительно принесла пользу, важно понимать, зачем вы ее проводите, по какой методологии, и что будете делать с результатами. В этой статье мы разберемся: •...

Argon ONE UP: модульный ноутбук на Raspberry Pi CM5

Сейчас ноутбуки все чаще делают так, что самому в них уже почти ничего не поменять — ни апгрейдить, ни починить без сервиса. Argon ONE UP выглядит интересной альтернативой: это компактный компьютер на базе Raspberry Pi Compute Module 5 (CM5), который собрали ребята из Argon Forty. Он задуман как...

Как мы дали абонентам возможность управлять мобильной сетью на уровне оператора: архитектура Membrana МТС

Спам-звонки, фишинговые ссылки, рекламный трафик и утечки данных — все это не просто источники раздражения, а реальная угроза для мобильных абонентов. Большинство решений защищает на уровне смартфона, нагружая устройство. В МТС пошли другим путем: объединили телеком и IT-функции в тарифе, где можно...

Уязвимости в Naumen Service Desk

Naumen Service Desk — один из самых распространённых helpdesk-продуктов на отечественном рынке. Он используется в госсекторе, корпоративных ИТ-службах, интеграционных решениях. Именно поэтому любые найденные в нём уязвимости потенциально опасны — они используются в реальных атаках, которые могут...

Новости кибербезопасности за неделю с 18 по 24 августа 2025

Всё самое интересное из мира кибербезопасности /** с моими комментариями. На этой неделе новости про то, как и зачем хакеры сами исправляют уязвимости во взломанных системах, Hyundai делает уязвимое ПО, чтобы потом зарабатывать на патчах, Microsoft по доброте душевной сливал PoC в Китай, но сейчас...

Что на самом деле делала кнопка «Турбо»

Много-много лет назад, когда деревья были большие, а мощность процессоров меряли мегагерцами, на некоторых системных блоках можно было найти загадочную кнопку с гордым названием «Turbo». Логика подсказывала: раз «турбо» — значит, должна ускорять. Но так ли она работала на самом деле? Кто её туда...

Как не потерять бренд из-за изменений в законе: у бизнеса осталось полгода на смену вывесок

Что можно, а что нельзя....

Атаки с использованием дипфейк-вишинга: как они работают и почему их сложно остановить

Голосовые атаки с применением искусственного интеллекта, или дипфейк-вишинг, становятся все более изощренным инструментом киберпреступников. Представьте: вам звонит человек с голосом вашего коллеги, родственника или даже генерального директора, умоляя срочно перевести деньги или раскрыть...

[Перевод] Самодельная монтировка телескопа на ESP32

Несколько лет назад благодаря таким ютуберам, как Nebula Photos, у меня появился интерес к астрофотографии. Вооружённый OM System OM-5 и объективом Olympus на 15-140 мм, я смог сделать со штатива достаточно приличные снимки туманности Ориона, сняв 300 кадров с двухсекундной экспозицией и затем...

ВПО GuLoader: как злоумышленники используют инсталлятор NSIS

Привет, Хабр! На связи команда UserGate uFactor, и мы продолжаем делиться нашими исследованиям: в этой статье проанализируем вредоносный файл, упакованный при помощи установщика Nullsoft Scriptable Install System. Nullsoft Scriptable Install System (NSIS) — система создания установочных программ...

Кто есть кто в ИБ. Аналитик SOC

Аналитики SOC — передняя линия обороны центров противодействия киберугрозам (Security Operation Center), отвечающих за обнаружение угроз и реагирование на киберинциденты. Именно они должны первыми обнаружить аномалию, оценить ее критичность и обработать инцидент. Это ответственная и интересная...

Как не отдать «ноу-хау» и остаться без денег?

Как не отдать «ноу-хау» и остаться без денег? Подписали договор. Передали документацию и «секреты производства». Получили лицензионные платежи. Спустя время, лицензиат требует признать договор незаключенным. Мотивировка: переданная информация - не «ноу-хау», а общедоступные сведения, не дающие...

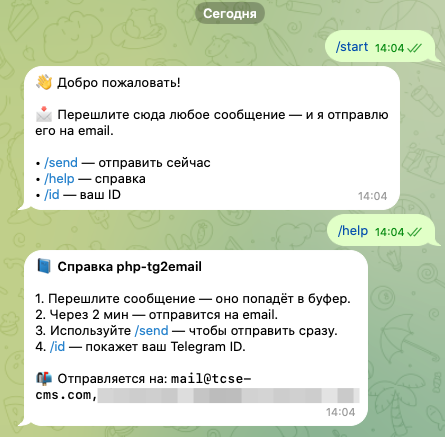

TG2Email: Как превратить Telegram в систему документооборота

Telegram стал командным центром для бизнеса: здесь ставят задачи, общаются с клиентами, пересылают документы. Но мессенджер — это поток, а не архив. Важное сообщение теряется за 10 минут. Мы решили эту проблему. Представляем php-tg2email — автономный скрипт, который пересылает любые сообщения из...

Ключевые инструменты Яндекс Директа для ecommerce

Musthave в Директе: от смарт-баннеров до автостратегий....

Гаджеты L1 OSI — нужны или нет?

Рад всех вас здесь приветствовать, уважаемые хабровчане! Сразу пропускаю вводную часть про актуальность защиты информации и про рост инцидентов ИБ. Для экономии места и времени. Предлагаю для обсуждения новую старую идею гаджетов инфобеза, в первую очередь межсетевых экранов, функционирующих на...

[Перевод] 7 заблуждений о ИБ-директорах

Привет, Хабр! Всего 30 лет назад появился первый CISO – директор по информационной безопасности. Из-за новизны роли существует много неверных представлений о ней. Разбирались по следам вместе с CISO профильных или крупных мировых организаций: CERT Университета Карнеги, MorganFranklin Cyber, Liberty...

SSH с авторизацией в Keycloak? Легко

Привет, уважаемый %username%! Уважаю твое личное время, поэтому без лишних слов - сразу к делу. В этой статье я кратко опишу, как настроить доступ к удаленному серверу по SSH с использованием Keycloak. Разберем, в чем преимущества этого решения, и что именно происходит в процессе такой авторизации....

Мы доверяли фрилансеру. Он ушёл — и унёс всю инфраструктуру с собой

Кажется, выстраиваешь стартап на доверии, а потом внезапно обнаруживаешь, что главный технический специалист… не оставил тебе даже пароля от GitHub. Ни в шутку, ни в полсилы. Всё, с чем работала команда: домены, серверы, CI/CD, база клиентов, мониторинг - оказалось привязано к личным аккаунтам...

Назад