Топ опасных уязвимостей июля. Под угрозой пользователи ОС Windows и Linux

Хабр, привет! Я Александр Леонов, ведущий эксперт лаборатории PT Expert Security Center. Мы с командой аналитиков Positive Technologies каждый месяц исследуем информацию об уязвимостях из баз и бюллетеней безопасности вендоров, социальных сетей, блогов, телеграм-каналов, баз эксплойтов, публичных...

Ограниченное использование программ — или шифровальщик

Инфобезопасность, как известно, считается по самому слабому звену. И если вы вваливаете и вваливаете (лишние) деньги в ИБ (считая, что на безопасности нельзя экономить) - это совершенно не спасает вас от того самого слабого звена: возможность запустить любой(!) исполняемый файл в произвольном, не...

Разбор CrowdStrike Falcon: общая архитектура системы, взаимодействие сенсора с Windows и описание ошибки драйвера

Привет, Хабр! Меня зовут Анастасия Гаранжа, я аналитик SOC в МТС RED и разбираю много разных инцидентов ИБ. 19 июля 2024 года многие из нас проснулись и увидели новости, что Windows сломался, и все очень плохо. Новость тут же подхватили далекие от ИТ паблики. В образовавшемся шуме практически...

Как синий экран смерти остановил работу аэропортов и предприятий

19 июля произошёл глобальный сбой в работе ПК и серверов на Windows по всему миру. Ряд устройств выдавали синий экран смерти (BSOD) и уходили на бесконечную перезагрузку. Поводом для сбоя стало обновление системы защиты от кибератак Falcon Sensor от американской компании в сфере информационной...

Заражение по фэншую или разбор атаки через уязвимости Windows

Хабр, уже по сложившейся традиции сегодня мы разберем одну из интересных APT-атак на пользователей, в которой используется не стандартный способ доставки, маскировки, а также заражения системы с обходом EPP и EDR! Данный материал будет полезен сотрудникам SOC, TI-экспертам, Pentest и Threat Hunting...

Дампим домен и смотрим артефакты

🔥 Атака Domain Dump позволяет злоумышленнику сдампить домен для получения информации о пользователях и группах, а также для последующего построения пути компрометации домена. Но как она делается и, самое главное, детектится в домене?... Читать далее...

Evil-WinRM для пентеста

Операционные системы семейства Windows по-прежнему широко распространены как в корпоративных, так и промышленных сетях различных российских компаний, в том числе и довольно крупных. Существует множество различных инструментов для тестирования на проникновение, один Metasploit чего стоит. Но сегодня...

Что внутри у призрака: разбираемся с вредоносом GHOSTENGINE

Всем привет! Меня зовут Виталий Самаль, я старший специалист отдела обнаружения вредоносного ПО экспертного центра безопасности Positive Technologies. Мы с командой отслеживаем актуальные угрозы, анализируем тактики и техники атакующих и на основе этих данных пишем детектирующие правила и модули...

О чём не молчит Windows. Погружение в Windows Registry Forensic. Часть вторая

Доброго дня, уважаемые читатели! Во второй статье продолжим разговор, рассмотрев вопросы восстановления удалённых из реестра элементов (ключи, значения), а также некоторые особенности создания и хранения элементов реестра. В экспериментах используется виртуальная машина VirtualBox с Windows 11...

Использование Windows Credential Manager для безопасности PowerShell

Скрипты Powershell в большинстве случаев используются для автоматизации выполнения определенных задач, и зачастую для их выполнения необходимо указывать определенные учетные данные, часто с повышенными правами. Для интерактивных сценариев это не проблема, поскольку при необходимости они могут...

Hellhounds: Операция Lahat. Атаки на ОС Windows

Привет, Хабр. С небольшим перерывом на связи снова специалисты из экспертного центра безопасности Positive Technologies. Если помните, в ноябре мы рассказывали об атаках ранее неизвестной группировки Hellhounds на инфраструктуру российских компаний. Статья была посвящена атакам группировки на узлы...

10 видов угроз, с которых надо начинать мониторинг ИБ в АСУ ТП

Коллеги, всем привет! Меня зовут Илья Косынкин. В компании Positive Technologies я руковожу разработкой продукта для глубокого анализа трафика в технологических сетях — PT ISIM. На проектах в различных компаниях мы много сталкиваемся с практическими вопросами о том, как выстроить мониторинг ИБ в...

Белый список каналов Youtube

Меня зовут Михаил и я придумал, как организовать на компьютере белый список каналов в Youtube. Да, прям белый список – видео с каналов, которые явно не разрешены к просмотру – не откроется. Если вы относитесь к меньшинству ответственных родителей, то, скорее всего, вы уже искали какую-то информацию...

Сила шифрования или как я выявил недостаток работы Defender’а

Внимание! Статья несёт исключительно информативный характер. Подобные действия преследуются по закону! В наше время цифровая безопасность все более актуальна, поскольку важность защиты конфиденциальной информации и данных не может быть переоценена. Шифрование информации становится все более...

Погружаемся в PEB. DLL Spoofing

В предыдущей статье мы в первом приближении рассмотрели PEB и разобрались, как подменить аргументы командной строки. Продолжая разбираться с PEB, рассмотрим еще один способ повлиять на исполнение программы, и попробуем подменить вызываемую из DLL функцию. Читать далее...

Охота за кредами

Существуют различные способы аутентификации в системах Windows, каждый из этих способов сохраняет или кэширует переданные учетные данные. В этом модуле мы рассмотрим основные типы аутентификации и места кэширования переданных данных, а также разберем, как можно получить к ним доступ. Читать далее...

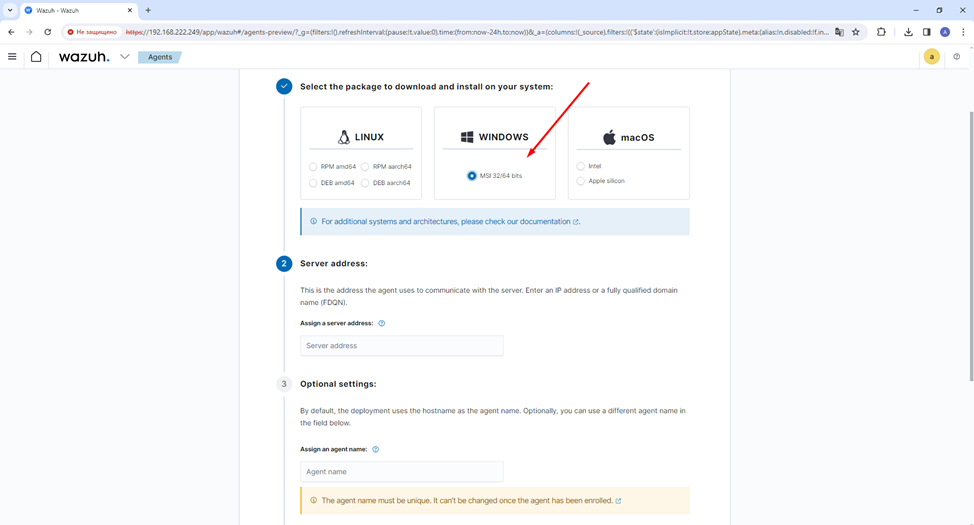

Препарируем Wazuh. Часть 2: Подключаем источники

В первой статье мы начали рассмотрение решения с открытым кодом Wazuh. Мы развернули систему в конфигурации All In One, то есть все компоненты находятся на одном узле. В этой статье мы продолжим настройку нашего SIEM. Конечно, после установки он уже не совсем бесполезен, так как он собирает события...

Новая техника скрытого извлечения данных из реестра: анализ и рекомендации по защите

Недавно в сети появился инструмент, который позволяет получить учетные данные из реестра Windows без взаимодействия с файловой системой — непосредственно из памяти. Детектировать такие атаки средствами штатного аудита очень непросто. В статье сравниваем механизм работы новой утилиты со старыми...