Настройка кастомного декодера для PostgreSQL и редактирование декодера auditd в Wazuh

Wazuh — мощная платформа для мониторинга безопасности, которая позволяет анализировать логи систем и приложений. В этой статье мы разберём, как создать кастомный декодер для логов PostgreSQL, чтобы отслеживать подключения, запросы и ошибки базы данных, а также как улучшить дефолтный декодер auditd...

Создание алертов в Wazuh: настройка декодеров для обнаружения угроз (Часть 1)

Привет, защитники! 🚨 На канале Pensecfort я начал цикл про создание алертов в Wazuh, и в этой статье, мы разберём декодеры — ключевой компонент для обработки логов. Вы узнаете, как они работают, какие поля использовать и как выбрать правильный для логов. Это подробное руководство для тех, кто хочет...

Интеграция KSC с SIEM на практике

В текущих реалиях постоянно растущих киберугроз для ИТ-ландшафтов организаций очень важно иметь совокупною "картину" по событиям, происходящим внутри управляемой инфраструктуры. И так как недавно я получил статус Kaspersky Certified Systems Engineer - пришло время рассмотреть на практике один из...

Молчаливый Wazuh — тюнинг, минимизация событий, уведомления в Telegram

Недавно добрался наконец то до изучения Wazuh - чтобы была польза от процесса познания, поставил для теста на небольшой больнице и определил задачи, которые он должен решать: Читать далее...

Имитация Mitre-атак с использованием Atomic Test Harnesses

Мы хотели бы поделиться опытом имитации атак MITRE в системе Windows с использованием инструмента с использованием Red canary Atomic Test Harnesses. Ключевые термины и определения: Atomic Test Harnesses (далее по тексту - ATH) - это open-source библиотеке, которая состоит из модуля Powershell для...

Препарируем Wazuh: активно противодействуем угрозам

Системы класса SIEM традиционно используются для сбора событий ИБ с источников и выявления подозрительных активностей в этих событиях. Однако, системы SIEM можно также использовать в качестве ядра для комплекса автоматического реагирования на выявленные угрозы. По сути, мы получаем некий аналог...

Препарируем Wazuh: Обнаружение уязвимостей

Любое серьезное программное обеспечение всегда содержит ошибки. Причин для этого может быть много: от невнимательности или низкой квалификации самих разработчиков, и до ошибок в тех пакетах и фреймворках, которые разработчики также используют при создании приложений. Ошибаться могут не только...

Препарируем Wazuh. Часть 4: правила корреляции

В этой статье мы продолжим рассматривать вопросы, связанные с настройкой Wazuh. В частности, рассмотрим работу с правилами корреляции. Но для начала поговорим о том, зачем вообще нужны эти правила и как лучше их использовать для обеспечения информационной безопасности. Читать далее...

Как обеспечить безопасность сайта на WordPress: инструменты для аудита и мониторинга

WordPress — самая популярная система управления контентом, поэтому чаще других подвергается атакам. В этой статье разберем инструменты, которые помогут проверить безопасность и защитить сайт на WordPress. В статье опишу: — Инструменты для проверки изменений в файловой системе Linux — Wazuh и Lynis...

Препарируем Wazuh. Часть 3: источники не из коробки

В предыдущей статье мы говорили о том, как можно подключить к Wazuh стандартные источники, идущие, что называется, «из коробки». С ними все относительно просто: выполняем действия, представленные в инструкции по подключению Wazuh на источнике, выполняем необходимые правки на стороне агента и все...

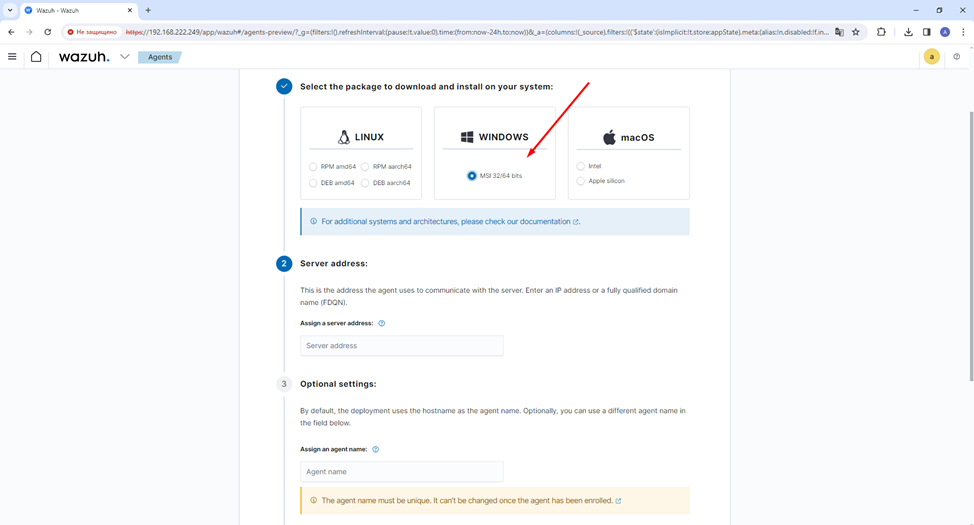

Препарируем Wazuh. Часть 2: Подключаем источники

В первой статье мы начали рассмотрение решения с открытым кодом Wazuh. Мы развернули систему в конфигурации All In One, то есть все компоненты находятся на одном узле. В этой статье мы продолжим настройку нашего SIEM. Конечно, после установки он уже не совсем бесполезен, так как он собирает события...

Препарируем Wazuh. Часть 1: Базовая установка

Тема SIEM решений с открытым исходным кодом постоянно проявляется на просторах сети. Одних интересуют SIEM системы как таковые, и хочется разобраться в решениях данного класса, но при этом не хочется связываться с тяжелыми и запредельно дорогими коммерческими SIEM. Другие не уверены, что им вообще...

Как Wazuh помог наладить круглосуточный мониторинг и реагирование на ИБ-события

Представим ситуацию. Вы хотите выстроить процесс реагирования на ИБ‑инциденты в компании. Для этого нужно вовремя фиксировать атаки на вашу инфраструктуру. Вы решаете собирать логи и мониторить все, до чего можете дотянуться: хосты, межсетевые экраны, антивирусы, пользовательские устройства. Логов...

Б значит не Безумие, а Безопасность: часть 1

Кибербезопасность сейчас в тренде, безопасность инфраструктуры и ПО, располагаемого в ней, тоже. В рамках серии статей хотелось бы поговорить об этом и поделиться нашим опытом. В первой части я расскажу про проект, который недавно пришел к нам с таким ТЗ: 1. Замкнутый контур; 2. Отсутствие CVE во...

И снова про SIEM

Решение класса SIEM уже давно стали неотъемлемой частью любой серьезной системы информационной безопасности. В этой статье мы поговорим о том, что такое SIEM, для чего они предназначены и как можно использовать решения с открытым исходным кодом. Итак, SIEM (Security information and event...