Как я прошел OSWE сертификацию

OSWE — сертификация продвинутого уровня, идеально подходящая для пентестера и аудитора веб-систем. Это был один из самых сложных экзаменов в моей жизни: куча оставленного здоровья, из 48 часов удалось поспать часов 12, и я даже не знал, что могу так “выражаться”. Состояние было “быстрее бы...

5. Fortinet Getting Started v6.0. NAT

Приветствую! Добро пожаловать на пятый урок курса Fortinet Getting Started. На прошлом уроке мы разобрались с работой политик безопасности. Теперь пришло время выпустить локальных пользователей в Интернет. Для этого на данном уроке мы рассмотрим работу механизма NAT. Помимо выпуска пользователей в...

Тестирование двухфакторной аутентификации и возможные варианты обхода

Еще до того, как я начал постигать сложную науку информационной безопасности, мне казалось, что 2FA аутентификация — это гарантированный способ защитить свой аккаунт и никакие «эти ваши хакеры» не смогут, скажем, увести мою внутреннюю валюту для покупки одежды персонажам на игровом аккаунте. Но с...

3.Elastic stack: анализ security логов. Дашборды

В прошлых статьях мы немного ознакомились со стеком elk и настройкой конфигурационного файла Logstash для парсера логов, в данной статье перейдем к самому важному с точки зрения аналитики, то что вы хотите увидеть от системы и ради чего все создавалось — это графики и таблицы объединенные в...

2.Elastic stack: анализ security логов. Logstash

В прошлой статье мы познакомились со стеком ELK, из каких программных продуктов он состоит. И первая задача с которой сталкивается инженер при работе с ELK стеком это отправление логов для хранения в elasticsearch для последующего анализа. Однако, это просто лишь на словах, elasticsearch хранит...

4. Fortinet Getting Started v6.0. Firewall Policies

Приветствую! Добро пожаловать на четвертый урок курса Fortinet Getting Started. На прошлом уроке мы развернули макет для будущих лабораторных работ. Пришло время его использовать! На данном уроке мы разберем основы работы политик безопасности, которые разграничивают доступ между сегментами сети....

3. Fortinet Getting Started v6.0. Подготовка макета

Приветствую! Добро пожаловать на третий урок курса Fortinet Getting Started . Мы уже познакомились с компанией Fortinet, их основной концепцией безопасности Fortinet Security Fabric, а также с функционалом межсетевого экрана FortiGate. Пришло время заняться практикой. Под катом представлена краткая...

Zero-click атаки: Когда ваша безопасность не зависит от вас

Zero-click или zero-touch – это удаленная атака на устройство, не требующая от пользователя никаких дополнительных действий. Она может быть проведена по воздуху (OTA, over-the-air): достаточно, чтобы жертва была в радиусе действия нужного беспроводного канала связи. О таких атаках мы и поговорим в...

1.Elastic stack: анализ security логов. Введение

В связи окончанием продаж в России системы логирования и аналитики Splunk, возник вопрос, чем это решение можно заменить? Потратив время на ознакомление с разными решениями, я остановился на решении для настоящего мужика — «ELK stack». Эта система требует времени на ее настройку, но в результате...

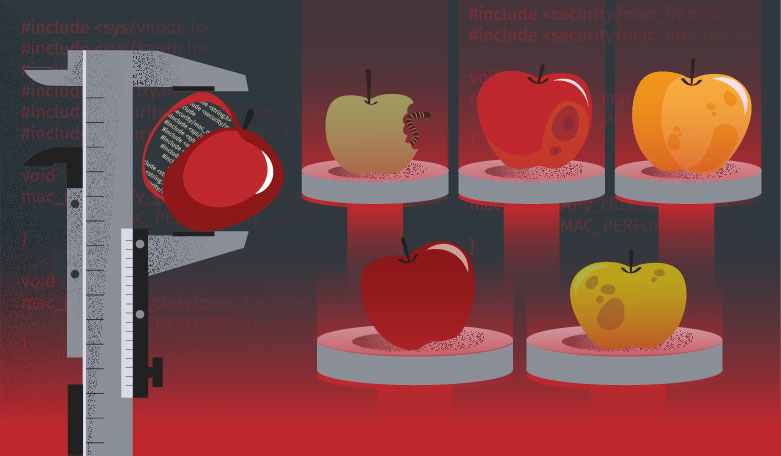

История одного патча Apple

В этом году мы с a1exdandy выступали на конференциях VolgaCTF и KazHackStan с докладом про Patch Diffing программ написанных на Оbjective-С и то, как с его помощью можно искать и находить 0-day и 1-day уязвимости в продуктах компании Apple. Видео выступления можно посмотреть по ссылке, слайды...

2. Fortinet Getting Started v 6.0. Архитектура решения

Приветствую! Добро пожаловать на второй урок курса Fortinet Getting Started. Если вы еще не знакомы с курсом, советую посмотреть первый урок — в нем разъясняются основные цели и структура курса. Данный урок является чисто теоретическим, но в нем содержится множество полезной информации: Краткий...

3. Анализ зловредов с помощью форензики Check Point. SandBlast Mobile

Добро пожаловать в третью статью нашего цикла по форезнике от Check Point. На этот раз мы рассмотрим SandBlast Mobile. Мобильные устройства уже давно стали частью нашей жизни. В смартфонах наша работа, наш досуг, развлечения, личные данные. Про это знают и злоумышленники. Согласно отчету Check...

1. Fortinet Getting Started v 6.0. Введение

Добро пожаловать на новый видеокурс, посвященный решениям компании Fortinet — Fortinet Getting Started. По ходу данного курса я расскажу об основных решениях компании в рамках концепции Fortinet Security Fabric, а также на практике покажу работу с двумя основными решениями — межсетевым экраном...

Что происходит при соединениях внутри и вне VPN-туннеля

Из писем в службу техподдержки Tucha рождаются настоящие статьи. Так, недавно к нам обратился клиент с запросом разъяснить, что происходит при соединениях внутри VPN-туннеля между офисом пользователя и средой в облаке, а также при соединениях вне VPN-туннеля. Поэтому весь текст, приведенный ниже, —...

Что останется в серверной?

Многие организация используют облачные сервисы или перемещают оборудование в ЦОД. Что имеет смысл оставить в серверной и как лучше организовать защиту периметра офисной сети в такой ситуации? Читать дальше →...

Мифы и легенды SOCостроителей, или 5 заблуждений о центрах мониторинга и реагирования на кибератаки

Уже завтра стартует V SOC-Форум — крупнейшее мероприятие по практикам выявления и анализа инцидентов в России. Уверен, что многие читатели этого хаба окажутся там и услышат немало профессиональных докладов по этому направлению информационной безопасности. Но помимо терминов, определений и...

Поздравляем с Днём специалиста по безопасности

За безопасность приходится платить, а за ее отсутствие расплачиваться. Уинстон Черчилль Всех, кто связан со сферой обеспечения безопасности поздравляем с их профессиональным днём, желаем зарплаты побольше, пользователей поспокойнее, чтобы начальство ценило и вообще! Читать дальше →...

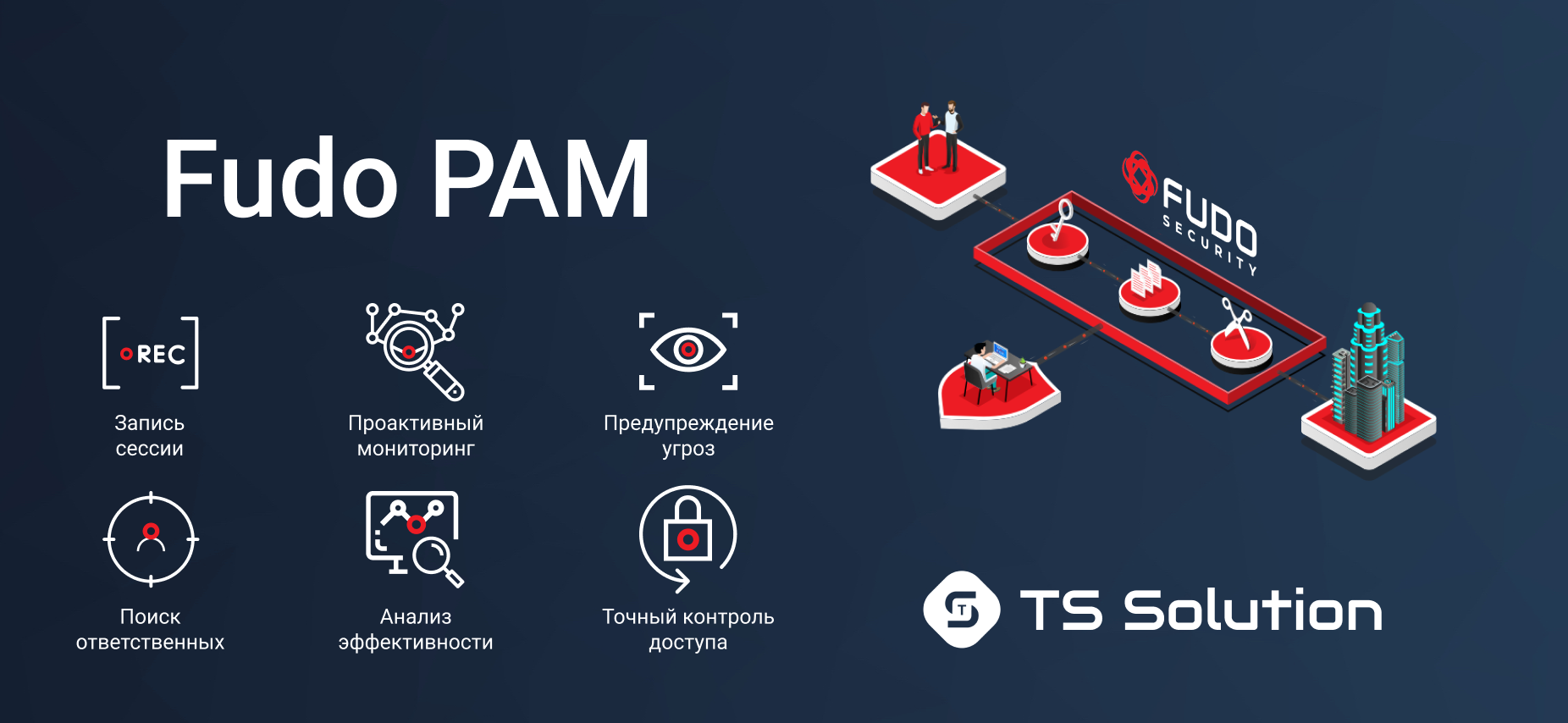

Privileged Access Management как приоритетная задача в ИБ (на примере Fudo PAM)

Есть довольно интересный документ CIS Controls, который рассматривает Информационную безопасность с применением принципа Парето (80/20). Этот принцип гласит, что 20% защитных мер дают 80% результата с точки зрения защищенности компании. Ознакомившись с этим документом многие “безопасники”...