Как писать безопасный Python-код. Отвечает Кушал Дас

Here is the original English version of this interview. В этом году компания спикеров Moscow Python Conf++ подобралась что надо (то есть как, подобралась — Программный комитет подобрал). Но кому интересно изучать достижения, куда интереснее, что спикер думает по поводу волнующих нас самих вопросов....

CVE-2019-18683: Эксплуатация уязвимости в подсистеме V4L2 ядра Linux

В данной статье описана эксплуатация уязвимости CVE-2019-18683 в ядре Linux, которую я обнаружил и исправил в конце 2019 года. Указанный CVE-идентификатор присвоен нескольким аналогичным ошибкам типа «состояние гонки», которые присутствовали в подсистеме V4L2 ядра Linux на протяжении пяти лет....

Повышаем культуру информационной безопасности в финтех-компании

Современные компании требуют особого подхода к обеспечению информационной безопасности. Отдел ИБ перестаёт быть только надзирателем и контролёром, начинает активно разговаривать с людьми, становится полноправным участником бизнес-процессов. Читать дальше →...

11. Fortinet Getting Started v6.0. Лицензирование

Приветствую! Добро пожаловать на одиннадцатый, последний урок курса Fortinet Getting Started. На прошлом уроке мы рассмотрели основные моменты, связанные с администрированием устройства. Теперь, для завершения курса, я хочу познакомить вас со схемой лицензирования продуктов FortiGate и...

[Из песочницы] Получение meterpreter сессии внутри NAT сети, с помощью Chrome и Pivot машины

Вводная Всем привет, в этой статье я хочу поделиться своим опытом в эксплуатации уязвимости Chrome FileReader UAF, проведении техники pivoting, ну и написать свою первую статью конечно. Так как я являюсь начинающим Pentest инженером, то потратил на освоение и понимание этой техники достаточно много...

6 бесплатных курсов для безопасников от Microsoft

Привет, Хабр! Сегодня мы продолжаем дополнительную серию подборок бесплатных курсов к основной серии подборок бесплатных курсов, которая вышла в прошлом году. В этот раз делимся 6 курсами, которые будут полезны специалистам по облачной информационный безопасности. Кстати! Все курсы бесплатные (вы...

Загружаем и храним в Google Drive файлы любого размера бесплатно. Баг или Фича?

Недавно я нашел странную особенность в Google Drive. Определенная последовательность действий в Google Drive веб интерфейсе приводит к тому, что каждый может загрузить файлы любого объема в свою учетную запись и при этом не потратить ни одного байта на их хранение. Конечно, я сразу решил сообщить...

[Перевод] Stack Overflow сливает e-mail адреса пользователей

Я разрабатываю «Google Alerts» для сервиса GitSpo. Я не понял, что это точно такое, но сервис развивается быстро и людям он нравится. Большой частью GitSpo является сбор данных с различных социальных сетей: Twitter, LinkedIn и Stack Overflow. Я обратил внимание на одну вещь: Stack Overflow...

10. Fortinet Getting Started v6.0. Сопровождение

Приветствую! Добро пожаловать на десятый, юбилейный урок курса Fortinet Getting Started. На прошлом уроке мы рассмотрели основные механизмы логирования и отчетности, а также познакомились с решением FortiAnalyzer. В качестве завершения практических уроков данного курса я хочу познакомить вас с...

Как провайдеры заботятся о безопасности клиентов

Здравствуйте. Казалось бы, в современном мире есть довольно очевидные (даже для среднестатистического человека не связанного напрямую с IT) понятия. Например, что хранить пароли плейнтекстом в txt на рабочем столе — это плохо. Но, хостинг ukraine, к сожалению, понял это только в январе 2020. Ссылку...

9. Fortinet Getting Started v6.0. Логирование и отчетность

Приветствую! Добро пожаловать на девятый урок курса Fortinet Getting Started. На прошлом уроке мы рассмотрели основные механизмы контроля доступа пользователей к различным ресурсам. Теперь перед нами другая задача — необходимо анализировать поведение пользователей в сети, а также настроить...

Гитхабификация Информационной Безопасности

Гитхабификация Информационной Безопасности На пути к открытой, независимой от производителя и приветствующей вклад сообщества модели для ускорения обучения в сфере Информационной Безопасности 8 декабря 2019 года Джон Ламберт (John Lambert), JohnLaTwC, Distinguished Engineer, Microsoft Threat...

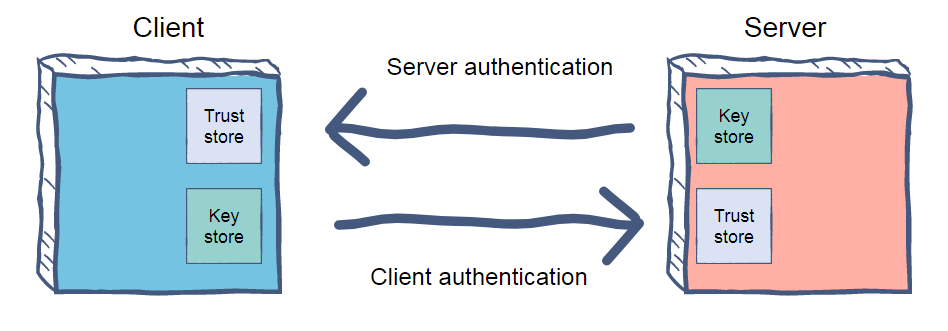

Введение во взаимную аутентификацию сервисов на Java c TLS/SSL

Вопросы авторизации и аутентификации и в целом аспектов защиты информации все чаще возникают в процессе разработки приложений, и каждый с разной степенью фанатизма подходит к решению данных вопросов. С учетом того, что последние несколько лет сферой моей деятельности является разработка ПО в...

8. Fortinet Getting Started v6.0. Работа с пользователями

Приветствую! Добро пожаловать на восьмой урок курса Fortinet Getting Started. На шестом и седьмом уроках мы познакомились с основными профилями безопасности, теперь мы можем выпускать пользователей в Интернет, защищая их от вирусов, разграничивая доступ к веб ресурсам и приложениям. Теперь встает...

Статическое тестирование безопасности опенсорсными инструментами

Уязвимости в своём коде хочется находить как можно быстрее, а значит нужно автоматизировать этот процесс. Как именно автоматизировать поиск уязвимостей? Существует динамическое тестирование безопасности, существует статическое — и у обоих свои преимущества и недостатки. Сегодня подробно разберёмся...

Райтап In the Shadows

Это райтап об одном из заданий, которое мы приготовили для отборочного этапа CTFZone, прошедшего в конце ноября. О процессе подготовки к квалификации можно прочитать здесь. Вы начинаете с двумя файлами: decrypt_flag.py и ntfs_volume.raw. Давайте взглянем на скрипт. Он открывает файл c именем...

7. Fortinet Getting Started v6.0. Антивирус и IPS

Приветствую! Добро пожаловать на седьмой урок курса Fortinet Getting Started. На прошлом уроке мы познакомились с такими профилями безопасности как Web Filtering, Application Control и HTTPS инспекция. На данном уроке мы продолжим знакомство с профилями безопасности. Сначала мы познакомимся с...

6. Fortinet Getting Started v6.0. Web Filtering и Application Control

Приветствую! Добро пожаловать на шестой урок курса Fortinet Getting Started. На прошлом уроке мы освоили основы работы с технологией NAT на FortiGate, а также выпустили нашего тестового пользователя в Интернет. Теперь пришло время позаботиться о безопасности пользователя на его просторах. В данном...