Новые возможности по поиску угроз безопасности и защищённости в PVS-Studio 7.12

Безопасность. Что для вас значит это слово? В наше время компании тратят много усилий для того, чтобы их продукт был защищён от взлома и разного рода утечек информации. PVS-Studio решил помогать своим пользователям в данном направлении и расширять функционал в этой области. Поэтому одним из главных...

«Осторожно, печеньки!»: советы начинающим тестировщикам в сфере безопасности

Привет, меня зовут Вика Бегенчева, я QA-инженер в Redmadrobot. Я расскажу, как злоумышленники крадут наши данные, и что можно сделать, чтобы от этого защититься. Статья написана для начинающих тестировщиков безопасности и тех, кому непонятно, что за «фрукты» эти хакеры и чем они там занимаются....

Fortinet Single Sign-On. Описание технологии

Приветствуем! На протяжении всего времени нашей работы с решениями компании Fortinet, а в частности с межсетевым экраном нового поколения FortiGate, одним из самых интересующих вопросов является контроль и отслеживание трафика отдельных пользователей или групп пользователей. Сегодня мы хотим...

Почему стоит использовать менеджер паролей

Менеджер паролей — хороший способ повысить уровень безопасности своей работы, сохранив все коды доступа в одном надежном месте. Без такого инструмента сложно удержаться от соблазна пользоваться во всех сервисах одними и теми же паролями (или их вариациями), что серьезно повышает вероятность...

Информационная безопасность в 2021 году. Угрозы, отраслевые тренды

В 2020 году многие аспекты повседневной жизни серьезно изменились. Всеобщая «удаленка» и рекордная цифровизация большинства отраслей не могла не трансформировать и ландшафт информационной безопасности. Рассказываем о наиболее интересных и заметных изменениях в ИБ-отрасли, а также о новых...

Как я сдавал Certified Kubernetes Security

Всем привет. Хочу поделиться своим опытом успешной сдачи экзамена Certified Kubernetes Security (CKS) от Linux Foundation. Данный экзамен, как нетрудно догадаться, проверяет наши способности настраивать различные аспекты безопасности кластера Kubernetes и приложений, работающих в нем. Экзамен мне...

Быстрый туториал по установке и эксплуатации системы фильтрации IP-адресов CrowdSec v.1.0.x

Всем привет! Перед Новым годом мы выпустили большой апдейт нашего продукта — CrowdSec v.1.0.X, в котором содержатся значительные изменения по сравнению с предыдущей версией. Самое главное: был введен в эксплуатацию локальный REST API и проведены соответствующие архитектурные изменения. Как...

Карантин для динамической памяти ядра Linux

2020 год. Повсюду карантин. И эта статья тоже про карантин, но он другого рода. Я расскажу об экспериментах с карантином для динамической памяти ядра Linux. Это механизм безопасности, противодействующий использованию памяти после освобождения (use-after-free или UAF) в ядре Linux. Я также подведу...

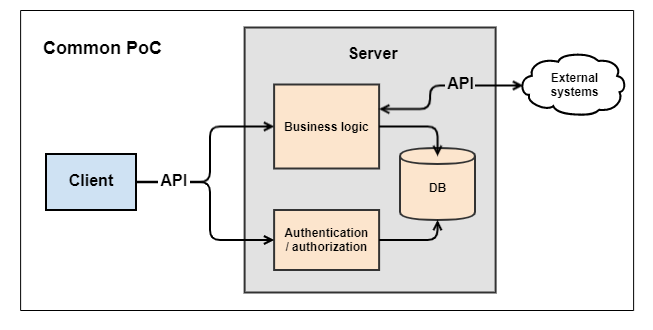

Best practices для клиент-серверного проекта PoC

Типичный проект PoC (Proof of Concept) состоит из клиента с GUI, сервера c бизнес логикой и API между ними. Также используется база данных, хранящая оперативную информацию и данные пользователей. Во многих случаях необходима связь с внешними системами со своим API. Когда у меня возникла...

Облачно, возможны осадки в виде атак

Нет, это не рецензия на новую часть мультфильма и не прогноз погоды. Здесь мы поговорим о том, что такое облачная безопасность, и как предотвратить атаки на ваше облако. Читать далее...

Эффективность Security Operations Center: на какие параметры смотреть?

Когда мы говорим о KPI и эффективности, возникает вопрос: а что вообще должен отслеживать SOC в своей повседневной деятельности? С одной стороны, тут все понятно: во-первых, соблюдение SLA, а во-вторых, возникающие события с подозрениями на инциденты. Но ведь статистику событий можно смотреть под...

6. UserGate Getting Started. VPN

Приветствую читателей в шестой публикации цикла статей, посвященных продукции компании UserGate. В данной статье будет рассматриваться каким образом можно предоставить доступ для удаленных пользователей к внутренним ресурсам компании средствами UserGate. Читать далее...

Настройки приватности Facebook VS OSINT

Уже достаточно много статей я разбирал OSINT и поиск в соцсетях с помощью Maltego. Сегодня же давайте поговорим о настройках приватности в их аккаунтах. Читать дальше →...

Security Training & Awareness в Тинькофф

Друзья, перед вами — расшифровка доклада Елены Клочковой с митапа Avito о безопасности. Читать дальше →...

[Перевод] Кража персональных данных пользователя (PII) с помощью вызова API напрямую

Сегодня решили обсудить тему информационной безопасности. Публикуем перевод статьи Kunal pandey, обнаруживаем уязвимости и работаем на опережение! Введение Кража персональных данных (PII) пользователя стала для нас обыденным явлением. Злоумышленники находят множество способов получить персональные...

Страх перед автоматизацией работы и другие тренды в мировой и российской кибербезопасности

Предлагаем вашему вниманию наиболее интересные выдержки из двух свежих исследований, посвященных тенденциям в сфере информационной безопасности. Одно из них провела ведущая мировая аудиторская компания PricewaterhouseCoopers, другое — американский разработчик средств анализа поведения пользователей...

[Перевод] Установка XSS Hunter

Публикуем перевод статьи Installing XSS Hunter и проверяем инструкцию на собственном примере. Спойлер: Всё работает! Читать дальше →...

Fortinet Security Fabric на практике. Часть 2. FortiSwitch

Приветствуем! В нашей прошлой статье мы описали общую концепцию построения сети на продуктах компании Fortinet - Fortinet Security Fabric. Практически все продукты из этой концепции мы уже описывали. Неосвещенными остались только FortiSwitch и FortiAP. Сегодня мы хотим рассказать про FortiSwitch -...