[Перевод] Cylance против Sality

Всем привет. В преддверии старта курса «Реверс-инжиниринг 2.0» подготовили еще один интересный перевод. Sality терроризирует пользователей компьютеров с 2003 года, когда персональные цифровые помощники (PDA или КПК) делали заголовки технических изданий, а офисные ПК работали под управлением Windows...

Гайд по реверсу клиент-серверного apk на примере задания NeoQUEST-2020

Сегодня у нас насыщенная программа (еще бы, столько областей кибербезопасности за раз!): рассмотрим декомпиляцию Android-приложения, перехватим трафик для получения URL-адресов, пересоберем apk без исходного кода, поработаем криптоаналитиками и многое другое:) Читать дальше →...

Итоги online-этапа NeoQUEST-2020: выживали как могли

NeoQUEST-2020 подошел к концу, и сейчас самое время рассказать про эти насыщенные две недели: раскроем суть заданий (но не всех, некоторые выйдут отдельными врайт-апами), покажем статистику их прохождения и объявим победителей! Внимание! Статья содержит спойлеры для тех, кто еще не проходил...

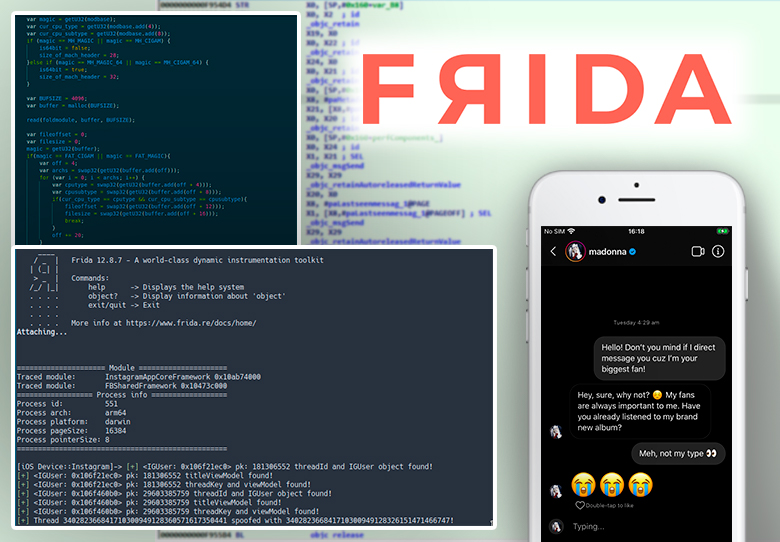

Подделка screenlife. «Да я Мадонну лично знаю»

В спорах в интернете и в реальной жизни наибольший вес имеют аргументы, которые подкрепляются доказательствами — скриншоты, фотографии, записи сообщений/звонков, видеозаписи экрана и т.д. Статичные картинки себя уже дискредитировали — их слишком просто отредактировать. К аудиозаписям доверие тоже...

Новый загрузчик Silence

Silence — группировка, которая специализируется на краже средств у клиентов банков и атаках на банковские системы. В отличие от других группировок (RTM, Carbanak, Buhtrap) Silence наиболее избирательно подходит к выбору жертвы, а также имеет богатый арсенал инструментов, который использует в...

Охотимся на техники и тактики атакующих с использованием Prefetch-файлов

Файлы трассировки, или Prefetch-файлы, появились в Windows еще со времен XP. С тех пор они помогали специалистам по цифровой криминалистике и реагированию на компьютерные инциденты находить следы запуска программ, в том числе вредоносных. Ведущий специалист по компьютерной криминалистике Group-IB...

Hack The Box — прохождение Smasher2. Flask, WAF и LPE через pwn драйвера

Данной статьей я начну публикацию решений отправленных на дорешивание машин с площадки HackTheBox. Надеюсь, что это поможет хоть кому-то развиваться в области ИБ. В данной статье мы пореверсим библиотеку для python, обойдем WAF и проэксплуатируем уязвимость mmap. Подключение к лаборатории...

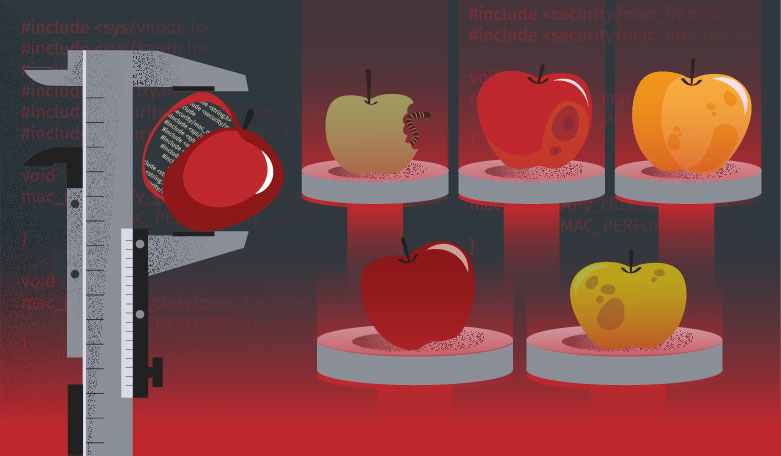

История одного патча Apple

В этом году мы с a1exdandy выступали на конференциях VolgaCTF и KazHackStan с докладом про Patch Diffing программ написанных на Оbjective-С и то, как с его помощью можно искать и находить 0-day и 1-day уязвимости в продуктах компании Apple. Видео выступления можно посмотреть по ссылке, слайды...

Поиск уязвимостей в Samsung TrustZone, или AFL зафаззит все

С течением времени появляется все больше новых защитных технологий, из-за которых хакерам приходится все туже затягивать пояса. Хотя это не совсем так. Защитные технологии также всегда вносят дополнительную поверхность атаки, и чтобы их обходить, надо только задействовать уязвимости в их коде....

Опасные 3rd-party драйверы в вашей системе или LOLDrivers

А вы знали, что вполне легитимный драйвер может дать злоумышленнику возможность прописаться в вашей системе надолго, оставаясь внутри даже после ее переустановки? Или превратить ваш компьютер в кирпич? Например, некоторые безобидные на вид доверенные (подписанные) драйверы являются попутно...

Укрощение Горыныча, или Декомпиляция eBPF в Ghidra

Автор статьи Nalen98 Добрый день! Тема моего исследования в рамках летней стажировки «Summer of Hack 2019» в компании Digital Security была «Декомпиляция eBPF в Ghidra». Нужно было разработать на языке Sleigh систему трансляции байткода eBPF в PCode Ghidra для возможности проводить...

[Из песочницы] Пентест-лаборатория «Pentestit Test lab 12» — полное прохождение

Каждый год компания Pentestit запускает новую лабораторию для тестирования на проникновение «Test Lab», и данная статья будет посвящена прохождению 12-ой лаборатории, получившей название «z 9r347 39u411z3r» или если раскодировать — «The great equalizer». Disclaimer Данная статья не носит...

Follow the money: как группировка RTM стала прятать адреса C&C-северов в криптокошельке

Группировка киберпреступников RTM похищает деньги у банковских клиентов с 2015 г. Большинство ее жертв — российские компании. Вредоносное ПО, которое используют злоумышленники, в ИБ-сообществе так же принято называть RTM. Об этой программе написано довольно много технических отчетов, которые...

[Из песочницы] История небольшого исследования легаси-кода

Хорошо, когда в команде есть кто-то более опытный, кто покажет что и как надо делать, какие грабли и за каким углом подстерегают, и где скачать лучшие чертежи велосипедов за 2007 год на DVD. Эта история о том, как желаемое было выдано за действительное, что получилось в результате, и как был...

Погружение в драйвер: общий принцип реверса на примере задания NeoQUEST-2019

Как и все программисты, ты любишь код. Вы с ним — лучшие друзья. Но рано или поздно в жизни наступит такой момент, когда кода с тобой не будет. Да, в это сложно поверить, но между вами будет огромная пропасть: ты снаружи, а он — глубоко внутри. От безысходности тебе, как и всем, придется перейти на...

Далее