Мы добрались до ядра, или новые возможности AmneziaWG

Добрый день! На связи команда разработчиков Amnezia. Обычно наши статьи посвящены оригинальному клиенту Amnezia, но сегодня мы будем упоминать AmneziaVPN весьма косвенно, так как речь пойдет в первую очередь о протоколе AmneziaWG и о связанных с ним проектах. Мы расскажем про нативный клиент...

Препарируем Wazuh. Часть 1: Базовая установка

Тема SIEM решений с открытым исходным кодом постоянно проявляется на просторах сети. Одних интересуют SIEM системы как таковые, и хочется разобраться в решениях данного класса, но при этом не хочется связываться с тяжелыми и запредельно дорогими коммерческими SIEM. Другие не уверены, что им вообще...

Ыыыы ыыыыыыыыыы с помощью AmneziaЫЫЫ

Ну что теперь будем писать про VPN вот так? Кстати, в Китае вместо слова VPN вы часто можете встретить "Science Online"(科学上网), “ladder”(梯子), или “Internet accelerator”(上网加速器), все это обозначает VPN. В России, кажется еще все не так плохо, но это не точно. С первого марта писать о VPN на...

Переходим на российскую Java. Что это такое и зачем нужно?

Одна из сложнейших задач этого года — адаптация под новые условия работы с зарубежными вендорами и с open-source сообществом в целом. Open-source не решает все проблемы; в некоторых случаях он их только создает. При этом в российской разработке есть особенности, связанные с импортозамещением. Все...

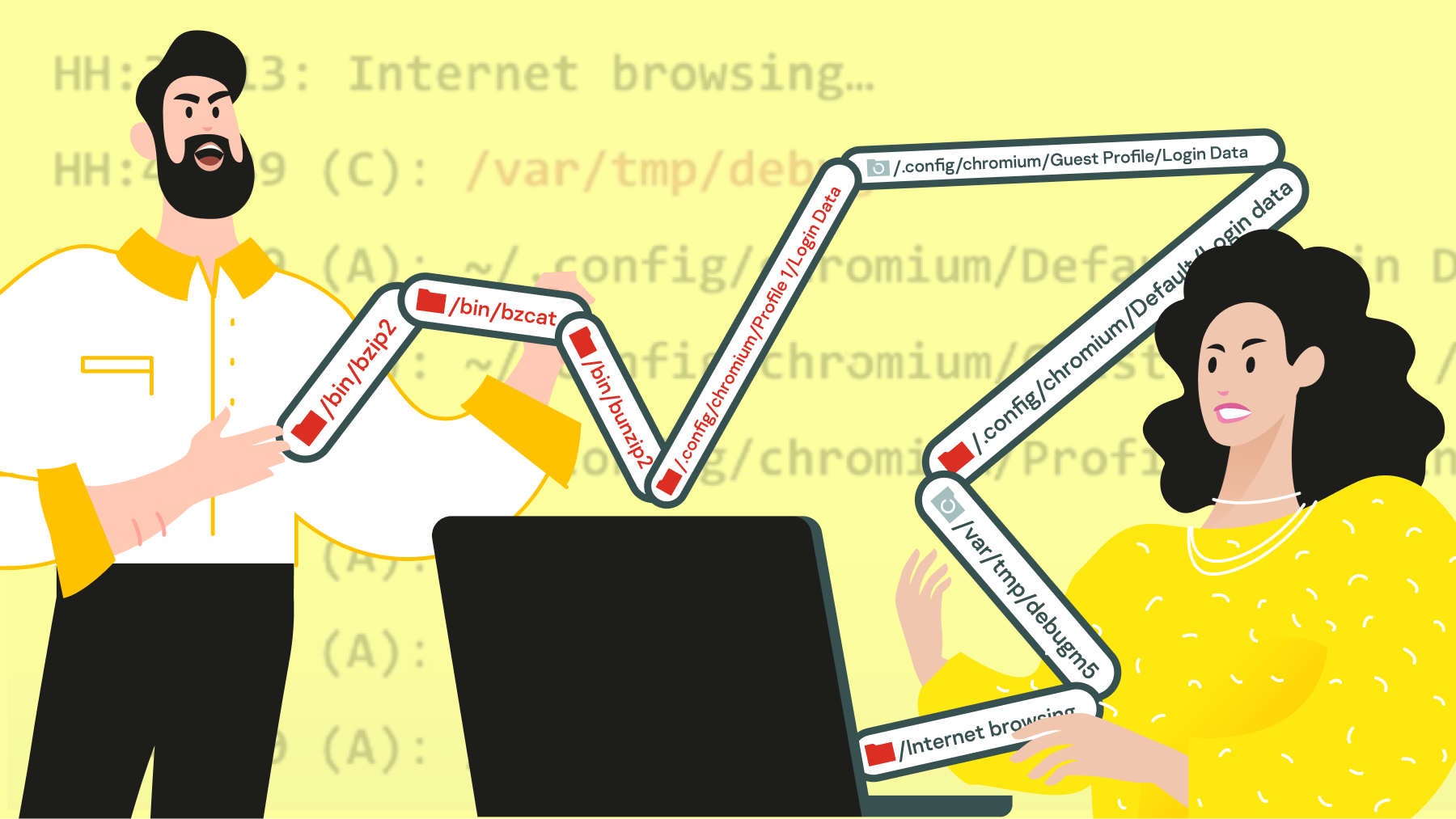

Скачать фильмы за креды без СМС и регистрации: история одного supply chain под Linux

В ходе расследования одного инцидента был обнаружен целый кластер вредоносной активности, нацеленный на операционную систему Linux, который оставался незамеченным как минимум с 2020 года. Дальнейший анализ показал, что вредоносное программное обеспечение выдавало себя за очень популярный...

Смотрим шире. Бесплатные инструменты для комплексной работы с уязвимостями

«Чем можно контролировать уязвимости? Подскажи, плиз», — обратился недавно знакомый. Вроде ничего странного. Но к концу обсуждения я вдруг понял, что человек ждет список инструментов, которые только находят и закрывают уязвимости... Читать далее...

Агент по анонимности: Альтернативные фронтенды сайтам

Всем привет! Наверняка вы заинтересованы в сохранении собственной анонимности, обхода цензуры и сторонники конфиденциальной работы в сети. Существуют множество методов обхода блокировок и обеспечения анонимности - VPN, прокси-серверы и другие инструменты, но сегодня я расскажу об одном лёгком...

Как мы в РСХБ построили ИБ-платформу с использованием OpenSource-инструментов

Привет, Хабр! Меня зовут Михаил Синельников, я DevSecOps TeamLead в РСХБ‑Интех. В сфере ИТ тружусь с 1999 года, в РСХБ попал в 2021 году. Ранее работал в качестве ведущего специалиста и руководителя направлений информационной безопасности в Эр‑Телеком, Монета.ру. Сейчас занимаюсь контейнерной...

Интервью с Натальей Касперской: наказания за утечку данных, риски перехода в облака и open source-решения в госорганах

Это интервью я хотел взять ещё в начале 2023 года на форуме «Магника», но тогда не получилось в силу объективных причин. В конце концов мне предложили посетить BIS Summit — крупное событие в сфере информационной безопасности, где я смогу получить все ответы. Я, не задумываясь, согласился. Из‑за...

Security Small Talk: новые выпуски коротких роликов для новичков и профи

Мы продолжаем рассказывать просто о сложных решениях из мира ИБ в нашем Security Small Talk. Кто забыл – это короткие Youtube-ролики, которые будут полезны как прожженым ИБ-шникам и ИТ-специалистам, так и тем, кто только начинает свой путь в ИБ. Security Small Talk за 7 минут поможет освежить ваши...

Анализируем домен компании с помощью OSINT

В начале сентября мы перенесли облако NGcloud на новый домен. Перед миграцией проанализировали домен с помощью инструментов OSINT. Зачем? Потому что из сведений о домене хакеры могут добыть массу информации: начиная от данных владельца и заканчивая внутренними документами компании. В этой статье...

Ноутбуки, планшеты и другие гаджеты на Linux: что предлагает рынок в 2023 году

Устройства на Linux, если мы говорим о потребительской технике, менее многочисленны, чем девайсы на базе других ОС. Тем не менее производители время от времени предлагают такие модели, они относительно редко, но выходят. Сегодня о них и поговорим. В подборке — устройства, которые вышли или...

Инструменты для пентеста Wi-Fi

Это дополнение к основной статье "Как стать гуру или Wi-Fi Cheat Sheet". Я увидел много откликов по данной теме как положительных, так и отрицательных. Кому-то не нравится подача (да, есть свои минусы, но перенести материал из обычной заметки Markdown достаточно сложно), кому-то инструменты, но кто...

Osquery&SIEM. Вы правила мониторинга продаёте? Нет, просто показываем

Пока в сети появляется всё больше разговоров о запрете использования Apple-техники в определённых кругах, мы хотим показать, как у нас организован мониторинг macOS с точки зрения безопасности корпоративной инфраструктуры. Статья является продолжением первой части из микросерии аналитических статей,...

Linux-КПК на базе NanoPi Neo Air: необычный DIY-проект, разработанный с нуля

Наладонные компьютеры в своё время были очень популярны. Честно говоря, мне до сих пор их не хватает. Возможно, не столько самого гаджета, сколько ощущения, которое он давал, ведь в руках у тебя hi-tech-девайс небольшого размера, который может столь многое! Того же ощущения, видимо, не хватает и...

Нужно больше Linux-смартфонов: Ubuntu Touch продолжает развиваться, поддерживая новые модели

Проект Ubuntu Touch изначально развивала компания Canonical, и у неё были на мобильную версию своего дистрибутива большие планы. Но что-то пошло не так, и разработчики отказались от проекта. К счастью, он не умер, его подхватила команда из Ubports. Причём не формально — сейчас вышла новая версия...

Как разминировать свой код на PHP (и не только)?

«Мины» в исходном коде — это не только уязвимости, но и прочие дефекты безопасности, которые так или иначе ухудшают качество софта. Какими путями «минируется» ваш код и какие типы «мин» наиболее актуальные? Поговорим об этом в контексте веб-программирования и PHP. О «минах» в коде расскажет Илья...

А вы давно заглядывали внутрь ваших зависимостей?

Задумывались ли вы о том, что находится внутри зависимостей, которые так или иначе подтягиваются в ваш код? Взять чужую библиотеку сейчас — норма жизни, но чем это обернется с точки зрения безопасности? Последние истории с node‑ipc и CTX заставили задуматься о том, что лежит внутри этих...