Как делают смартфоны: смотрим на редкий девкит процессора Qualcomm Snapdragon 410

Друзья! А вы когда нибудь задумывались о том, как делают смартфоны и планшеты? Какие инструменты для этого используются и откуда берутся материнские платы разных размеров и форм-факторов, но с таким похожим расположением элементов? Недавно мне удалось приобрести девкит aka evaluation board...

Cамые опасные уязвимости июня: от Windows, Linux и PHP до сетевых устройств, виртуализации и бэкапов

Хабр, привет! Я Александр Леонов, ведущий эксперт лаборатории PT Expert Security Center. Мы с командой аналитиков Positive Technologies каждый месяц исследуем информацию об уязвимостях из баз и бюллетеней безопасности вендоров, социальных сетей, блогов, телеграм-каналов, баз эксплойтов, публичных...

И полетят тут телеграммы: троян-бэкдор с управлением через Telegram атакует серверы на ОС Linux

Специалисты компании «Доктор Веб» выявили Linux-версию известного трояна TgRat, применяемого для целевых атак на компьютеры. Одной из примечательных особенностей данного трояна является то, что он управляется посредством Telegram-бота. Это вредоносное ПО принадлежит к типу троянов удалённого...

Угрозы инфраструктуры с Linux. Разбираем попытки атак

Небо голубое, вода мокрая, а Linux — самая защищенная операционная система. С этим не поспоришь. Однако утверждать, что защита здесь работает на 100%, нельзя. Как минимум никто не застрахован от проблем с обновлением системы и ошибками конфигураций. Какие злоумышленники и для чего используют Linux?...

Уникальный планшет со съёмным процессором в DDR2-слоте: что за устройство ценой в 100$ сделали китайцы в 2010?

Друзья, я почти уверен, что большинство читателей не видели такого диковинного девайса, который будет в сегодняшней статье! Едва ли где-то ещё можно найти планшет, у которого процессор с ОЗУ выполнен в виде съёмного модуля, который стоит в слоте DDR2-памяти, а само устройство настолько просто и...

Реверс-инжиниринг eBPF-программы на примере сокет-фильтра и уязвимости CVE-2018-18445

Привет! Меня зовут Евгений Биричевский, в Positive Technologies я работаю в отделе обнаружения вредоносного ПО экспертного центра безопасности (PT ESC). Не так давно исследователи из Black Lotus Labs рассматривали несколько образцов 2018 года — elevator.elf и bpf.test. Пускай образцы и старые, но...

Первый в мире ноутбук на базе ARM-процессора Qualcomm X Elite и ОС Linux. Что это за девайс?

Компания Tuxedo представила, по ее словам, первый в мире Linux-ноутбук, основа которого — ARM-процессор Qualcomm X Elite. Он практически не уступает по характеристикам решениям от Intel и AMD. На прототипе установлена ОС Linux, с этой же операционной системой будут работать уже и устройства,...

Профилирование: что использовать для сбора информации о работе программы под Linux

Представим ситуацию: вы молодой и перспективный специалист инжиниринга производительности, который устроился в крупную IT-компанию. Ваша задача — выполнить оптимизацию определенного продукта, который должен заработать быстрее. Вы почитали об этом проекте, поняли, в чем основная суть, и даже...

Hellhounds: Операция Lahat. Атаки на ОС Windows

Привет, Хабр. С небольшим перерывом на связи снова специалисты из экспертного центра безопасности Positive Technologies. Если помните, в ноябре мы рассказывали об атаках ранее неизвестной группировки Hellhounds на инфраструктуру российских компаний. Статья была посвящена атакам группировки на узлы...

10 видов угроз, с которых надо начинать мониторинг ИБ в АСУ ТП

Коллеги, всем привет! Меня зовут Илья Косынкин. В компании Positive Technologies я руковожу разработкой продукта для глубокого анализа трафика в технологических сетях — PT ISIM. На проектах в различных компаниях мы много сталкиваемся с практическими вопросами о том, как выстроить мониторинг ИБ в...

DPI из подручных материалов

Всем привет! Однажды, много лет назад, во времена эпидемии вируса Code Red, я работал сисадмином в одном вузе и невежливо ответил на электронное письмо из какого то-банка с требованием немедленно прекратить атаку на их веб сервер, работающий под управлением Apache, через месяц пришло бумажное...

Flatpak CVE-2024-32462

Сегодня мы с Вами затронем уязвимость в инструменте контейнеризации, а в частности уязвимость в программном решении Flatpak, получившей идентификатор уязвимости CVE-2024-32462 и балл CVSS равный 8,4. Читать далее...

AITU Military CTF 2024: История о том, как мой сон привел к поднятию киберполигона в стенах моего университета. Часть 1

Всем еще раз привет! В данной статье будет рассказано, как мой сон на университетской лекции случайно, привел к череду событий, где я стал техническим организатором двух киберполигонов в стенах моего университета... Читать далее...

Обеспечение безопасности загрузчика GRUB в Linux

Безопасность компьютерных систем является одним из ключевых аспектов в современном мире цифровых технологий. С каждым днем возрастает число кибератак, направленных на нарушение конфиденциальности данных, а также вторжение в личную жизнь и нанесение ущерба бизнесу. В этом контексте обеспечение...

Устройство памяти процессов в ОС Linux. Сбор дампов при помощи гипервизора

Иногда для анализа ВПО или, например, для отладки какого-либо процесса может потребоваться дамп памяти процесса. Но как его собрать без отладчика? Постараемся ответить на этот вопрос в этой статье. Задачи: - Обозначить цель сбора дампа процесса. - Описать структуру памяти процессов в Linux и...

[Перевод] Secure Scripting: Пошаговое руководство по автоматизации генерации паролей в Linux с помощью Bash

В этой статье я расскажу вам, как использовать bash-скрипты для автоматической генерации паролей для новых учетных записей пользователей в системе Linux. Читать далее...

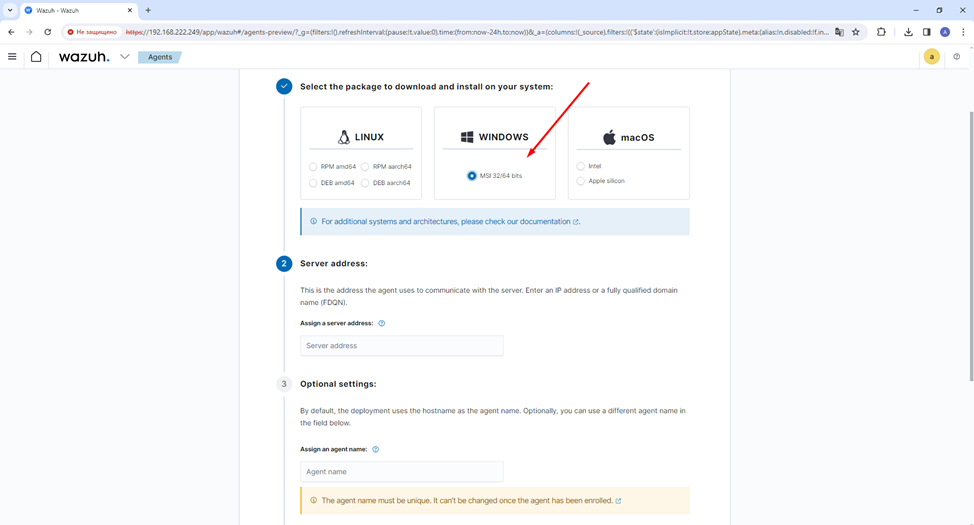

Препарируем Wazuh. Часть 2: Подключаем источники

В первой статье мы начали рассмотрение решения с открытым кодом Wazuh. Мы развернули систему в конфигурации All In One, то есть все компоненты находятся на одном узле. В этой статье мы продолжим настройку нашего SIEM. Конечно, после установки он уже не совсем бесполезен, так как он собирает события...

Исходников нет, но мы не сдадимся: как и зачем я портировал более старый Android, чем стоял «с завода»?

Моддинг-сцена с разработкой и портированием кастомных прошивок для Android-устройств существует вот уже более 10 лет. В основном, энтузиасты пытаются проапгрейдить свои устройства путем портирования более свежих версий Android, чем предлагает производитель девайса. Чего уж говорить, если Galaxy S...