Безопасный Linux вместе с AppArmor

В предыдущей статье речь шла о SELinux. Моё впечатление об этой системе безопасности двоякое. С одной стороны безопасности в ИТ много не бывает, и SELinux содержит все необходимое для защиты ОС и приложений от несанкционированного доступа. С другой же стороны он выглядит чересчур громоздким и...

История развития компьютерных вирусов для Unix-подобных систем

Говорим о вирусах в эпоху пандемии. Читать далее...

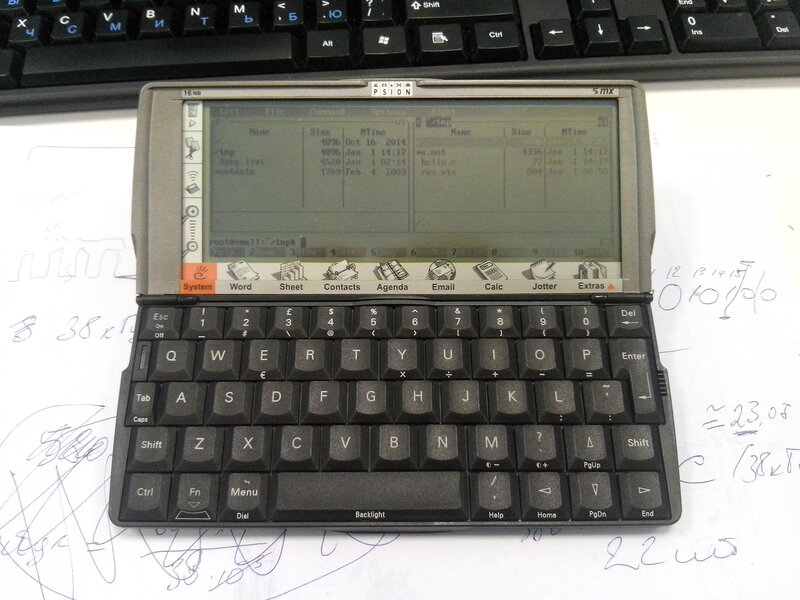

Psion 5mx и аппаратные развлечения с linux

Многие из вас знают легендарный КПК Psion 5mx. Он был необыкновенно популярен и был мечтой многих гиков того времени. Карманный клавиатурный КПК, легко помещается в карман. Работает от двух пальчиковых батареек, одной кнопкой полностью обесточивается. Имеет на борту CF (и на моей практике спокойно...

Vivaldi для Linux — открытое признание

Сегодня в мире операционных систем для персональных компьютеров сложилось устойчивое соотношение сил между гигантами индустрии, где львиную долю занимает Microsoft, держит довольно большую группу адептов компания Apple, примерно 1,5% сумела занять Google со своей Chrome OS и ещё около 1,5% с...

Топ-10 лучших дистрибутивов Linux для этичного взлома и пентеста в 2020 году

Топ-10 лучших дистрибутивов Linux для этичного взлома и пентеста в 2020 году В зависимости от задач этичный хакинг требует использования большого арсенала хакерских инструментов. Самостоятельный поиск – длительный и трудоемкий процесс, который по душе не каждому. Благо, что существуют уже готовые...

Сказ о том, как я токен в Линуксе хранил

Когда речь идёт о хранении sensitive data в браузере, достаточно воспользоваться одним из двух доступных вариантов: cookies или localStorage. Тут каждый выбирает по вкусу. Однако я посветил эту статью Secret Service – службе, которая работает через D-Bus и предназначена для хранения «секретов» в...

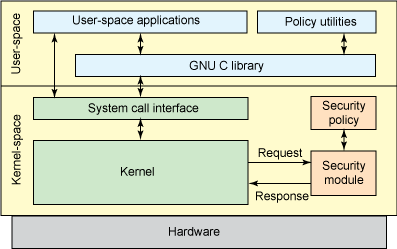

Системы защиты Linux

Одна из причин грандиозного успеха Linux ОС на встроенных, мобильных устройствах и серверах состоит в достаточно высокой степени безопасности ядра, сопутствующих служб и приложений. Но если присмотреться внимательно к архитектуре ядра Linux, то нельзя в нем найти квадратик отвечающий за...

Готов релиз Fedora Linux для смартфонов

Скриншот десктопной версии Fedora Linux Linux и вся open source отрасль продолжают активно развиваться. Только недавно евангелист открытого ПО Эрик Реймонд рассказывал о том, что в недалеком будущем, по его мнению, Windows перейдет на ядро Linux. Ну а сейчас появился релиз Fedora Linux для...

WSL эксперименты. Часть 1

Привет, хабр! В октябре OTUS запускает новый поток курса «Безопасность Linux». В преддверии старта курса делимся с вами статьёй, которую написал один из наших преподавателей — Александр Колесников. В 2016 году компания Microsoft представила IT сообществу новую технологию WSL (Windows Subsystem for...

Freeradius + Google Autheticator + LDAP + Fortigate

Как быть, если двухфакторной аутентификации и хочется, и колется, а денег на аппаратные токены нет и вообще предлагают держаться и хорошего настроения. Данное решение не является чем-то супероригинальным, скорее — микс из разных решений, найденных на просторах интернета. Читать дальше →...

Security Week 17: последствия атаки на Linux-серверы

На прошлой неделе было опубликовано интересное исследование об атаках на Unix-подобные системы. В нем описано создание ханипота из Docker-контейнера (новость, исходная статья Akamai). Docker было использовать не обязательно, ведь поведение «ботоводов» из отчета ничем не отличается от атаки на любую...

[Перевод] Как установить и использовать AIDE (Advanced Intrusion Detection Environment) в CentOS 8

В преддверии старта курса «Разработчик Linux» подготовили перевод интересного материала. AIDE расшифровывается как “Advanced Intrusion Detection Environment” (усовершенствованная система обнаружения вторжений) — это одна из самых популярных систем для мониторинга изменений в операционных системах...

CSI Linux: linux-дистрибутив для кибер-расследований и OSINT

В начале этого года вышел в свет очередной линукс-дистрибутив для проведения кибер-расследований и OSINT под именем CSI Linux Investigator. Читать дальше →...

[Перевод] Руководство по Aircrack-ng в Linux для новичков

Всем привет. В преддверии старта курса «Практикум по Kali Linux» подготовили для вас перевод интересной статьи. Сегодняшнее руководство познакомит вас с основами для начала работы с пакетом aircrack-ng. Конечно, невозможно предоставить всю необходимую информацию и охватить каждый сценарий. Так что...

SLAE — Security Linux Assembly Expert Exam

Security Linux Assembly Expert — онлайн-курс и экзамен по основам 32-битного языка ассемблера процессоров семейства Intel в Linux-системах в контексте информационной безопасности. Курс будет полезен пентестерам, инженерам по информационной безопасности и всем, кто желает разобраться в основах...

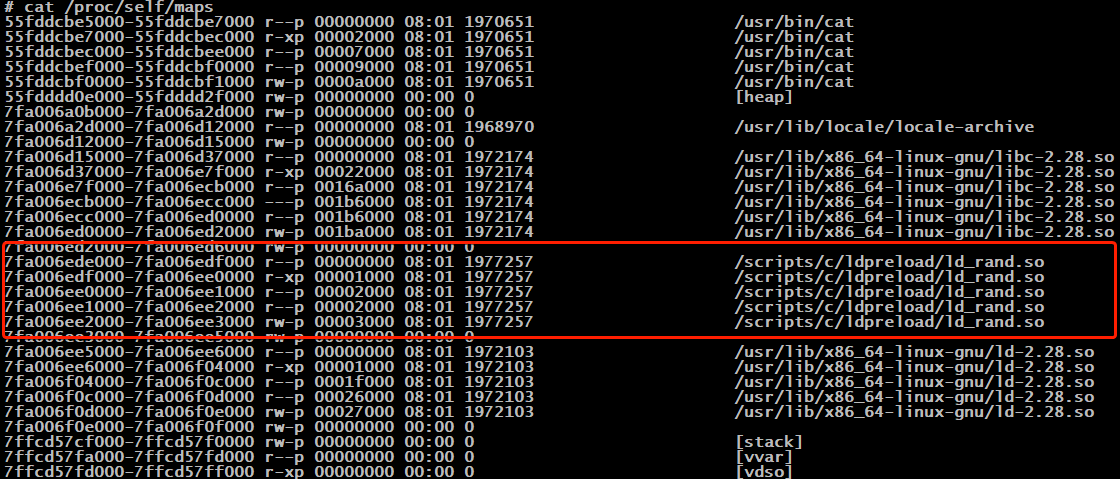

В поисках LD_PRELOAD

Эта заметка была написана в 2014-м году, но я как раз попал под репрессии на хабре и она не увидела свет. За время бана я про неё забыл, а сейчас нашёл в черновиках. Думал было удалить, но авось кому пригодится. В общем, небольшое пятничное админское чтиво на тему поиска «включенного» LD_PRELOAD....

[Перевод] Установка и настройка AlienVault SIEM (OSSIM)

Перевод статьи подготовлен специально для студентов курса «Безопасность Linux». OSSIM (Open Source Security Information Management) — это проект с открытым исходным кодом от Alienvault, который обеспечивает функционал SIEM (Security information and event management). Он обеспечивает следующие...

Итоги недели: Huawei адаптируется к санкциям, Путин подписывает нашумевшие законы, а в России блокируют ShutterStock

Итоги прошедшей недели на Хабре. В этом дайджесте — самые важные, интересные и громкие события, о которых мы говорили в последние семь дней. Huawei нашла замену американских комплектующих, рынок GPU вскоре пополнят новинки, а в России, между тем, блокируют крупнейший фотобанк. Российские власти...