Honeypot и SSH-ключ mdrfckr: что это было?

Решил поднять SSH honeypot (использовал Cowrie), чтобы посмотреть, кто ломится в мои открытые порты. Буквально через несколько часов в логах появилось знакомое: бесконечные попытки входа под root, admin, test, и т.п. Сюрпризом стали команды, которые выполнялись после удачного входа. Читать далее...

Как некомпетентная безопасница чуть не сорвала борьбу с инсайдерской угрозой

С яркой улыбкой и глубоким декольте она воодушевленно рассказывала коллеге в ИТ-отделе про киберугрозы. Харизма и энергия привлекали внимание, особенно мужчин, но скрывали слабые навыки. Год назад, работая в техподдержке за 40,000 рублей, она увидела вакансии ИБ-специалистов с зарплатами...

[Перевод] «Где хуже всего оставлять свои секреты?» — что происходит с учетными данными AWS, которые плохо лежат

ИБ-энтузиаст «теряет» на разных публичных площадках ключи AWS API, чтобы выяснить, как быстро до них доберутся злоумышленники, — и приходит к неутешительным результатам. Читать далее...

Результаты эксперимента с honeypot Chameleon — что нового мы узнали о хакерских атаках за 24 часа

Мы в mClouds постоянно тестируем различные утилиты и инструменты, которые помогают повысить безопасность наших систем. На днях разместили в тестовой среде комплексный honeypot Chameleon от qeeqbox и проверили несколько разных сервисов. Благодаря honeypot мы определили географическое распределение...

«Поймай меня, если сможешь», или как мы расставляем ловушки для хакеров

Всем привет! Меня зовут Юлия Айдарова, я старший аналитик информационной безопасности группы внутреннего мониторинга Innostage. В этой статье хочу вас погрузить в мир Xello Deception: расскажу, что это, с чем его едят, нюансы при настраивании и с радостью поделюсь своим опытом по внедрению и работе...

Open Canary – приманка для хакера

Приманивание является одним из распространенных способов выявления активностей злоумышленников. Решения класса honeypot (горшочек с мёдом) это ресурс, представляющий собой приманку для злоумышленников. На практике это как правило специальное приложение, эмулирующее наличие уязвимых сервисов на...

Бородатый обманщик. Методика TARPIT в защите и нападении

Существует стратегия информационной безопасности, суть которой сводится к непропорциональному расходованию ресурсов атакующей стороны. Ресурсов вычислительных, временных и человеческих. Добро пожаловать под кат если вас интересует: Как затруднить атакующему фазу разведки? Отчего nmap может серьезно...

Let me teach you the ancient method of Fu Thai! Гнев и ненависть брутфорсеров в 2023 году

Два года назад я написал статью, в которой настроил несколько простых SSH-ловушек и записал ходы сетевых злоумышленников. С тех пор произошли события, которые потенциально повлияли на поведение брутфорсеров. Стал ли интернет от этого более опасным местом? Задавшись этим вопросом, я решил повторить...

70+ бесплатных приманок для ловли хакеров

Сегодня я хочу поделиться подборкой open source ханипотов, которые можно использовать для защиты своих серверов и локальных сетей от кибератак. Но для начала давайте разберемся, что такое ханипот и зачем он нужен. Honeypot — это приманка для хакеров, которая имитирует реальную цель атаки. Он может...

[Перевод] Строим приманки для взломщиков с помощью vcluster и Falco. Эпизод I

Прим. переводчика: автор статьи предлагает реализацию honeypot'а («приманки») на основе виртуального кластера Kubernetes, чтобы обнаруживать попытки взлома K8s-инфраструктуры. Также в статье рассматриваются отличия низкоинтерактивных и высокоинтерактивных приманок. Если не вдаваться в детали,...

«Золотой стандарт» или что умеют современные Deception-решения: развертывание, реалистичность, обнаружение. Часть 2

В предыдущей статье мы рассказали о разновидностях ловушек и приманок. Итак, когда приманки готовы, осталась самая малость - разложить их по нужным хостам. Тут в дело вступает другой критерий выбора Deception-решения, а именно, каким способом доставляются приманки на хосты. Читать далее...

Honeypot, типы и обнаружение

Honeypot — это форма защиты, сильно отличающаяся от двух последних, о которых мы только что говорили. Сильно отличается от брандмауэров и сильно отличается от систем обнаружения вторжений. Поскольку они отличаются друг от друга, они не будут обнаруживать целую кучу вещей, которые могли бы сделать...

Технология обмана. Что такое Deception и как теперь обманывают хакеров

Ты наверняка слышал про ханипоты — цели-приманки, по атакам на которые вычисляют хакеров. В последние годы эта технология проапгрейдилась и теперь носит общее название Deception. О том, в чем отличия и как хакеров пытаются водить за нос, мы и поговорим. Читать далее...

«Золотой стандарт» или что умеют современные Deception-решения: ловушки и приманки. Часть 1

"Золотой стандарт" или что умеют современные Deception-решения: ловушки и приманки. Часть 1 Читать далее...

Для чего же всё таки нужны honeypot'ы? Гайд по установке T-pot

Цель honeypot в работе ЦМР — навлечь на себя атаку или несанкционированное исследование. Такое средство позволяет изучить стратегию злоумышленника и определить, каким образом могут быть нанесены удары по реально существующим объектам безопасности. Рассмотрим же некоторые поближе и даже установим...

Внедрение агентов и конфликт с антивирусами — как мы делали собственную Deception-систему

На старте проекта у нас были: пять разработчиков, большая идея, перспективная технология и очень смутное представление о том, как должен выглядеть конечный продукт. Уже больше двух лет мы разрабатываем Bastion Security Platform. В прошлой статье мы рассказали, как научились создавать дешевые...

Бесплатный сыр в Docker — как поднять сотни сетевых ловушек на одной машине

Привет, Хабр! На связи Бастион. Мы занимаемся информационной безопасностью и, в том числе, разрабатываем систему предупреждения о вторжениях. В этом посте мы расскажем, зачем нужна такая защита, как поднять на одном компьютере сотни фейковых сервисов и превратить их в сетевые ловушки. И почему...

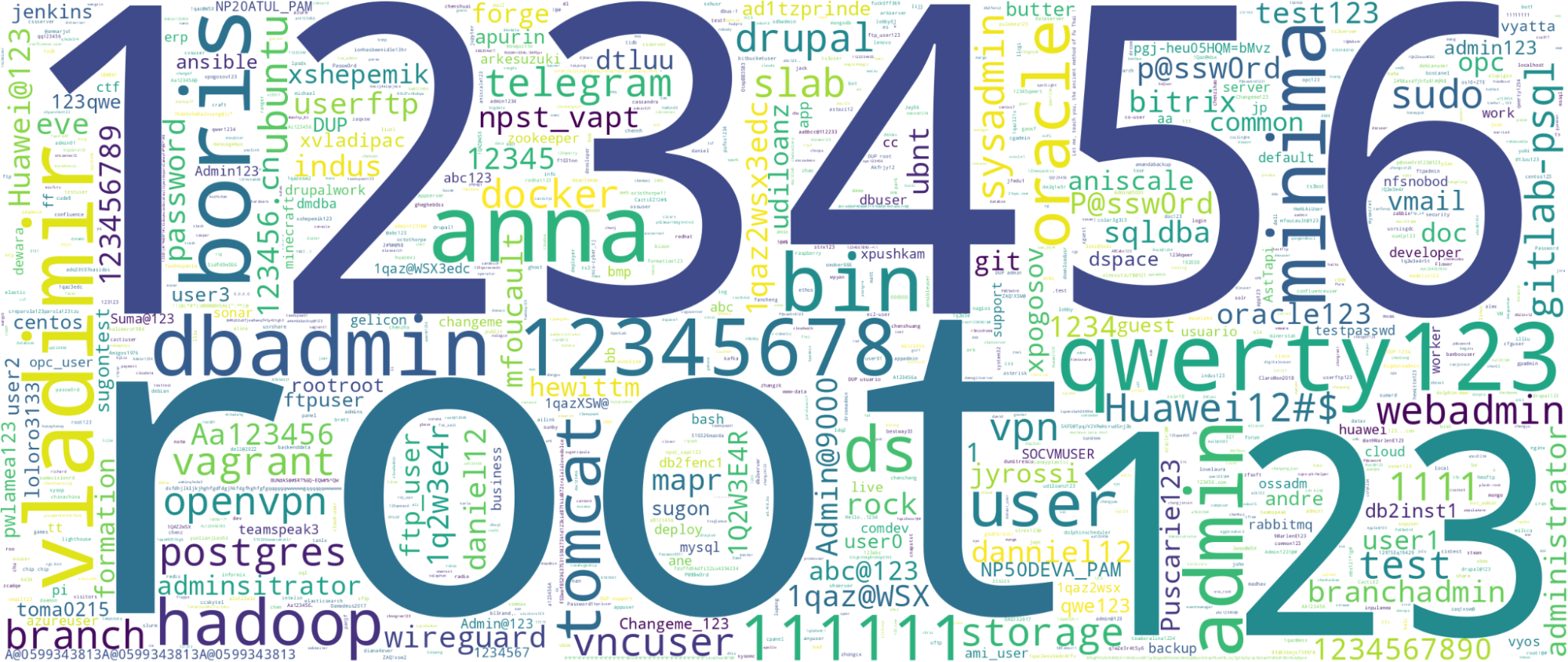

Et tu, Brute? Что хотят от нас брутфорсеры?

Каждый владелец сервера с «белым» IP-адресом наблюдал в логах бесчисленные попытки подключиться к серверу по SSH с разных точек мира. Администраторы ставят средства противодействия, такие как fail2ban, переносят SSH на другие порты и всячески пытаются защититься от брутфорсеров. Но чего же хотят...

Назад