Как из бумажной безопасности сделать практическую, или зачем нам соблюдение 152-ФЗ и PCI DSS в одном облаке

Наша IaaS-платформа Cloud-152 одновременно сертифицирована по требованиям PCI DSS и имеет аттестат соответствия 152-ФЗ по УЗ-2 (без актуальных угроз 1-го и 2-го типа). Эта же платформа входит еще и в область действия нашей системы управления информационной безопасностью (СУИБ), которую мы...

Не сканированием единым, или как построить процесс управления уязвимостями за 9 шагов

4 июля мы проводили большой семинар по управлению уязвимостями. Сегодня мы публикуем расшифровку выступления Андрея Новикова из Qualys. Он расскажет, какие этапы нужно пройти, чтобы выстроить рабочий процесс управления уязвимостями. Спойлер: до сканирования мы доберемся только к середине пути....

Отслеживание жизненного цикла пользователей без плоскогубцев и изоленты

Добрый день! Вас беспокоит Валентина Остроухова из бухгалтерии. Сергей Сергеевич уходит в отпуск на две недели и я буду его заменять. Вы могли бы предоставить мне доступ на это время к его папкам в директории //fs-buh/black_cashier/corruption? Заранее спасибо! Валентина Остроухова, бухгалтер по...

Chaos Constructions 2019 is Coming…

Chaos Constructions 2019 24-25 августа, традиционно в последние выходные лета, в Санкт-Петербурге пройдет компьютерный фестиваль Chaos Constructions 2019. На конференции в рамках фестиваля вашему вниманию будут представлены более 60 докладов на разные тематики. Безопасность Администрирование...

Как решить проблемы сайтов-агрегаторов с помощью резидентных прокси

Изображение: Pexels Для сайтов-агрегаторов в сфере электронной коммерции крайне важно поддерживать актуальную информацию. В противном случае исчезает главное их преимущество – возможность видеть самые релевантные данные в одном месте. Для того, чтобы решить эту задачу необходимо использовать...

Вебинары Hewlett Packard Enterprise в августе-октябре 2019 года

В ближайшие три месяца специалисты HPE проведут серию вебинаров по защите данных с помощью интеллектуальных систем, облачным системам хранения данных, обеспечению доступности данных, расширению возможностей сетей хранения, интернету вещей и не только. Зарегистрироваться и узнать подробнее о каждом...

Mesh VS WiFi: что выбрать для беспроводной связи?

Когда я еще жил в многоквартирном доме, я сталкивался с проблемой низкой скорости в дальнем от роутера помещении. Ведь у многих роутер стоит в прихожей, куда провайдер дотянул оптику или UTP, и там же был поставлен типовой девайс. Еще хорошо, когда собственник меняет маршрутизатор на свой...

[Перевод] 7 ключевых индикаторов риска Active Directory на панели мониторинга Varonis

Все, что нужно злоумышленнику, – это время и мотивация для проникновения в вашу сеть. Но наша с вами работа состоит в том, чтобы не дать ему этого сделать или, по крайней мере, максимально усложнить эту задачу. Нужно начать с определения слабых мест в Active Directory (далее – AD), которые...

[Из песочницы] WiFi Enterprise. FreeRadius + FreeIPA + Ubiquiti

Уже были описаны некоторые примеры организации корпоративного WiFi. Здесь я распишу как реализовал подобное решение и проблемы с которыми пришлось столкнуться при подключении на разных устройствах. Будем использовать уже имеющейся LDAP с заведенными пользователями, поднимем FreeRadius и настроим...

3CX выпускает новые SIP-софтфоны для iOS и Android со сквозным шифрованием голоса

За прошедшую неделю произошли замечательные события — мы выпустили новые приложения для Android и iOS с «настоящим» шифрованием голоса, кстати, включенным по умолчанию. Кроме шифрования, оба приложения получили ряд интересных возможностей. Давайте рассмотрим их подробнее. Читать дальше →...

Тестируем умную ключницу (водка, кефир, чужие фотографии)

У нас есть умные ключницы, которые хранят и отдают ключ тому, кто: Пройдёт идентификацию по распознаванию лица или по личной RFID-карте. Дыхнёт в отверстие и окажется трезвым. Имеет права на конкретный ключ или ключи из набора. Вокруг них уже появилось много слухов и недопонимания, поэтому спешу...

Защита облачных сервисов Office 365: тестирование Check Point Cloud Guard SaaS

Привет, Хабр! Меня зовут Борис, и я отвечаю за информационную безопасность клиентских и внутренних сервисов в Linxdatacenter. Сегодня мы поговорим о том, как защитить от утечки и потери данных корпоративную почту в Office 365. Страшный сон ИТ-инженера — толпа коллег с паническими криками о...

StealthWatch: развертывание и настройка. Часть 2

Здравствуйте, коллеги! Определившись с минимальными требованиями для развертывания StealthWatch в прошлой части, мы можем начать развертывание продукта. 1. Способы развертывания StealthWatch Существует несколько способов «потрогать» StealthWatch: dcloud – облачный сервис лабораторных работ; Cloud...

Имитация целевых атак как оценка безопасности. Киберучения в формате Red Teaming

Когда дело доходит до кибербезопасности, то, как правило, ни одна организация не является на 100% защищенной. Даже в организациях с передовыми технологиями защиты могут быть проблемные моменты в ключевых элементах — таких как люди, бизнес-процессы, технологии и связанные с ними точки пересечения....

Пост-анализ: что известно о последней атаке на сеть серверов криптоключей SKS Keyserver

Хакеры использовали особенность протокола OpenPGP, о которой известно более десяти лет. Рассказываем, в чем суть и почему её не могут закрыть. Читать дальше →...

По следам Industrial Ninja: как взламывали ПЛК на Positive Hack Days 9

На прошедшем PHDays 9 мы проводили соревнование по взлому завода по перекачке газа — конкурс Industrial Ninja. На площадке было три стенда с различными параметрами безопасности (No Security, Low Security, High Security), эмулирующих одинаковый индустриальный процесс: в воздушный шар закачивался (а...

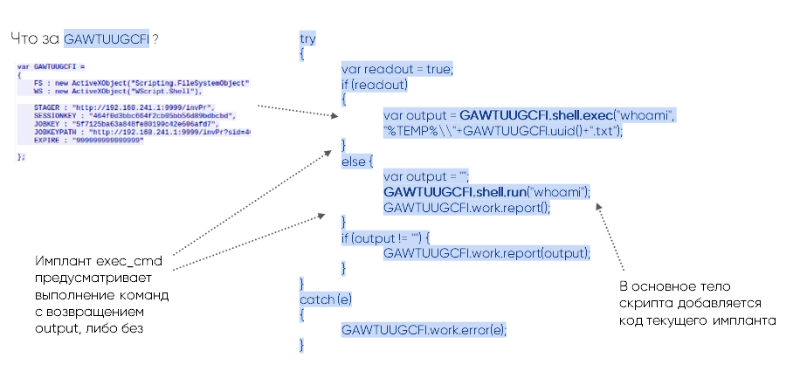

Как обнаружить атаки на Windows-инфраструктуру: изучаем инструментарий хакеров

С каждым годом растет количество атак в корпоративном секторе: например в 2017 году зафиксировали на 13% больше уникальных инцидентов чем в 2016 г., а по итогам 2018 — на 27% больше инцидентов, чем в предыдущем периоде. В том числе и тех, где основным рабочим инструментом является операционная...

Digital Shadows — компетентно помогает снизить цифровые риски

Возможно, Вы знаете что такое OSINT и пользовались поисковиком Shodan, или уже используете Threat Intelligence Platform для приоритизации IOC от разных фидов. Но иногда необходимо постоянно смотреть на свою компанию с внешней стороны и получать помощь в устранении выявленных инцидентов. Digital...