Что может Citrix Session Recording – решение для записи сессий на виртуальных рабочих столах

Меня зовут Николай, и в DataLine я занимаюсь эксплуатацией стенда виртуальных рабочих столов (ВРС) на базе Citrix Vitrual Apps and Desktop. Недавно мы добавили к инфраструктуре ВРС сервис записи пользовательских сессий для двух сценариев: - служба ИБ по записям расследует инциденты безопасности; -...

Как не проиграть войну криптолокерам в 2021 году

Если вы продолжаете позиционировать бекапы только как инструмент защиты от угроз уровня “Если сломается диск, у меня будет откуда взять копию файлов”, то у меня для вас отличные новости. Вся индустрия создания резервных копий уже давно работает по принципу страхового полиса: наша задача обеспечить...

6. UserGate Getting Started. VPN

Приветствую читателей в шестой публикации цикла статей, посвященных продукции компании UserGate. В данной статье будет рассматриваться каким образом можно предоставить доступ для удаленных пользователей к внутренним ресурсам компании средствами UserGate. Читать далее...

Правоохранители США могут изучать содержимое даже заблокированных гаджетов

Громкие публичные заявления правоохранительных органов о трудности получения информации с заблокированных гаджетов не должны вводить вас в заблуждение. Информацию получают все, кто способен за это заплатить. Cloud4Y рассказывает, как это делается в США. Читать далее...

Из грязи в RPKI-князи-1. Подключаем валидацию маршрутов в ВGP

Привет! Я работаю старшим сетевым инженером в компании DataLine, занимаюсь сетями с 2009 года и успел со стороны понаблюдать, как компании подвергались атакам из-за уязвимости протокола маршрутизации BGP. Один BGP Hijacking чего стоит: пару лет назад хакеры с помощью перехвата BGP-маршрутов украли...

Как настроить SSH-Jump Server

Для работы с облачной инфраструктурой рекомендуется создавать SSH Jumpstation. Это позволяет повысить безопасность и удобство администрирования серверов. В этой статье мы расскажем, как настроить единую точку входа для подключений по ssh – SSH Jump Server. Для реализации выбраны два проекта с...

[recovery mode] Как выбрать безопасный смартфон и не пожалеть

Мобильные устройства стали практически единственным типом средств корпоративных коммуникаций во время пандемии. Поэтому решение задачи обеспечения информационной безопасности (information security) при удаленном доступе к корпоративным ресурсам - это не блажь, а вопрос активной жизни или ее...

[Из песочницы] Виртуализация USB устройств в сетях

В современных реалиях многие компании используют различные электронные цифровые подписи (ЭЦП), ключи лицензирования и другие средства защиты и обеспечения доступа, основанные на USB-носителях. Одновременно с этим, в связи с острой необходимостью обеспечения удаленной работы сотрудников в текущих...

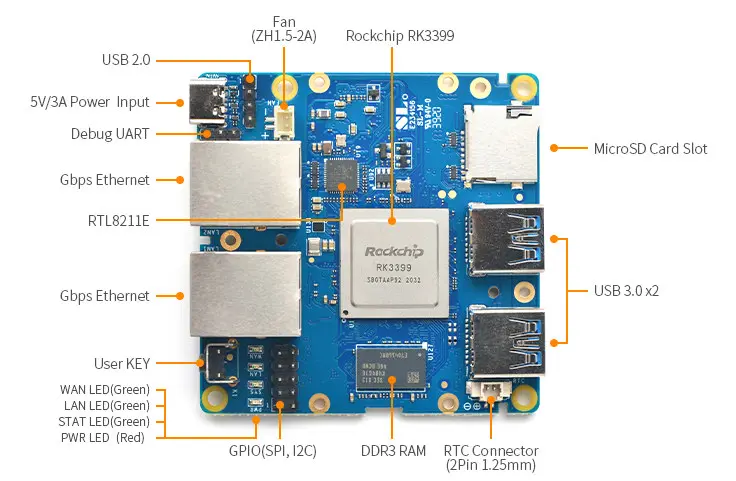

NanoPi R4S — одноплатный headless-ПК сс процессором RK3399 и двумя портами Ethernet

Мы несколько раз писали об одноплатниках NanoPi. Сейчас вышел новый представитель этого семейства — одноплатный headless-ПК с процессором RK3399 и двумя гигабитными портами Ethernet. Этот одноплатник в отличие от большинства «родственников» не предназначен для использования в качестве десктопа. У...

Мир ИБ в фактах: как меняются современные киберугрозы и как выбрать защиту для своей компании

Привет, Хабр! Пора подвести итоги опроса, который мы придумали с «Лабораторией Касперского». Спасибо всем участвовавшим и особенно тем, кто не поленился поделиться поучительными историями о необычных ИБ-инцидентах. Мы получили обобщённое мнение сообщества о сфере кибербезопасности. Некоторые выводы...

5. UserGate Getting Started. Политики безопасности

Приветствую читателей в пятой публикации цикла статей, посвященных продукции компании UserGate. В данной статье будет рассматриваться раздел “Политики безопасности”. В частности мы рассмотрим “Инспектирование SSL”, “Фильтрацию контента”, “Веб-безопасность”. Читать далее...

Сравнительный обзор смарт-карт ридеров: критерии и оценки

Рекомендации по сравнению и выбору правильного смарт-карт ридера Данный документ содержит краткое введение в проблематику смарт-карт ридеров (их устройство, классификация, определение параметров для сравнения), предлагает набор критериев и методику для сравнения и анализа конкурирующих продуктов....

[Перевод] Man-in-the-Middle: советы по обнаружению и предотвращению

Атака «человек посередине» (Man-in-the-Middle) — это форма кибератаки, при которой для перехвата данных используются методы, позволяющие внедриться в существующее подключение или процесс связи. Злоумышленник может быть пассивным слушателем в вашем разговоре, незаметно крадущим какие-то сведения,...

[recovery mode] Зачем нужны сертифицированные средства защиты информации?

Сертификат – справка очень важная, но слегка бумажная. Что она даёт, кому и зачем она нужна пытаемся разобраться под катом. Читать дальше...

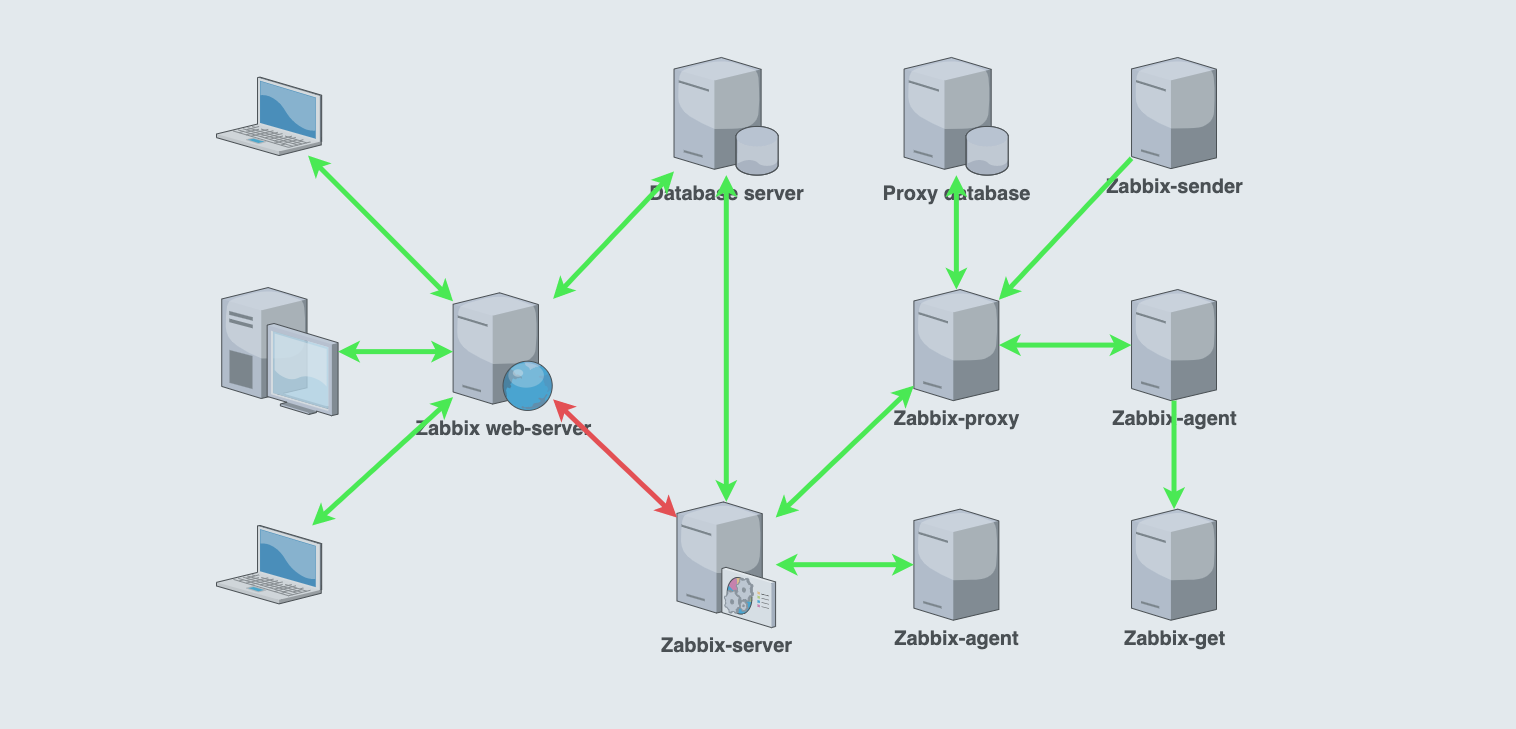

Zabbix под замком: включаем опции безопасности компонентов Zabbix для доступа изнутри и снаружи

А не пришло ли время разобраться и навести наконец-то порядок с безопасностью в мониторинге? Тем более, в одной из популярных систем мониторинга и встроенная возможность такая имеется. На схеме видно, что зашифровать можно почти все потоки внутри Zabbix. В этой статье мы расскажем и покажем как это...

4. UserGate Getting Started. Работа с пользователями

Приветствую в четвертой публикации цикла статей, посвященному продукции компании UserGate. В данной статье мы рассмотрим, как создать локального пользователя на устройстве UserGate, добавим LDAP-коннектор для подключения к Microsoft Active Directory и настроим captive-портал. Читать далее...

Доступна версия Zabbix 5.2

Zabbix 5.2 выпущен с поддержкой IoT и комплексного синтетического мониторинга. 27 октября 2020 года Читать дальше →...

[Перевод] Обеспечиваем безопасность в гибкой разработке и CI/CD

DevOps появился из-за культурных, функциональных и технических разногласий между командами разработчиков, желающими часто выпускать свой продукт, и командами эксплуатации, желающими сохранить надежность и стабильность. Культура DevOps затрагивает как сотрудничество, принципы мышления, так и методы...