Битфлипаем зашифрованный JSON, не зная структуры: разбор демозадачи с T-CTF 2025

Проводим третий T-CTF для ИТ-специалистов, которые хорошо разбираются в коде. Соревнования пройдут онлайн и офлайн 19—20 апреля, так что пока есть время подготовиться. В статье расскажем, что нового будет в этом году, и разберем одно демозадание. Если вы уже ко всему готовы, переходите на страницу...

[Перевод] Давайте поговорим о шифровании и IDOR (да, снова IDOR)

Представьте себе систему, предназначенную для защиты конфиденциальных данных пользователей (таких как страховые полисы), только такую, что один неверный шаг превратил ее в открытую книгу. Именно на это я и наткнулся, когда копался в одном сервисе защиты регистрации на мероприятия. То, что...

Как создать свой алгоритм шифрования: от идеи до готового CLI-приложения

В эпоху цифровых технологий защита информации становится одним из самых актуальных вопросов. На первый взгляд, создание собственного алгоритма шифрования может показаться задачей исключительно для элитных криптографов. Однако, понимание основных принципов, демонстрация работы алгоритма и...

Вас вычислили. Или еще нет? Гаджеты для тех, кто хочет исчезнуть

В погоне за анонимностью производители гаджетов предлагают все более изощренные решения: смартфоны с «честно-пречестно» отключаемой камерой, устройства для шифрования сообщений и даже смартфоны, которые обещают защитить вас от слежки через Wi-Fi. Но действительно ли они выполняют свои обещания? Или...

Фотохостинг со сквозным шифрованием

Опенсорсный криптофотохостинг Ente Photos, десктопное приложение и мобильный клиент Когда запустился YouTube, люди спокойно публиковали там трогательные приватные видео. Сегодня никому в голову не придёт выкладывать такое в открытый доступ. Времена сильно изменились. То же относится к фотографиям....

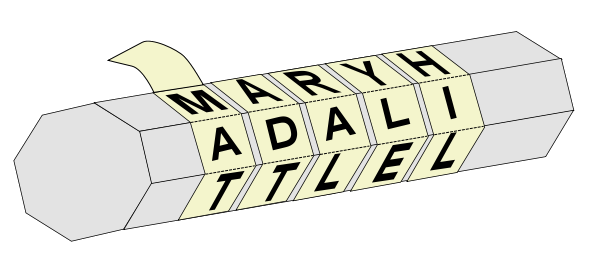

Основы криптоанализа шифра простой перестановки

Опять какие‑то философы из V века до н.э. зашифровали ваше сообщение? Разберемся, что с этим делать, в этой статье. Читать далее...

Как не превратить рабочий ноутбук в решето: простые правила и полезные программы

Ваш рабочий ноутбук — это не просто инструмент для работы, а хранилище корпоративных секретов, персональных данных и доступов к важным ресурсам. Одно неловкое движение — и всё это может оказаться в руках злоумышленников. В этой статье разберёмся, как можно максимально просто и эффективно защитить...

Криптоанализ шифра Виженера. Как реализовать и взломать

Сказал как-то один французский дипломат... Что же он такого мог сказать в 16 веке ? Разберемся в этой статье. Читать далее...

[Перевод] Как мы взломали 512-разрядный ключ DKIM в облаке менее чем за $8

В ходе нашего исследования, охватывавшего записи SPF, DKIM и DMARC на 1 миллионе самых популярных веб-сайтов мы с удивлением обнаружили более 1 700 открытых DKIM-ключей длиной менее 1 024 бит каждый. Эта находка нас удивила, поскольку RSA-ключи короче 1 024 бит расцениваются как небезопасные, и их...

Реализация шифра «Кузнечик» на языке RUST

Привет! Сегодня мы рассмотрим, заключительный в цикле материалов, Российский шифр "Кузнечик". "Кузнечик" — это современный стандарт шифрования в России и за рубежом. Опубликован был в 19 июня 2015 года. В наступающем 2025 году будем отмечать его юбилей. Читать далее...

Криптография Средних веков: от алхимических шифров до магических квадратов

Среди ярких символов Средневековья — колдуны, ведьмы и алхимики, которые «заклинают и превращают в золото ртуть». Криптография в это время тоже шла рука об руку с магией: взять хотя бы шифры оккультистских сообществ. Что же представляли из себя средневековые шифры? Являлись ли они простой...

Сеть знает все, или Как найти пробив с помощью анализа трафика

Столько слов было сказано, столько копий сломано в попытках защитить свою инфраструктуру, но одним из частых векторов проникновения в сеть все еще остается эксплуатация уязвимостей сервисов на периметре. Можно долго рассуждать о причинах такой ситуации, а можно максимально защитить компанию от...

Реализация шифра «Магма» на языке RUST

Привет! Сегодня мы продолжаем реализовывать шифрование. В этой статье мы рассмотрим алгоритм шифра "Магма", который был разработан и использовался в СССР. Читать далее...

Китайская криптография. Анализ проприетарного протокола MMTLS из WeChat

Изображение из документации протокола MMTLS Академическая исследовательская группа Citizen Lab из университета Торонто провела первый публичный анализ протокола шифрования MMTLS на предмет безопасности и конфиденциальности. Это основной протокол приложения WeChat, которым пользуется более 1,2 млрд...

Как зашифровать информацию до определённой даты

Настольные атомные часы URWERK AMC с наручным модулем Предположим, что путешественник во времени отправляет в 80-е годы компьютеры с софтом для технологического прогресса Земли. Там информация о науке и технологиях будущего, а также руководства и советы, как наиболее эффективно перейти от...

Сквозное шифрование и двухфакторная аутентификация в современном интернете

Сегодня практически каждый пользователь интернета знаком с такими терминами, как "сквозное шифрование" (E2EE) и "двухфакторная аутентификация" (2FA). Этому во многом поспособствовали маркетологи, сделав технические термины массово узнаваемыми. Почему они стали так популярны? Разбираемся в этой...

Шифрование бэкапов с использованием age и о ценности простоты

Я кратко познакомлю с инструментом шифрования age (кратко - потому что он простой в использовании - там просто нечего долго объяснять, при этом шифрует по современным стандартам шифрования). Мы научимся в одну простую команду шифровать как личные бэкапы, так и корпоративные (для нескольких...

Протокол ECH в браузере

Chrome продолжает развивать свои механизмы безопасности, и одной из последних технологий, привлекающих внимание, стал протокол Encrypted Client Hello (ECH). Этот протокол, ранее известный как ESNI (Encrypted Server Name Indication), направлен на усиление конфиденциальности при установке...