Получение лицензии по производству СЗКИ во время санкций: какое КИО необходимо

В новых условиях роста импортозамещения и развития разработки внутренних ИТ-продуктов часть возможностей теряются, часть — приходят на смену старым. Компании берутся за создание программного обеспечения: промышленного, прикладного, необходимого для пользователей и инфраструктуры. Зарабатывать в...

Защита персональных данных. Часть 2

В этой статье мы продолжим рассмотрение процесса построения системы защиты персональных данных. В предыдущей статье мы остановились на определении Уровня защищенности персональных данных. Следующим шагом является определение тех мер, которые необходимы для последующего построения системы защиты....

Больше не значит лучше: адекватный класс СКЗИ для бизнеса

Всем привет, меня зовут Василий Степаненко, и теперь я работаю в НУБЕС. Эта статья для тех, кто любит “перебдеть”, и все информационные системы, в которых производится обработка персональных данных, категорировать по максимальному уровню защищенности, т.е. УЗ-1. Конечно же бывают случаи, когда...

Изучаем «Mailion. Сертифицированный» — корпоративную почту с сертификатом ФСТЭК России

2022 год показал, что все риски использования иностранного ПО реализовались в полной мере. Российские пользователи столкнулись с отзывом лицензий, отключением технической поддержки и с недоступностью обновлений программных продуктов. Параллельно с этим изменились векторы атак. По данным...

Как найти черную кошку в темной комнате? Определяем местонахождение носителей данных в пределах контролируемой зоны

Приветствую, Хабр! Меня зовут Сергей Панасенко, я работаю в компании «Актив» директором по научной работе. По роду занятий мне достаточно часто требуется знание (а иногда и решение вопросов практического применения) нормативных документов регуляторов в области ИБ, в том числе приказов ФСТЭК России,...

Compliance-дайджест: что изменилось в ИБ-законодательстве в январе 2023

В свежем выпуске дайджеста делимся новостями из мира комплаенса за прошедший январь. Как операторам персональных данных взаимодействовать с ГосСОПКА в случае инцидента? В каких случаях может быть запрещена трансграничная передача персональных данных? Что нужно для обеспечения безопасной настройки...

Защита персональных данных в облаке: что нужно знать компаниям, чтобы не нарушать закон

Привет! Меня зовут Макс Плеханов. Я работаю в крупной российской компании, предоставляющей хостинг. Занимаюсь развитием продукта. Одним из важных вопросов, с которыми я сталкиваюсь практически каждый день, — это защита персональных данных. Обычно мы сами — источники персональных данных, но давайте...

Как из просто хорошей разработки сделать безопасную?

Всем привет! На связи АЭРОДИСК! В этой статье мы расскажем вам про новое направление компании АЭРОДИСК – Цифровое пространство безопасности (ЦПБ). ЦПБ – продукт, созданный для наших партнеров - интеграторов для оказания помощи по вопросам информационной безопасности конечным заказчикам. Данный...

Фаззинг по-русски на практике: crusher, Astra Linux

Привет, Хабр! Меня зовут Дима, я занимаюсь тестированием безопасности операционной системы Astra Linux в группе компаний «Астра». В статье я расскажу о фаззинг-тестировании, которое помогает обнаружить слабые места программ методом подачи на их входные интерфейсы различных наборов данных, при...

Сканер уязвимостей на Python или как написать сканер за 6 часов

Сканер уязвимостей на Python или как написать сканер за 6 часов Недавно мне довелось участвовать в хакатоне по информационной безопасности на научной конференции в прекрасном городе Санкт-Петербург в СПбГУТ. Одно из заданий представляло из себя написание собственного сканера уязвимостей на любом ЯП...

IT-специалисты в сфере информационной безопасности в 2022. Часть 2: старт в карьере, удаленка или офис, поиск вакансий

Недавно я опубликовал статью о сложившейся на сегодня ситуации в области информационной безопасности и о том, как стать специалистом в этой сфере. Проанализировав комментарии, понял, что данная тема имеет определенные нюансы и требует более глубокой проработки. Как выяснилось, к безопасникам...

Полный compliance: на что обратить внимание при предоставлении СКЗИ по сервисной модели

Соблюдение нормативных требований в области криптографии – вечная тема. Давно не менявшаяся нормативная база и возможность различной интерпретации формулировок порождают только споры и сомнения. С появлением сервисной модели в ИБ вопросов стало еще больше. Можно ли в принципе передать часть...

Как скрестить Intel с Эльбрусом: Обзор новой линейки СХД АЭРОДИСК

Всем доброго здравия! В этой статье мы проведем обзор обновленной линейки систем хранения данных АЭРОДИСК Восток-5 и АЭРОДИСК Engine-5. В новых СХД мы уделили много внимания управлению большими хранилищами в многоконтроллерных конфигурациях на разных процессорных архитектурах («Кластер хранения»),...

Российская виртуализация на российском железе: обзор платформы АЭРОДИСК MACHINE-V

Здравствуйте, Хабровчане! В этой статье мы проведем обзор новой линейки программно-аппаратных комплексов АЭРОДИСК Machine-V с предустановленной российской системой виртуализации АИСТ и гиперконвергентой системой vAIR. Идею создания готовых программно-аппаратных комплексов (ПАК-ов) с...

Нам нужно честно поговорить про аттестованные ЦОД

Дисклеймер 1. Я не собираюсь заниматься луддизмом и призывать всех не переезжать в аттестованные облака. Облачные технологии это, несомненно, часть нашего будущего. 2. Конечно же, не все аттестованные облака являются «аттестованными» в кавычках. Но если вы потенциальный клиент, есть нюансы, на...

[recovery mode] Зачем нужны сертифицированные средства защиты информации?

Сертификат – справка очень важная, но слегка бумажная. Что она даёт, кому и зачем она нужна пытаемся разобраться под катом. Читать дальше...

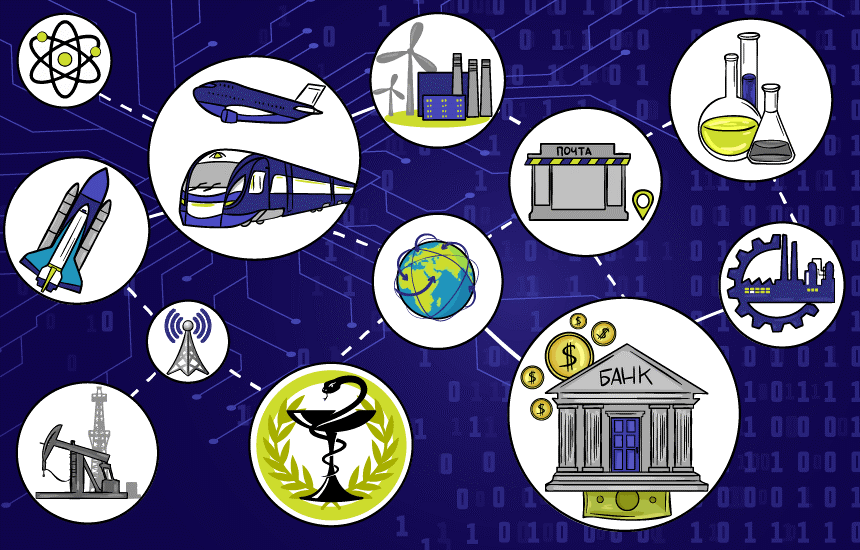

Обзор российского законодательства по защите критической информационной инфраструктуры

Друзья, в предыдущей публикации мы рассмотрели вопросы защиты персональных данных с точки зрения российского и международного законодательства. Однако существует и еще одна актуальная тема, касающаяся большого количества российских компаний и организаций — мы говорим о защите критической...

Как мы закрываем уязвимости в ОС Astra Linux Special Edition

Операционных систем без уязвимостей не бывает — вопрос лишь в том, как эффективно разработчики их выявляют и закрывают. Наша ОС Astra Linux Special Edition здесь не исключение: мы постоянно проверяем и тестируем код на ошибки, нарушения логики, прочие баги и оперативно их устраняем. Иначе бы ФСТЭК...