[Перевод] Разбираем идеальный кейс фишинга при аренде квартиры

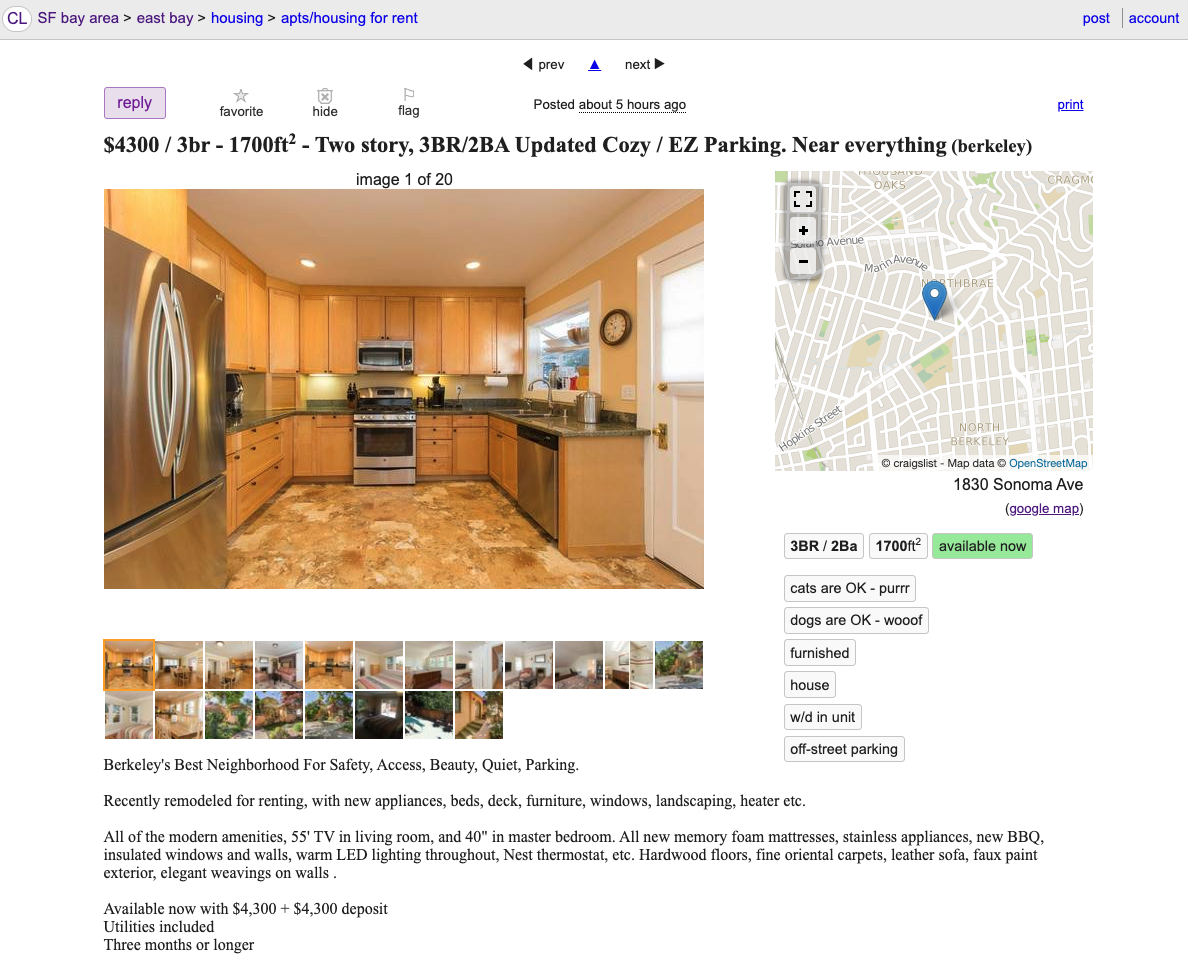

Недавно я стал жертвой (к счастью, неудачной) фишинговой атаки. Несколько недель назад я бродил по сайтам Craigslist и Zillow: я хотел арендовать жилье в районе залива Сан-Франциско. Мое внимание привлекли симпатичные фото одного местечка, и мне захотелось связаться с арендодателями и узнать о нем...

Памятка по безопасной работе с корпоративной email-корреспонденцией

Составил небольшую памятку, надеюсь, она окажется полезной для вас и ваших коллег в противодействии социальной инженерии и фишингу. Читать дальше →...

Взломать админа

Во многих случаях, успешные социальные инженеры обладают сильными человеческими качествами. Они очаровательны, вежливы и просты — социальные качества, необходимые для установления быстрой связи и доверия. Кевин Митник Проверка осведомленности персонала об ИБ-угрозах является одним из самых...

Security Awareness по-взрослому: как закрыть уязвимость к фишингу

Продолжаем цикл статей о Security Awareness или, выражаясь простым языком, об обучении своих сотрудников противодействию фишинговым атакам. Часто такое обучение реализуется на коленке, но по-настоящему эффективным оно может быть только если перерастает в полноценный комплексный процесс на уровне...

Явка провалена: выводим AgentTesla на чистую воду. Часть 1

Недавно в Group-IB обратилась европейская компания-производитель электромонтажного оборудования — ее сотрудник получил по почте подозрительное письмо с вредоносным вложением. Илья Померанцев, специалист по анализу вредоносного кода CERT Group-IB, провел детальный анализ этого файла, обнаружил там...

Кейлоггер с сюрпризом: анализ клавиатурного шпиона и деанон его разработчика

В последние годы мобильные трояны активно вытесняют трояны для персональных компьютеров, поэтому появление новых вредоносных программ под старые добрые «тачки» и их активное использование киберпреступниками, хотя и неприятное, но все-таки событие. Недавно центр круглосуточного реагирования на...

Больше чем антиспам: как выжать максимум из Security Email Gateway

Пока большой Enterprise выстраивает эшелонированные редуты от потенциальных внутренних злоумышленников и хакеров, для компаний попроще головной болью остаются фишинговые и спам-рассылки. Если бы Марти Макфлай знал, что в 2015 году (а уж тем более в 2020) люди не то что не изобретут ховерборды, но...

Спирфишинг: разбираем методы атак и способы защиты от них

Фишинг (phishing) – вид интернет-мошенничества, использующий принципы социальной инженерии. Это письмо в электронной почте, звонок, SMS или сообщение в мессенджере или соц.сети, пытающееся обманом убедить пользователя передать свои конфиденциальные данные, скачать какой-то вредоносный файл или...

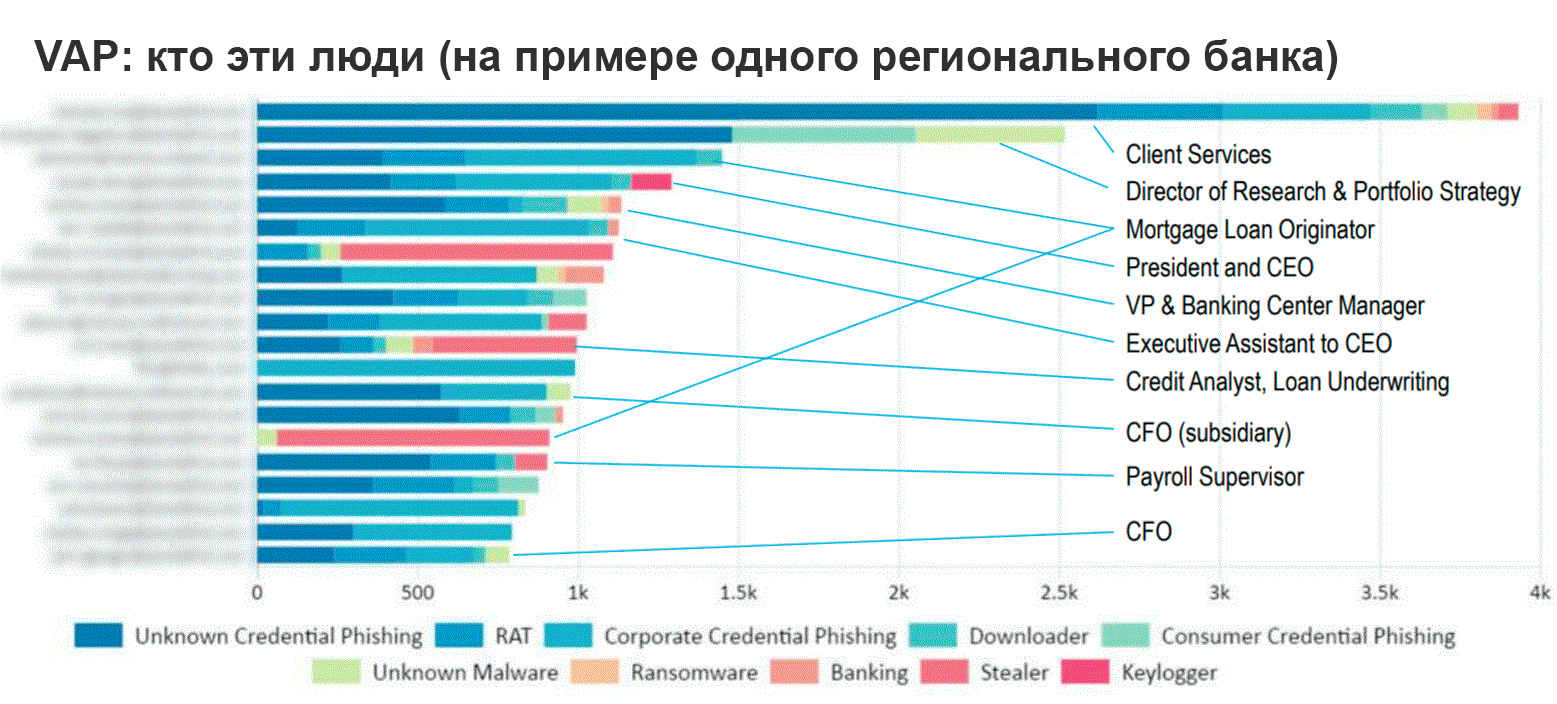

Между креслом и монитором сидит главная уязвимость в системе: VAP-персона

Источник: Proofpoint Наборы эксплоитов и известные уязвимости ПО применяются для кибератак очень редко. На самом деле, более 99% успешных атак производится с участием жертвы. Цель должна собственноручно открыть файл, запустить макрос, нажать на ссылку или выполнить какое-то другое действие. Такова...

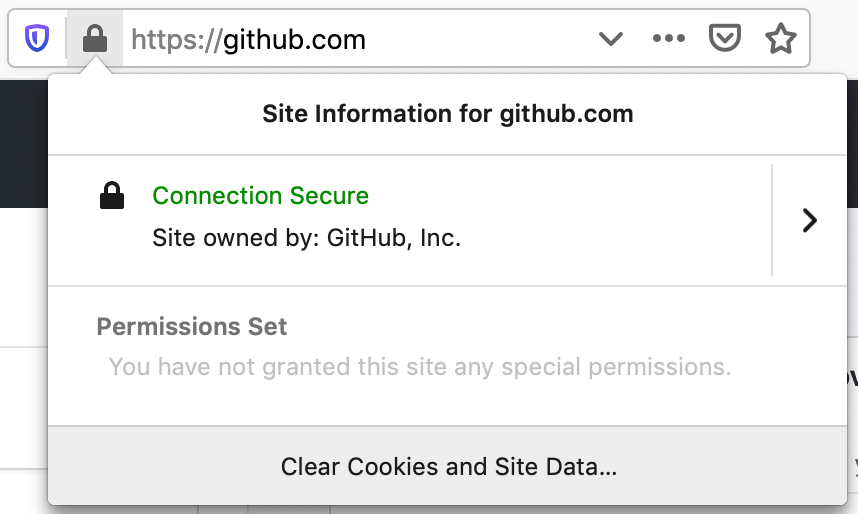

Сертификаты EV SSL: есть ли жизнь после смерти?

В новых версиях Chrome 77 и Firefox 70 (выйдет 22 октября) EV-сертификаты с расширенной проверкой лишились своего привычного места в адресной строке. Теперь они на первый взгляд не отличаются от обычных DV-сертификатов, которые валидируют домен. Дополнительная информация о компании раскрывается...

От Homo sapiens sapiens через Homo vulnerable к Homo science, или Security Awareness по-взрослому

Современный рынок ИБ наполнен всевозможными продвинутыми решениями с приставками в названии Next generation, Unified, AntiAPT ну или хотя бы 2.0. Производители обещают новый уровень автоматизации, автореспонса, распознования зеродея и прочие чудеса. Любой безопасник знает: нужно усиленно защищать...

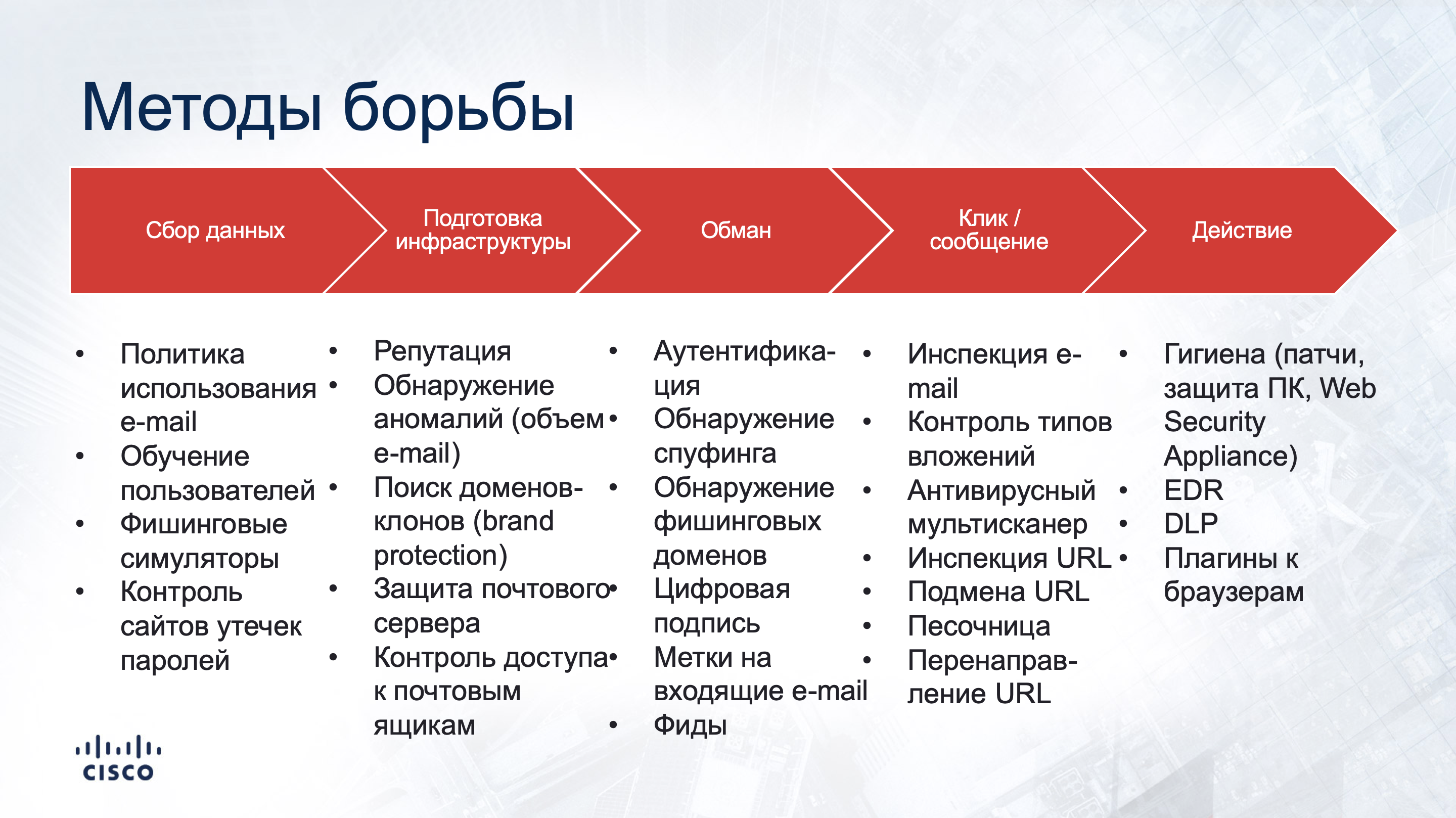

Чеклист для борьбы с фишингом

Начну с некоторых цифр: 80% успешных атак начинается с фишинга (а кто-то считает, что и вовсе 95%) 10% сигналов тревоги в большинстве SOC связано с фишинговыми атаками Рейтинг успешных кликов на фишинговые ссылки — 21% Рейтинг загрузки/запуска вредоносных вложений – 11% Все это говорит о том, что...

[Перевод] Приключения неуловимой малвари, часть V: еще больше DDE и COM-скриплетов

Эта статья является частью серии «Fileless Malware». Все остальные части серии: Приключения неуловимой малвари, часть I Приключения неуловимой малвари, часть II: скрытные VBA-скрипты Приключения неуловимой малвари, часть III: запутанные VBA-скрипты для смеха и прибыли Приключения неуловимой...

[Перевод] Приключения неуловимой малвари, часть III: запутанные VBA-cкрипты для смеха и прибыли

Эта статья является частью серии «Fileless Malware». Все остальные части серии: Приключения неуловимой малвари, часть I Приключения неуловимой малвари, часть II: Скрытные VBA-скрипты Приключения неуловимой малвари, часть III: запутанные VBA-скрипты для смеха и прибыли (мы тут) В последних двух...

Вебинар Group-IB 11 июля «Анализ вредоносного ПО для начинающих: базовые подходы»

Работа вирусного аналитика требует глубоких знаний и обширного опыта, но существуют базовые методы анализа, которые доступны даже начинающим специалистам. Несмотря на свою простоту, такие методы эффективно работают и позволяют выявить существенную часть вредоносного программного обеспечения....

Дела ажурные – как Microsoft Azure помогает в проведении фишинговой атаки

Публикуем статью по следам нашего выступления на Fast Track OFFZONE-2019 с докладом «Дела ажурные – как Microsoft Azure помогает в проведении фишинговой атаки». При проведении фишинговой атаки с рассылкой вредоносного вложения – основная проблема – обойти спам фильтры на почтовом сервере жертвы....

[Перевод] Я был в семи словах от того, чтобы стать жертвой таргетированного фишинга

Три недели назад я получил очень лестное письмо из Кембриджского университета с предложением выступить судьёй на премии Адама Смита по экономике: Дорогой Роберт, Меня зовут Грегори Харрис. Я один из Организаторов премии Адама Смита. Каждый год мы обновляем команду независимых специалистов для...

На что уповают эксперты по защите данных? Репортаж с Международного конгресса кибербезопасности

20-21 июня в Москве проходил Международный конгресс по кибербезопасности. По итогам мероприятия посетители могли сделать следующие выводы: цифровая неграмотность распространяется как среди пользователей, так и среди самих киберпреступников; первые продолжают попадаться на фишинг, открывать опасные...