Acronis Cyber Threats Report 2020: Осторожно, уязвимости

За время пандемии хакеры стали находить больше эксплойтов во всех видах программного обеспечения? Сегодня мы снова хотим поделиться интересными фактами и данными из нашего исследования Acronis Cyber Threats Report 2020 и рассказать о тех направлениях активности, в которых киберпреступники особенно...

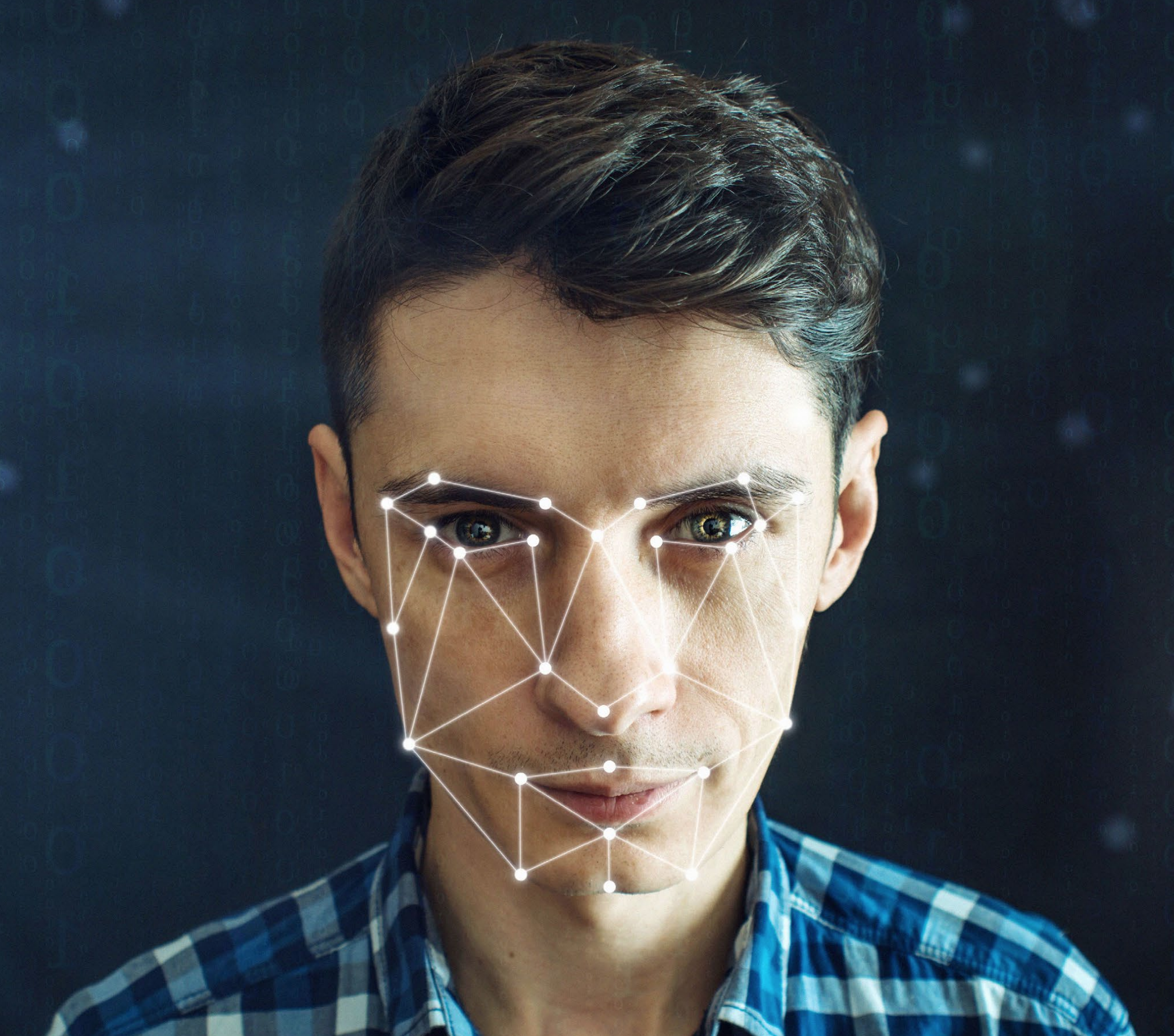

Чем грозят уязвимости систем контроля доступа с идентификацией по лицу

Современные системы контроля доступа научились узнавать сотрудников по лицу. Это удобно: не нужно носить на шее бейдж с RFID-чипом и прикладывать его к считывателю у каждой закрытой двери. Кажется, что будущее наступило: можно ходить по офису с гордо поднятой головой, а двери будут сами...

Возможные способы организации атак на киберфизические системы

Киберфизические атаки — это особая категория кибератак, которые преднамеренно или нет также негативно влияют на физическое пространство нацеливаясь на вычислительную и коммуникационную инфраструктуру позволяющую людям и системам контролировать и контролировать датчики и исполнительные механизмы....

NXNSAttack или что делать с DDoS-атакой, усиленной в 163 раза

В мае группа израильских исследователей сообщила о новой уязвимости DNS-серверов, которую можно использовать для усиления DDoS-атак. Авторы утверждают, что при атаке с помощью DNS-резолверов коэффициент амплификации пакетов (PAF) достигает 1621, а пропускной способности (BAF) — 163. Уязвимыми...

Строим безопасную разработку в ритейлере. Итоги одного большого проекта

Эта статья — завершающая в цикле материалов о нашем опыте выстраивания процесса безопасной разработки для крупного ритейлера. Если пропустили, можете прочитать первые части: о безопасной разработке порталов и мобильных приложений, о безопасной разработке в группе приложений SAP и о встраивании в...

Уязвимости IoT-систем на примере LoRaWAN

В данной статье мы рассмотрим уязвимости IoT систем и 3 сценария атаки на устройства данного типа. Но для начала стоит разобраться в терминах: что такое IoT? Что плохого может произойти из-за атаки на IoT устройства? Почему кибербезопасность сейчас так важна? Интернет вещей (англ. internet of...

[Перевод] Мы нашли опасную уязвимость в Microsoft Teams, но компания устранила её только спустя два месяца

TL;DR: 31 августа 2020 года мы сообщили о критически опасных багах исполнения удалённого кода в Microsoft Teams. 30 сентября 2020 года Microsoft присвоила им рейтинг «Important, Spoofing» («Важно, спуфинг») — один из наиболее низких. В нашей команде мгновенно родилась новая шутка. Microsoft...

Уязвимость Crosstalk

В последние годы стало появляться большое количество сообщений о всякого рода уязвимостях в процессорах компании Intel. Самыми известными из них являются Spectre и Meltdown, основанные на ошибках в реализации спекулятивного исполнения команд. В июне 2020 года появилось сообщение о новой уязвимости,...

Строим безопасную разработку в ритейлере. Опыт интеграции с кассовым ПО GK

Что самое сложное в проектной работе? Пожалуй, свести к общему знаменателю ожидания от процесса и результата у заказчика и исполнителя. Когда мы начинали внедрять безопасную разработку в группе GK-приложений (кассового ПО) крупного ритейлера, то на входе имели вагон времени и задачи снижения...

[Перевод] Почему этичным хакерам следует взламывать корпорации сообща. Интервью с баг-хантером Алексом Чапманом

Алекс Чапман, работающий в сфере этичного хакинга 13 лет, рассказал изданию The Daily Swig о будущем кибербезопасности, принципах, благодаря которым он остается успешным и востребованным хакером, и о том, почему он верит в сотрудничество между баг-хантерами. Читать дальше →...

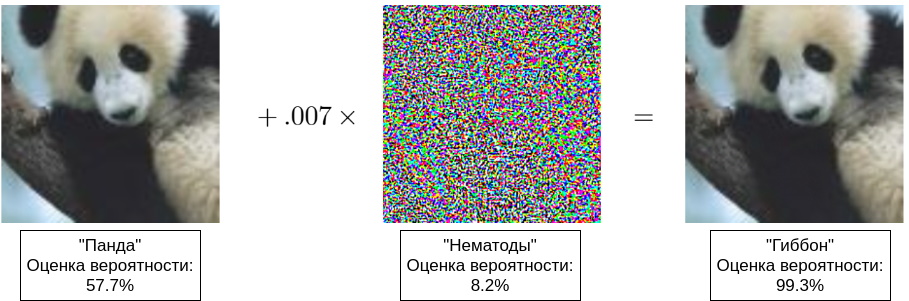

Насколько неуязвим искусственный интеллект?

Сегодня искусственные нейронные сети лежат в основе многих методов «искусственного интеллекта». При этом процесс обучения новых нейросетевых моделей настолько поставлен на поток (благодаря огромному количеству распределенных фреймворков, наборов данных и прочих «заготовок»), что исследователи по...

Windows: достучаться до железа

Меня всегда интересовало низкоуровневое программирование – общаться напрямую с оборудованием, жонглировать регистрами, детально разбираться как что устроено... Увы, современные операционные системы максимально изолируют железо от пользователя, и просто так в физическую память или регистры устройств...

Zerologon: практические методы выявления фактов эксплуатации уязвимости

CVE-2020-1472, или Zerologon, уже получила звание одной из самых опасных уязвимостей, обнаруженных за последние годы. Она позволяет атакующему скомпрометировать учетную запись машинного аккаунта контроллера домена и получить доступ к содержимому всей базы Active Directory. Для эксплуатации...

Attack-defence для бизнеса: разбираем задания корпоративного тренинга Cyber Polygon

Типичный парадокс из жизни безопасника: • инцидентов быть не должно (потому что инциденты = потери для бизнеса); • но инцидентов должно быть много (потому что без опыта реагирования будет трудно сохранять квалификацию и оперативно отражать атаки). Для выхода из этого порочного круга крупные...

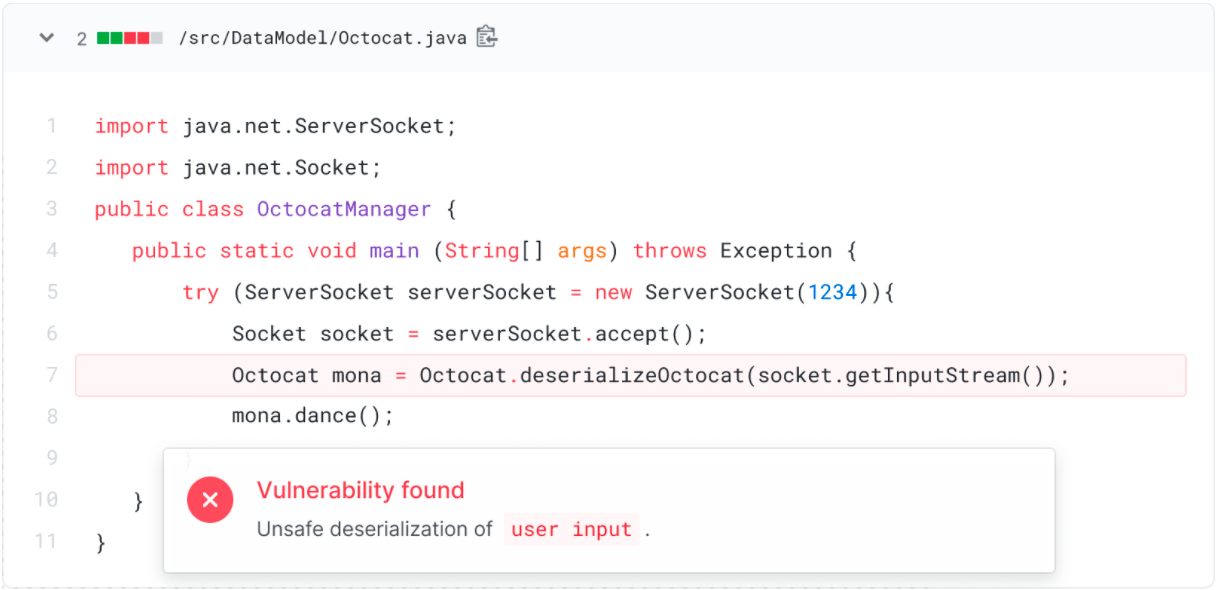

GitHub запустил статический анализ кода на уязвимости

После обширного тестирования GitHub открыл в открытом доступе функцию сканирования кода на уязвимости. Любой желающий может запустить сканер на собственном репозитории и найти уязвимости до того, как они пойдут в продакшн. Сканер действует для репозиториев на C, C++, C#, JavaScript, TypeScript,...

[Перевод] C++: Коварство и Любовь, или Да что вообще может пойти не так?

“C позволяет легко выстрелить себе в ногу. На C++ это сделать сложнее, но ногу оторвёт целиком” — Бьёрн Страуструп, создатель C++. В этой статье мы покажем, как писать стабильный, безопасный и надежный код и насколько легко на самом деле его совершенно непреднамеренно поломать. Для этого мы...

Строим безопасную разработку в ритейлере. Опыт одного большого проекта

Некоторое время назад мы закончили строить процесс безопасной разработки на базе нашего анализатора кода приложений в одной из крупнейших российских ритейловых компаний. Не скроем, этот опыт был трудным, долгим и дал мощнейший рывок для развития как самого инструмента, так и компетенций нашей...

Уязвимости и вредоносный код в системах промышленной автоматизации

Разработанные 15-20 лет назад средства промышленной автоматизации практически не содержали функций обеспечения безопасности. За прошедшие десятилетия на предприятиях накопился целый парк оборудования с неустранимыми архитектурными недостатками, доступными для эксплуатации киберпреступниками. В этом...