(Не) безопасный дайджест: чем пахнут утечки, дипфейк в Zoom и дворянство за тысячу евро

Август – время, когда многие еще отдыхают, но не мошенники и суды. В нашем традиционном дайджесте – преступление с редким (потому что большим) наказанием, типичные «грабли» и очередной пример того, к чему приводит вера людей сказочным обещаниям. Читать далее...

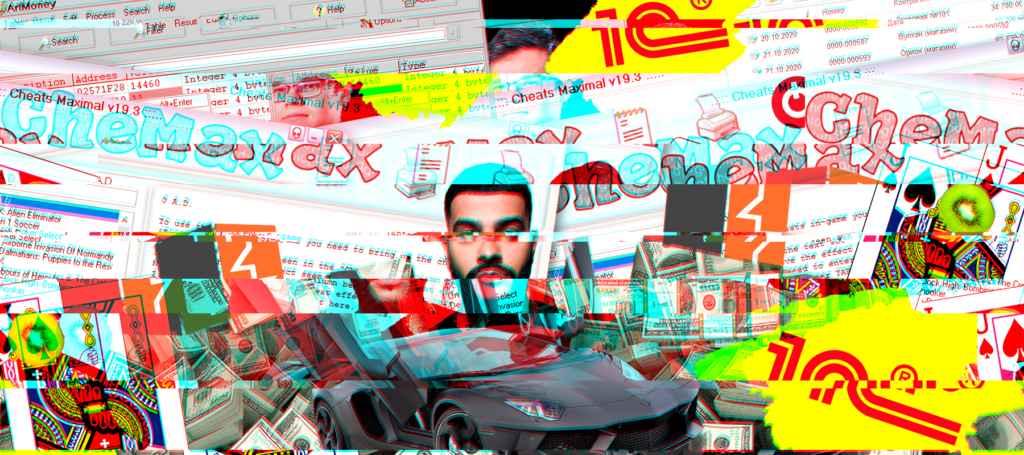

20 лет проблем приема платежей

За логотип спасибо yarbabin Электронные системы расчетов существуют в интернете уже давно, а баги на них встречаются двадцатилетней давности. Мы находили критические уязвимости, позволяющие угнать деньги и накрутить баланс. Сегодня мы разберем типовые реализации приема платежей и связанные с ними...

Угнать за 60 секунд: как уберечь свой Telegram-аккаунт от злоумышленников

С каждым месяцем популярность мессенджера только растет. В июне 2022 года аудитория Telegram достигла 700 миллионов человек — об этом рассказал основатель сети Павел Дуров. Для российских пользователей приложение является одной из самых популярных программ — более 52% аудитории рунета регулярно...

Топ самых интересных CVE за июль 2022 года

ДИСКЛЕЙМЕР! Внимание! Вся представленная информация предназначена для ознакомительного изучения. Автор не несет никакой ответственности за причиненный вред с использованием изложенной информации. Заканчивается седьмой месяц 2022 года и подходит пора обратить внимание на самые интересные уязвимости...

Что такое CVE и какие угрозы там хранятся?

В публикациях о различных уязвимостях и инцидентах информационной безопасности часто встречается аббревиатура CVE. CVE (Common Vulnerabilities and Exposures) – это список известных уязвимостей и дефектов безопасности. Рассмотрим, что он из себя представляет и какие дефекты безопасности из него были...

Погружаемся в Open Source бережно и безопасно

На сегодняшний день нет практически ни одной программы, где не задействовали бы бы Open Source — программное обеспечение с открытым исходным кодом. Неумелое использование компонентов и недостаточная степень проверки могут испортить любой продукт, а вместе с ним и лишить лояльностей пользователей....

Поговорим про безопасность в Dart и Flutter

Безопасность приложения определяется всеми уровнями - от операционной системы и компилятора до используемых пакетов/плагинов и кода самого приложения. Особенно этот вопрос актуален, когда значительная часть используемых компонентов поддерживается сообществом и не контролируется единой организацией...

Топ самых интересных CVE за июнь 2022 года

ДИСКЛЕЙМЕР! Внимание! Вся представленная информация предназначена для ознакомительного изучения. Автор не несет никакой ответственности за причиненный вред с использованием изложенной информации. Подходит к концу июнь, а это значит пора посмотреть на самые интересные уязвимости за уходящий месяц...

Black-box тестирование сотовой сети: как операторы защищают абонентов от хакерских атак

В статьях о SS7 и Diameter улавливаются панические нотки: протоколы сотовой связи похожи на решето, от них нельзя взять и отказаться, их не исправить. И все же, телеком-апокалипсис до сих пор не случился. Сотовые сети работают, но каким образом? Мы проверили, как и насколько эффективно сотовые...

Vulnerability Management изнутри. Примеры, ошибки и подводные камни

Если Вы знакомы с процессом управления уязвимостями, то в данной статье вряд ли найдете новые подходы или методики. Всем остальным приятного чтения. Организуют и поддерживают функционирование процесса VM обычно безопасники специалисты по информационной безопасности. В связи с этим на них...

Топ самых интересных CVE за май 2022 года

ДИСКЛЕЙМЕР! Внимание! Вся представленная информация предназначена для ознакомительного изучения. Автор не несет никакой ответственности за причиненный вред с использованием изложенной информации. Подошел к концу май 2022 года, а это значит, что по сложившейся традиции пора посмотреть на самые...

О безопасности Kubernetes. Часть 2. Ищем уязвимости и защищаемся

В предыдущей статье мы рассмотрели архитектуру Kubernetes, и обсудили те виды уязвимостей, которые можно встретить в его программных компонентах и их настройках. Теперь перейдем к практическим аспектам защиты и поговорим о том, как обнаружить уязвимости и как грамотно от них защититься. Читать далее...

Особенности тактик вымогателя AvosLocker

AvosLocker — относительно новый вымогатель. Его операторы приняли на вооружение все «передовые» методы, которые уже отработаны коллегами по цеху. Это и многоуровневое вымогательство, и модель «вымогатель как услуга». AvosLocker стал одним из нескольких семейств, стремящихся перехватить инициативу...

Без патча и протокола: какие уязвимости чаще всего встречаются в корпоративной инфраструктуре

Последнее время ни дня не проходит без новостей о новых найденных уязвимостях в том или ином ПО. И если раньше с момента их публикации до эксплуатации проходило 1,5 – 2 года, сегодня – уже пара часов. Мы регулярно проводим сканирование инфраструктуры для разных компаний, и не понаслышке знаем,...

СheckKarlMarx: утилита для поиска уязвимостей в продовых сборках

Всем привет! Меня зовут Дмитрий Терёшин, в СберМаркете я занимаюсь Application Security — безопасностью веб- и мобильных приложений. Во время аудитов мобильных приложений я часто натыкался на плавающие уязвимости: они появляются только в конечной сборке, которая отправляется в стор. Я разработал...

Лучшая защита – нападение: как моделирование действий злоумышленника помогает укрепить инфраструктуру

Иногда бывает полезно взглянуть на ситуацию под другим углом. Для информационной безопасности это правило работает так: надо посмотреть на свою инфраструктуру с точки зрения потенциального злоумышленника. Как тебя будут ломать? И что будет, когда сломают? Такой подход к оценке уровня защищенности...

[Перевод] Что такое Re-entrancy attack?

Говорят, что процедура является re-entrant, если ее выполнение может быть прервано в середине, инициировано заново, и оба запуска могут завершиться без каких-либо ошибок при выполнении. В контексте смарт-контрактов Ethereum повторный вход может привести к серьезным уязвимостям. Самым известным...

Карты, фаззинг, OSM: ищем поверхность атаки для сложного приложения

Фаззинг - это такое тестирование, в котором не надо придумывать тесткейсы, потому что умная машина (или настойчивый алгоритм перебора) делает это за вас. Но с фаззингом есть одна неприятность - непонятно, как тестировать любую достаточно сложную систему. Мы бы хотели генерировать много тестов и...