hex-атака: как изящно обойти закрытый буфер обмена, потоковый AV и другие защитные механизмы удаленных рабочих мест

Привет, Хабр! Меня зовут Марат Сафин, я эксперт по безопасности КИИ и АСУТП в К2 Кибербезопасность. Более восьми лет занимаюсь кибербезом с упором на защиту промышленных объектов и АСУТП. До этого пять лет внедрял и обеспечивал функционирование самих АСУТП. Сегодня расскажу о любопытной дыре в...

Утечка исходников в банке: безразличие или так задумано?

Небольшой рассказ о том, как у системообразующего банка торчат исходники, и делать с этим что-либо они не собираются. Читать далее...

Кибер Протего и Кибер Файлы: вместе — надежнее

Привет, Хабр. Продолжим знакомство с продуктами Киберпротекта. Сегодня обсудим продукт Кибер Протего - наше полнофункциональное DLP-решение корпоративного класса и посмотрим как оно совместно с продуктом Кибер Файлы позволяет обеспечить безопасный обмен файлами. Читать далее...

Приложение Getcontact светит вашими персональными данными, даже если вы им никогда не пользовались

Getcontact — мобильное приложение, позиционирующее себя как менеджер звонков и блокировщик спама. Появилось в конце 2017-го и стремительно взлетело на первые места магазинов приложений. Создатели сервиса оценивают свою аудиторию в 400+ миллионов пользователей. Приложение декларирует, казалось бы,...

Восстановление криптоключей по яркости LED-индикатора питания

Экспериментальная установка. Камера наблюдения (слева) снимает индикатор питания на смарт-ридере (справа) с расстояния 16 м Известный эксперт в области криптоанализа Бен Насси (Ben Nassi) с коллегами из университета им. Бен-Гуриона опубликовали результаты уникальных экспериментов по восстановлению...

[recovery mode] О работе с персональными данными в «Ситимобил» спустя 2.5 месяца после утечки – взгляд пользователя

В этой статье будет рассмотренно продолжение известной по прошлому году истории о подходе к обработке персданных в «Ситимобил». Напомню, 23 декабря 2022 года стало известно об утечке данных водителей «Ситимобил». Компания признала факт утечки, уведомила Роскомнадзор, принесла извинения водителям и...

«Утечка данных»: в чем опасность и как с этим бороться?

Личные данные сегодня становятся все больше публичными, а конфиденциальность информации скорее условна. Махинации с использованием "слитых" баз данных сейчас обрели небывалый масштаб. От "разводов" недобросовестных телефонных мошенников страдаем мы с вами, от взломов и утечки внутренней информации...

Бытовой инфобез. Что делать, если украли мобильный телефон?

Если брать в расчет только коммуникационную составляющую, то телефон неразрывно связан с человеком и его социализацией. Соцсети, мессенджеры, мобильные приложения, просмотр и съемка фото и видео – всем этим мы пользуемся каждый день. Но как же быть, если вдруг Ваш мобильный телефон украдут?...

Небезопасная разработка

Статья является продолжением статьи: История утечки персональных данных через Github. Сегодняшняя подборка: 1. Персданные, пароли, рабочие секреты, все в куче 2. Пасхалка с персональными данными в рабочем проекте 3. Креды для доступа в даркнет Читать далее...

[Перевод] Три основные причины утечки данных из облака

В результате переноса рабочих процессов и приложений в облако ИТ-администраторы и организации в целом потеряли контроль над ними и лишились возможности управления многими важными аспектами кибербезопасности. То, что находилось внутри локальной инфраструктуры, оказалось за ее пределами, в публичном...

(не)Безопасный дайджест: потерянные миллионы и телефонные мошенники

Обычно в конце месяца мы предлагаем вам дайджест самых интересных ИБ-инцидентов. Но в феврале нам встретилось столько совершенно потрясающих историй на вечную тему «вам звонят из банка», что мы решили собрать их в отдельный пост. И хоть в телефонном мошенничестве нет ничего нового, мы не устаем...

Анализ утечки второго порядка: когда утекает у тех, кто ворует данные у банка

Все уже привыкли к тому, что данные клиентов российских банков то тут, то там всплывают либо в открытом доступе, либо выставляются на продажу на различных теневых форумах. Сейчас хочется поговорить о том, откуда эта информация берется, на примере конкретного случая с известным российским банком....

Хит-парад паролей (анализ ~5 млрд паролей из утечек)

В прошлом году мы в DeviceLock провели анализ утекших паролей. На тот момент в нашей «коллекции» паролей было около 4 млрд уникальных пар логин/пароль. За время, прошедшее с прошлого исследования, «коллекция» пополнилась почти 900 млн новыми уникальными логинами и паролями. Кстати, следить за...

[Из песочницы] Анализ инцидентов в компьютерных системах и сетях

Аннотация В современных компаниях внутренний нарушитель составляет весомую часть угроз безопасности. Чтобы закрыть проблему с утечками, рекомендуется использование DLP-систем. В данной статье предлагается рассмотреть три DLP-системы и выбрать из них лучшую. Читать дальше →...

[Перевод] Огромная база SMS TrueDialog оказалась в открытом доступе

Примечание: только пару дней назад IT-компании поздравляли клиентов, партнеров и всех сопричастных с Международным днем защиты информации, а уже появилась новость об очередной серьезной утечке. Делимся с вами переводом статьи с TechCrunch. / Photo by Jon Moore on Unsplash Читать дальше →...

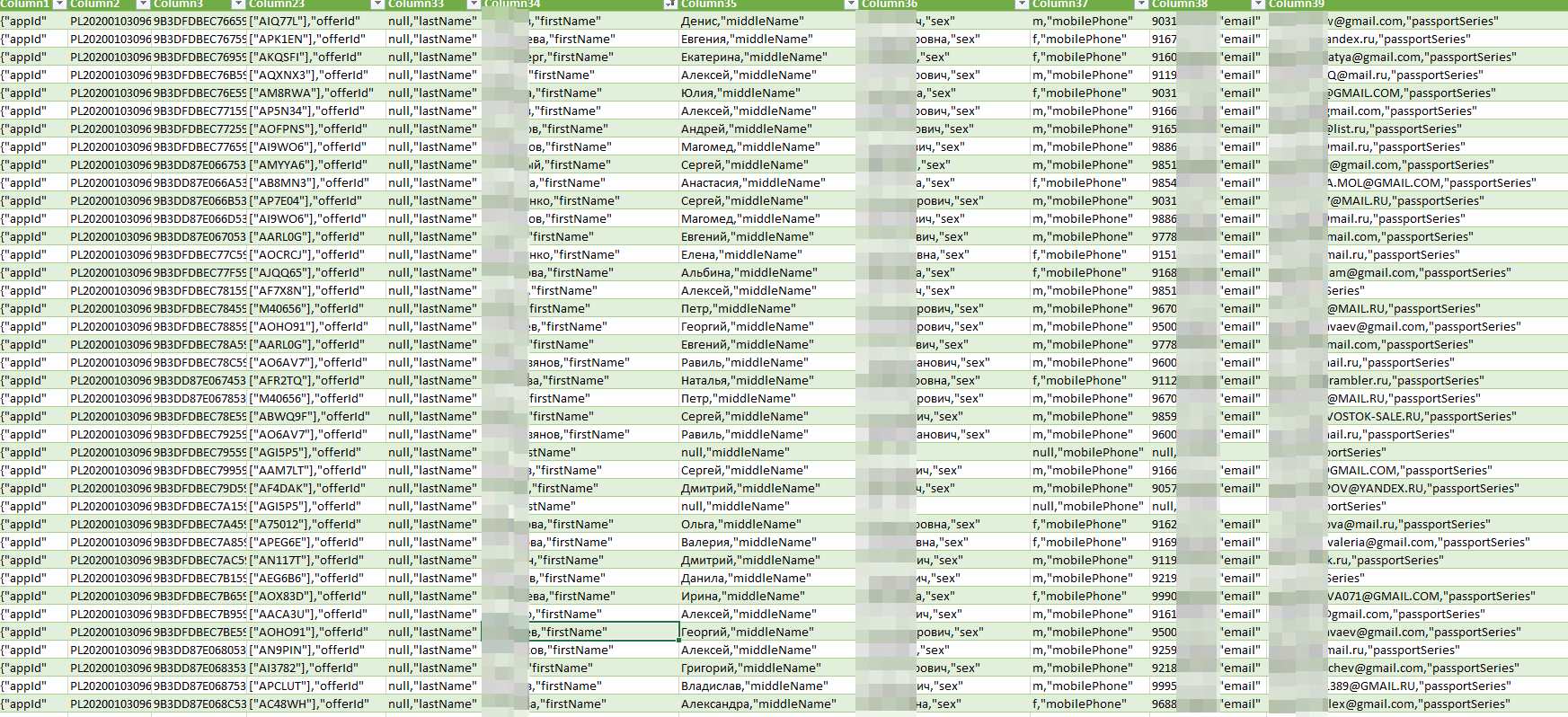

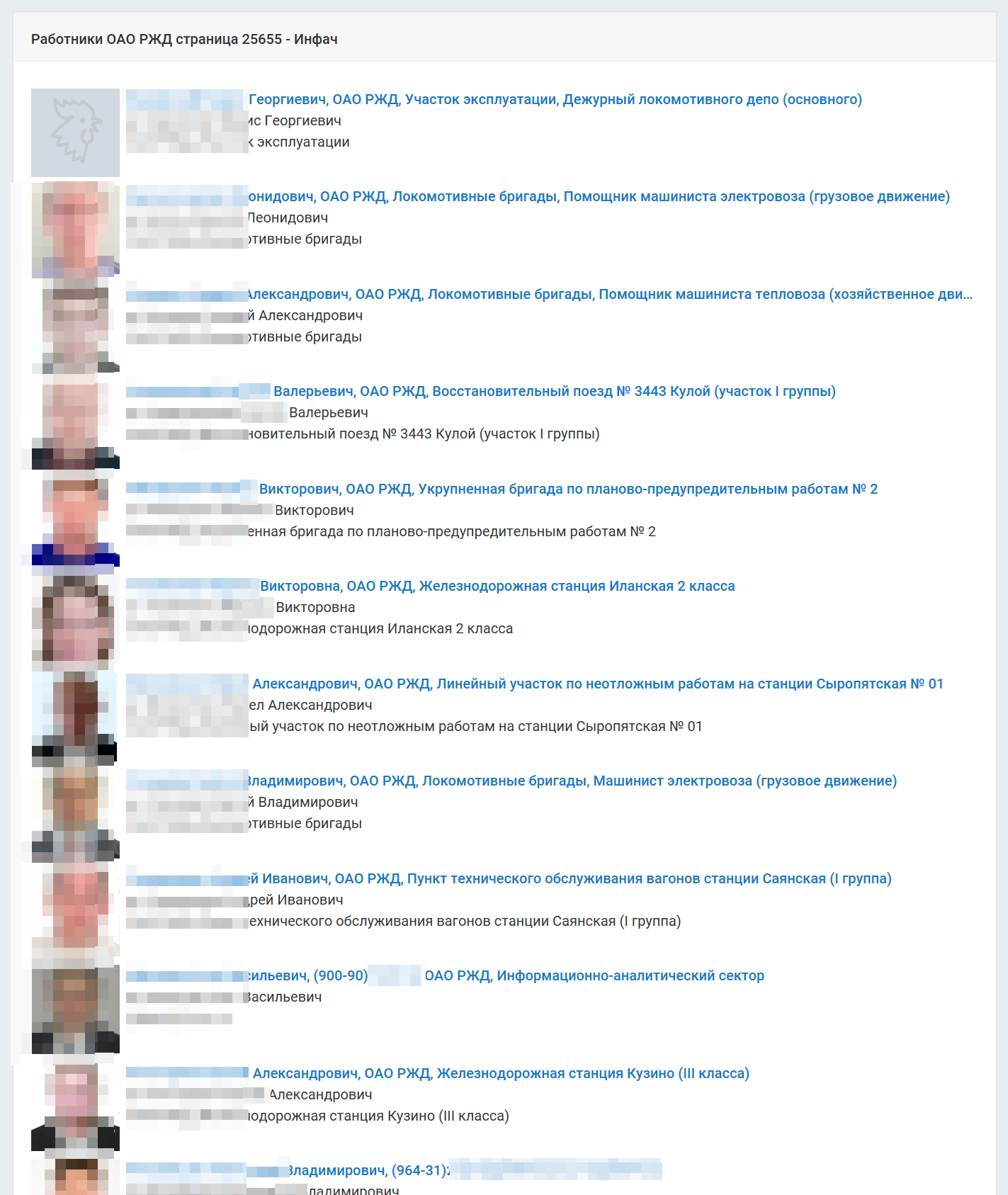

Утечка персональных данных предположительно сотрудников ОАО «РЖД»

Неизвестные, опубликовали в свободном доступе персональные данные 703,000 человек, предположительно сотрудников ОАО «РЖД». Читать дальше →...

Цены российского черного рынка на пробив персональных данных (плюс ответ на ответ Тинькофф Банка)

В конце прошлого года я делал обзор цен черного рынка на российские персональные данные, и вот пришло время его обновить и дополнить. Заодно посмотрим изменение цен и предложений на этом «рынке», а также реакцию «Тинькофф Банка» на вот это вот все. Поехали... Читать дальше →...

Digital Shadows — компетентно помогает снизить цифровые риски

Возможно, Вы знаете что такое OSINT и пользовались поисковиком Shodan, или уже используете Threat Intelligence Platform для приоритизации IOC от разных фидов. Но иногда необходимо постоянно смотреть на свою компанию с внешней стороны и получать помощь в устранении выявленных инцидентов. Digital...

Назад