Автоматизируем сканирование IT-инфраструктуры: версия 2.0

Привет, Хабр! Это Антон Дятлов, инженер по защите информации в Selectel. В одной из предыдущих статей я рассказывал, как настроить скрипт, который через API «Сканер-ВС 6» запустит сканирование, создаст отчеты и отправит уведомление в Telegram. Мы научились запускать сканер по расписанию через cron,...

Опыт участия в проекте «Киберустойчивый регион»

Как измерить защищенность целого региона? Расскажем в данной статье о том, как компания СайберОК принимала участие в проекте «Киберустойчивый регион», который запустили на масштабах республики Татарстан. Читать далее...

Взлом уязвимой операционной системы Vulnix. Уязвимая служба/протокол smtp

Всех приветствую, читатели Хабра! В сегодняшней статье я поделюсь примером взлома уязвимой ОС Vulnix и энумерацией порта/сокета/службы smtp. После чего опять же пример брутфорса паролей Примечание Правовая информация: Данная статья создана исключительно в ознакомительных/образовательных/развивающих...

Атака на уязвимую систему Deathnote Vulnhub. Получение доступа к системе пользователя и суперпользователя root. Часть 7

Всех приветствую, читатели Хабра! Седьмая часть анализа защищенности, правда в этот раз системы (серверной) Vulnhub. Система я поднимал на virtualbox, а не на докер, то есть иной метод виртуализации. Вот ссылки на первые четыре части уязвимых веб-приложений, советую ознакомиться:...

Некоторые базовые примеры атаки на уязвимую машину Metasploitable2. Небольшая шпаргалка по Metasploit-Framework

Всех приветствую, читатели Хабра! В сегодняшней статье я поделюсь своей базовой практикой пентеста уязвимой машины Metasploitable2. В одной из прошлых статей https://habr.com/ru/articles/850188/ я уже показывал методы брутфорса данной машины. В этой статье будет еще немного брутфорса и иных методов...

Атака на уязвимую систему SkyTower Vulnhub. Эксплуатация уязвимостей и получение доступа к системе. Часть 5

Всех приветствую, читатели Хабра! Пятая часть анализа защищенности, правда в этот раз системы (серверной) Vulnhub. Да в этот раз, я поднял целую ОС на virtualbox, а не докер контейнер, соответсвенной в этой статье совершенно иной метод виртуализации, и соответсвенно способ атаки. Соответсвенно в...

QR-код: улучшение считывания на сложных поверхностях

Одним из направлений, на которое непосредственно влияет технологический прогресс, является передача информации. В каком виде она передается, каким методом, насколько быстро и как считывается — все это зависит от уровня доступных технологий. Ярким примером того является QR-код, появившийся в начале...

Nuclei Fu

Привет, Хабр! Меня зовут Станислав Савченко, я ведущий эксперт базы знаний в CyberOK. За последний год в Nuclei было несколько крупных обновлений, которые принесли множество фич, таких как кодовая вставка, использование javascript в шаблонах, управление запросами через flow, внедрение подписи...

Активоцентричность и хранение данных [Оголяемся технологически. MaxPatrol SIEM]

Привет! Меня зовут Иван Прохоров, я руководитель продукта MaxPatrol SIEM. Мы продолжаем наше технологическое погружение в наш SIEM и сегодня расскажем об активоцентричности и хранении данных. А помогать мне в этом будет мой коллега, архитектор продукта MaхPatrol SIEM, Роман Сергеев. В прошлой...

Как организовать безопасность контейнеров на базе Open Source

Привет Хабр! Меня зовут Татьяна Хуртина, и я программист в группе внутренней автоматизации ИБ VK. Недавно я выступала на киберфестивале PHDays c докладом про наш подход для мониторинга безопасности контейнеров. На примере опыта в inhouse-облаке Дзена я рассказала, как можно использовать open source...

Сканируем сеть. Собираем информацию об организациях

Снова рад приветствовать всех подписчиков и читателей! Сегодня хочу представить вашему вниманию несколько инструментов OSINT подходящих для сканирования сети и сбора информации об организациях. В этой статье подробно разберём установку, настройку и использование каждого инструмента, так же разберём...

Таинственные EASM и где они обитают. Часть 3. Где ты?

В заключительной части исследования эксперты СайберОК сравнивают предоставление информации ASM-системами с точки зрения пользователя. Прочитать первую часть можно тут, а вторую тут. Читать далее...

Таинственные EASM и где они обитают. Часть 2. Как ты?

В первой части мы рассмотрели основные возможности EASM и их географическое покрытие. Далее мы сравним функции поиска и анализа информации, предоставляемые разными системами. Читать далее...

Таинственные EASM и где они обитают. Часть 1. Кто ты?

Мы, эксперты Сайбер ОК, приглашаем вас в турне по сравнению систем класса External Attack Surface Management. Проверим точность как базовых функций таких систем (определение открытых портов и продуктов на конечных устройствах, нахождение связанных с ними доменов), так и определения уязвимостей. В...

Обзор фреймворка для сбора данных OWASP Nettacker

OWASP Nettacker — это автоматизированная платформа (фреймворк) для автоматического тестирования на проникновение, сканирования уязвимостей, сбора информации и создания отчетов, включая найденные уязвимости, информацию об используемых компонентов и другие сведения. Nettacker использует такие...

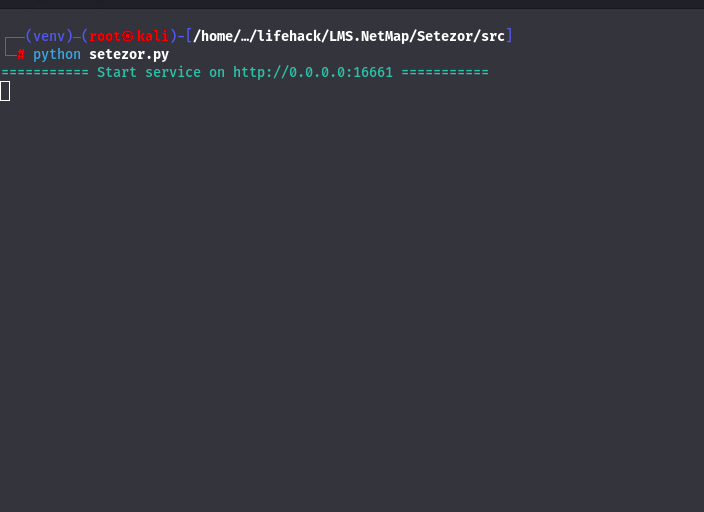

Обзор LMS.NetMap

Часто при проведении пентестов большой корпоративной инфрастуктуры нам не хватало визуального отображения сетевой инфраструктуры. Zenmap — это, конечно, хорошо, но с момента последнего релиза прошло уже около 8 лет. Другие свободные решения зачастую не отличаются функционалом, а платное решение...

Как просканировать сетевой периметр сервиса с помощью open source-инструментов

В последнее время участились случаи взлома сервисов, хакерских атак сайтов, утечки персональных данных. Не во всех кейсах это результат внешних атак, но ситуация подтверждает: сейчас как никогда важно убедиться в надежности периметра сети вашего сервиса. Периметр любой сети — первый эшелон защиты,...

Сканирование на уязвимости: обзор продуктов, которые есть на рынке

Aloha всем хабравчанам! Я Влад, системный администратор Cloud4Y. В этой статье расскажу, как мы выбирали продукт сканирования на уязвимости, почему важно контролировать, какие сервисы доступны извне и зачем необходимо проводить постоянный аудит состояния сети. Чай, кофе, па-а-а-аехали! Читать далее...

Назад