Зачем мониторить трафик локальной сети?

Локальные сети с каждым годом становятся более технологичными, появляются новые сервисы и услуги, а вместе с ними развиваются и угрозы информационной безопасности. Если проследить тенденцию развития систем мониторинга сети, то сначала появился мониторинг локальных машин, потом начали мониторить...

Мой MikroTik – моя цифровая крепость (часть 1)

В статье рассмотрены различные подходы к организации практической безопасности сетей, построенных на оборудовании MikroTik, в том числе при помощи дополнительного открытого программного обеспечения, расширяющим имеющиеся штатные возможности, что в комплексе позволяет качественно администрировать...

Насколько все плохо с информационной безопасностью в мире? (Спойлер: очень и очень)

Как думаете, люди в большинстве своем надежно защищены от кибератак? По данным Positive Technologies, их количество растет каждый год. При этом более 70 % из них имеют конкретную цель. Несмотря на то, что инциденты с участием физических лиц составляют около 12 %, это не значит, что к вопросу личной...

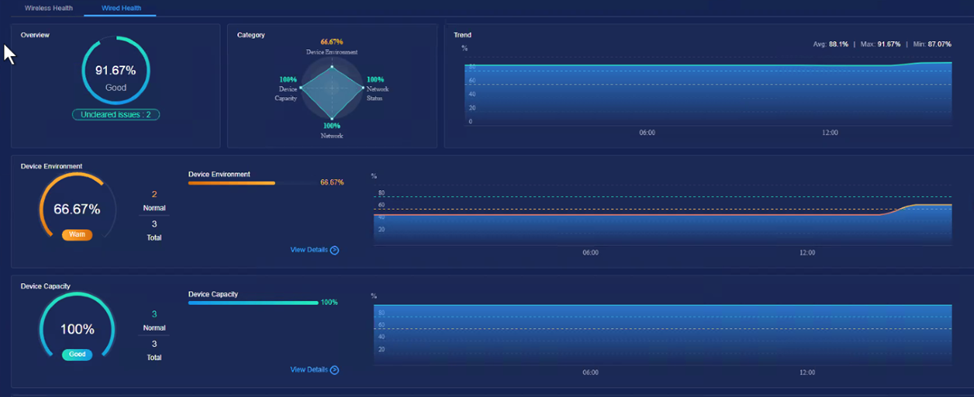

На проприетарном гипервизоре, но с открытыми протоколами. Обзор решения Software-Defined-кампусной сети от Huawei

Как и все крупные сетевые вендоры, Huawei развивает свои решения программно определяемых сетей. В портфолио вендора есть решения для сетей ЦОД, для распределённых сетей (SD-WAN) и для сетей офисов/кампусов. Мы с коллегой провели пару дней в лаборатории за тестированием последнего. Расскажу в этом...

Наша анонимность утрачена?

IT-технологии развиваются с каждым годом. Многие корпорации полным ходом развивают технологические подходы в области сбора и обработки полученной информации. Одним из таких подходов является использование баз данных цифровых отпечатков пользователей сети Интернет. Отпечатки цифровых устройств или...

Разработка кибер-безопасной информационно-технической системы высшего учебного заведения

В данной статье рассмотрены проектирование, тестирование, разработка и внедрение бесшовной кибер-безопасной информационно-технической системы высшего учебного заведения на примере моего личного, в итоге успешного опыта внедрения в Университет таможенного дела и финансов в 2019 году. Результаты...

Активное внедрение стандарта Интернета RPKI — полезно ли?

Сейчас почитал, поразмыслил и начал понимать, что, возможно, я рано сегодня порадовался отличной статистике внедрения RPKI в массы в этом году. Текущий год, помимо известных всем событий и увеличенной нагрузки на сеть, отметился ещё одним немаловажным движением. В течение этого года происходило...

Рады представить CrowdSec v.1.0.0 — локальную альтернативу Fail2Ban

Привет. Мы, команда проекта CrowdSec, рады сообщить о выходе версии CrowdSec 1.0.0. Этот релиз крайне важен, потому что кроме добавления нескольких новых функций весь проект претерпел серьезные архитектурные изменения, чтобы стать быстрее, выше и сильнее. В первую очередь, рады представить вам...

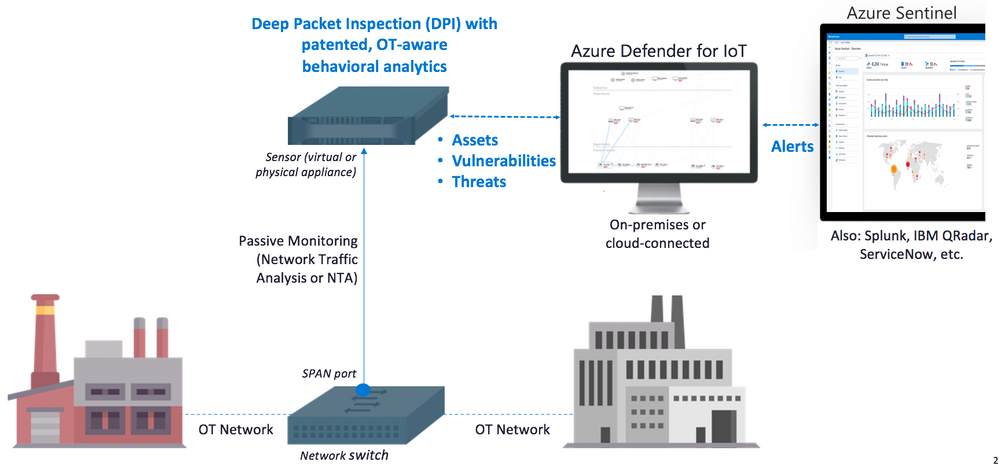

Microsoft представила Azure Defender — сетевое решение для защиты IoT-устройств

Компания Microsoft представила новое решение из области информационной безопасности на базе Azureдля защиты устройств класса умного дома — IoT Azure Defender. Система реализована по принципу бесклиентного межсетевого экрана, который контролирует внешние подключения и запросы к IoT-устройствам в...

Разбор самого демократичного из SD-WAN: архитектура, настройка, администрирование и подводные камни

Судя по числу вопросов, которые нам стали прилетать по SD-WAN, технология начала основательно приживаться в России. Вендоры, естественно, не дремлют и предлагают свои концепции, а некоторые смельчаки первопроходцы уже внедряют их у себя на сети. Мы работаем почти со всеми вендорами, и за несколько...

Анализ зашифрованного трафика без его расшифровки

Система для анализа трафика без его расшифровки. Этот метод называется просто — «машинное обучение». Оказалось, если на вход специального классификатора подать очень большой объём различного трафика, система с очень высокой степенью вероятности может детектировать действия вредоносного кода внутри...

[Перевод] Обработка сетевых данных на лету

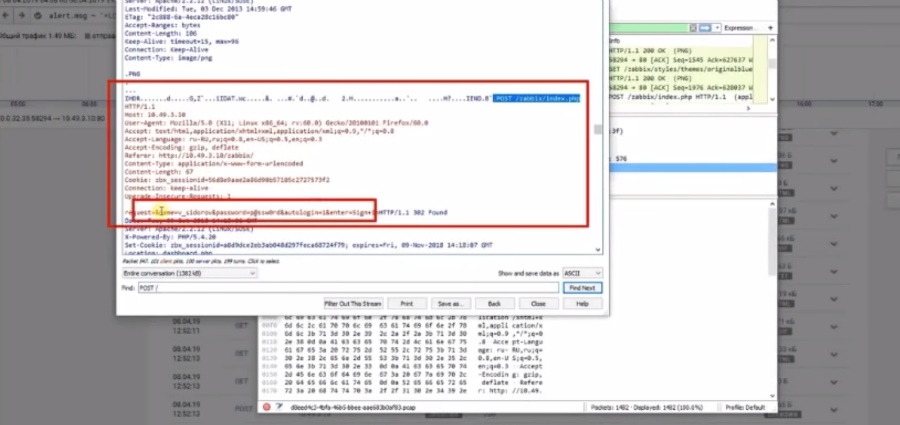

Перевод статьи подготовлен в преддверии старта курса «Пентест. Практика тестирования на проникновение». Аннотация Разнообразные виды оценки безопасности, начиная от регулярного тестирования на проникновение и операций Red Team до взлома IoT/ICS-устройств и SCADA, подразумевают под собой работу с...

Как избежать популярных ошибок сетевой безопасности

В середине сентября стало известно об утечке почти 2Тб данных, в которых содержалась информация о работе системы оперативно-розыскных мероприятий (СОРМ) в сети одного российского оператора связи. Утечка произошла из-за неправильно настроенной утилиты резервного копирования rsync. Подобные ошибки –...

17 способов проникновения во внутреннюю сеть компании

Безопасность. Слово означающие защищённость человека или организации от чего-либо/кого-либо. В эпоху кибербезопасности мы всё чаще задумываемся не столько о том, как защитить себя физически, сколько о том, как защитить себя от угроз извне (киберугроз). Сегодня мы поговорим о том, как можно...

Какие инциденты с Border Gateway Protocol можно выделить за последние несколько лет

От кражи криптовалюты до сбоев в работе интернета. / фото Javier Allegue Barros Unsplash Border Gateway Protocol (BGP) — это динамический протокол маршрутизации. Наряду с DNS он является одним из главных механизмов, обеспечивавших функционирование интернета. Идея его создания пришла в голову двум...

Далее