«РосКомСвобода» на ОГФ'2020: рассказываем про открытые данные о пандемии и праве на приватность

«РосКомСвобода» совместно с «Инфокультурой» весь день вела на Общероссийском гражданском форуме (ОГФ'2020) площадку «Право на приватность и открытость». Собрали для вас самое важное из всех секций: про приватность, открытые данные в здравоохранении, открытый код, распознавание лиц и слежку....

Математические бэкдоры в алгоритмах шифрования

Мы привыкли полагаться на современные алгоритмы шифрования. Однако, действительно ли они так безопасно защищают наши данные? Давайте разберёмся с таким понятием как математический бэкдор, что он из себя представляет и как работает. Читать далее...

Инструменты для очистки своей цифровой истории в интернете

Каждый шаг в интернете оставляет след. С годами собирается длинный шлейф персональных данных. Они доступны посторонним лицам, которые наверняка постараются извлечь максимальную выгоду из вашей информации. Как показала недавняя утечка данных по всем машинам «Ситимобила», людей эффективно отслеживают...

Ваши устройства принадлежат вам. Нужно только…

Варнинг: заметка пишется больше для технически не особо подкованных людей, хабр читают и они. Специалисты и так всё знают. Не у технарей другие профессии и увлечения, для них самый ценный ресурс (время) лучше потратить на интересные вещи, чем разбираться в тонкостях сборки ПО из исходников. У...

[Перевод] Ваш компьютер больше не принадлежит вам

Все, приплыли, вы заметили? Заголовок делает отсылку к предсказаниям Ричарда Стелмана 1997 года. И Кори Докторов так же предупреждал нас. На новых версиях macOS, вы просто не можете запустить ваш компьютер, открыть текстовый редактор, книгу, писать или читать без логирования вашей активности,...

[Из песочницы] Значение VPN для анонимности в эпоху тотальной слежки

Существует ли всё ещё такая вещь, как «настоящая анонимность»? В истории наступило подходящее время для того, чтобы выяснить цену анонимности (и конфиденциальности). Помимо пандемии, которая безудержно распространяется по миру, мы наблюдаем также и легкомысленный отказ от наших физических и...

The world is sick: mass surveillance

How much does your privacy cost? Your medical information, your home address? How much is your browsing and search history? You might have never thought about that. Читать дальше →...

Security Week 14: приватность в условиях пандемии

В дайджесте на прошлой неделе мы привели примеры эволюции традиционной киберпреступности на фоне пандемии. Это важная тема, особенно в условиях массового перехода на удаленную работу, но лишь в краткосрочной перспективе. Мы еще столкнемся с кибератаками, эксплуатирующими «вирусную» тематику, но они...

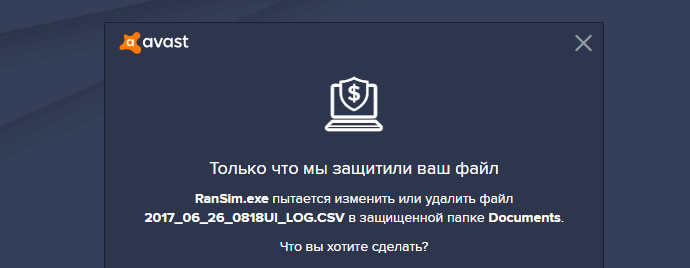

Avast продавал личные данные клиентов

«Каждый ваш поисковый запрос. Каждую покупку. Каждый клик на любом сайте». Вот краткое описание ранее неизвестной деятельности Avast, которое сформулировали журналисты Vice в своей разоблачительной статье. Деятельности по продаже личных данных пользователей антивируса. Avast утверждает, что...

[Перевод] Запрещая распознавание лиц, мы упускаем суть

Весь смысл современной слежки — различать людей, чтобы по-разному относиться к каждому. Технологии распознавания лиц — лишь малая часть системы тотального наблюдения Автор эссе — Брюс Шнайер, американский криптограф, писатель и специалист по информационной безопасности. Член совета директоров...

Security Week 52+1: нестандартный топ-3 новостей года

Если посмотреть на нашу подборку важных новостей за 2018 год, то может возникнуть ощущение, что в уходящем 2019 году ничего не поменялось. Аппаратные уязвимости по-прежнему выглядят многообещающе (последний пример: обход защиты Software Guard Extensions в процессорах Intel) и все еще не применяются...

[Из песочницы] Приготовься к введению в России социального рейтинга

Уже сегодня банки формируют свои предложения исходя из данных собранных их приложениями на смартфонах клиентов. В частности ставка по кредиту, которую вам предложат, сильно зависит от файлов, размещенных на вашем устройстве, и сайтов, которые вы посещали. Именно поэтому банки так настойчиво...

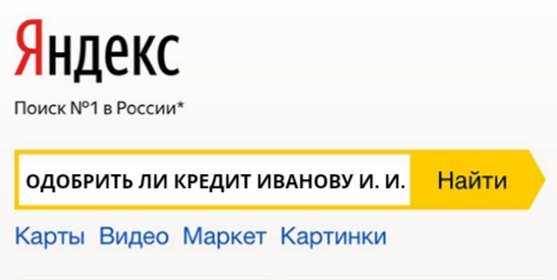

Яндекс: найдётся всё… о пользователях

“Яндекс” и два крупнейших российских кредитных бюро запустили новый проект по оценке заёмщиков — физических лиц: их скоринговый балл может оцениваться в том числе с помощью данных, которые собирает “Яндекс”. В компании заявили, что обезличенные данные будут обрабатываться алгоритмами автоматически...

Как отслеживают людей по «анонимизированным» датасетам

Утечка данных по всем машинам «Ситимобила» позволяет отслеживать конкретный автомобиль по его координатам. Мы не знаем фамилии водителя или номера, но видим его перемещения. Можете посмотреть в окно — и проверить, откуда приехало конкретное такси и куда оно повезёт следующего пассажира....

[Перевод] Анализ конфиденциальности данных в мобильном приложении и на сайте TikTok

TL;DR Я тщательно изучил защиту конфиденциальности данных в приложении TikTok и на их сайте. Выявлены многочисленные нарушения законодательства, уязвимости и обман доверия пользователей. В этой статье технические и юридические детали. В более простом изложении без технических деталей см. статью в...

Переходите к безопасной 2FA на блокчейне

СМС-сообщения — популярнейший способ двухфакторной аутентификации (2FA). Ее используют банки, электронные и крипто-кошельки, почтовые ящики и всяческие сервисы; число пользователей метода приближается к 100%. У меня такой расклад событий вызывает негодование, ведь этот метод небезопасный....

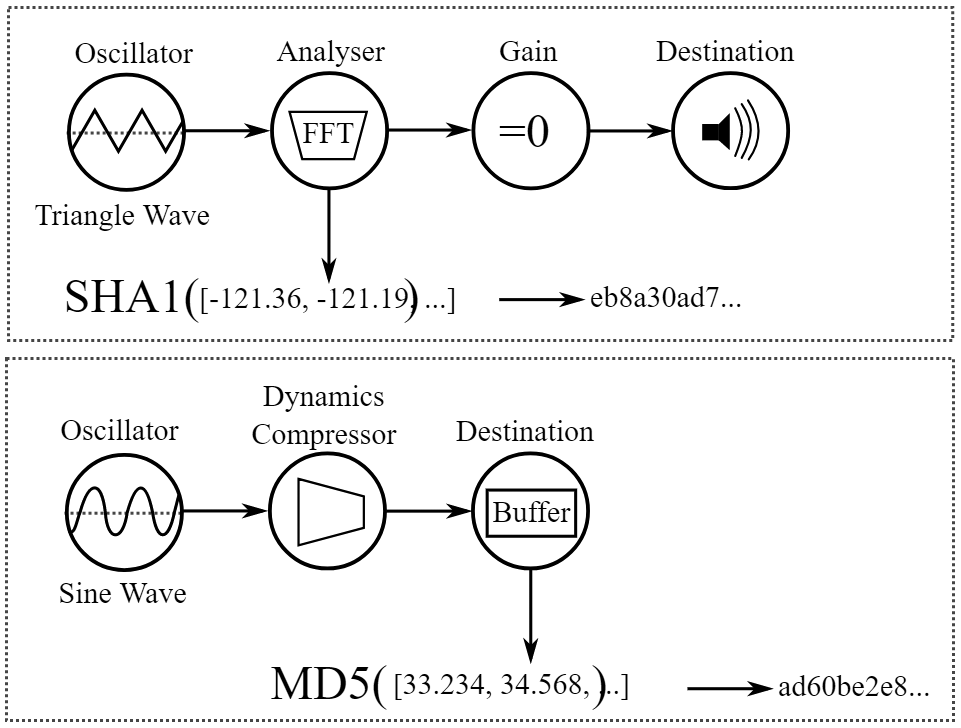

Звуковой отпечаток компьютера через AudioContext API

Компании, отслеживающие действия пользователей в интернете, нуждаются в надёжной идентификации каждого человека без его ведома. Фингерпринтинг через браузер подходит идеально. Никто не заметит, если веб-страница попросит отрисовать фрагмент графики через canvas или сгенерирует звуковой сигнал...

Большое интервью про Big Data: зачем за нами следят в соцсетях и кто продает наши данные?

Disclaimer. Специалист по Big Data, Артур Хачуян, рассказал, как соцсети могут читать наши сообщения, как наш телефон нас подслушивает, и кому все это нужно. Эта статья — расшифровка большого интервью. Есть люди, которые экономят время и любят текст, есть те, кто не может на работе или в дороге...